漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0105184

漏洞标题:同程网游记处可插入XSS代码,盗取用户cookie

相关厂商:苏州同程旅游网络科技有限公司

漏洞作者: 纳米翡翠

提交时间:2015-04-02 16:16

修复时间:2015-04-07 09:37

公开时间:2015-04-07 09:37

漏洞类型:xss跨站脚本攻击

危害等级:中

自评Rank:10

漏洞状态:厂商已经修复

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-04-02: 细节已通知厂商并且等待厂商处理中

2015-04-02: 厂商已经确认,细节仅向厂商公开

2015-04-07: 厂商已经修复漏洞并主动公开,细节向公众公开

简要描述:

同程网游记处可插入XSS代码,盗取用户cookie,并且可以使用盗取cookie登录用户信息,因为是漏洞,所以就自己注册了两个帐号

详细说明:

同程网游记处可插入XSS代码,盗取用户cookie,并且可以使用盗取cookie登录用户信息,因为是漏洞,所以就自己注册了两个帐号

漏洞证明:

1.用其中一个账号发游记

2.修改游记,通过chrome查看代码,直接插入js

那么问题来了,同程会让你插入js?当然不会,所有script src onerror onload之类的都被过滤了,这里使用了一个HTML5 新增的实体命名编码

: => [冒号]

=> [换行]

这样的话我们可以把javascript通过换行来把script拆分开。这样我们提交的链接就可以被点击了。

还有一个问题,就是有时候提交的时候会被替换成em,但有时候不会,不太清楚原理。

3.上传完之后我们的游记就生成了,在游记的最下面有一个链接

4.接下来就是把我们的游记发给同程的驴友,可以通过游记评论的方式,把这个链接加上,引导用户访问。

(说到引导,我是不擅长引导的,当然我写的这个游记是没什么吸引力的,如果写一个有吸引力的游记,那引导用户去点击这个链接还是OK的。)

5.接下来,我用另外一个浏览器登录一个用户,找到之前的那个评论,模拟一次用户上当(大家知道不同内核的浏览器之前cookie是不共享的)

我找到了这条评论

大家可能会怀疑,有人会去复制一个链接然后再打开吗?我不知道,我只知道有这个可能性。

我们发现当我们访问的时候提示正在审核,对了,这里还有一个漏洞,稍等一下,瞧:瞬间绕过审核

有的人又要问了,会不会你用发表的那个用户登录了,(我想说来wooyun忽悠厂家有意思吗?)

都说了这里也有漏洞了,不绕了,先把正事说完

6.点击最下面的链接

页面会被刷新一下,其实是调用了js的一个go.history

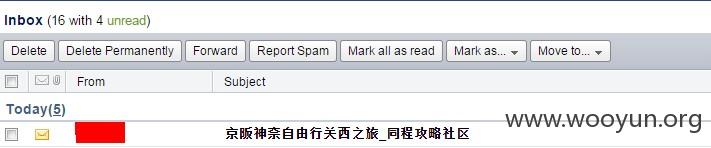

7.我的邮箱响了

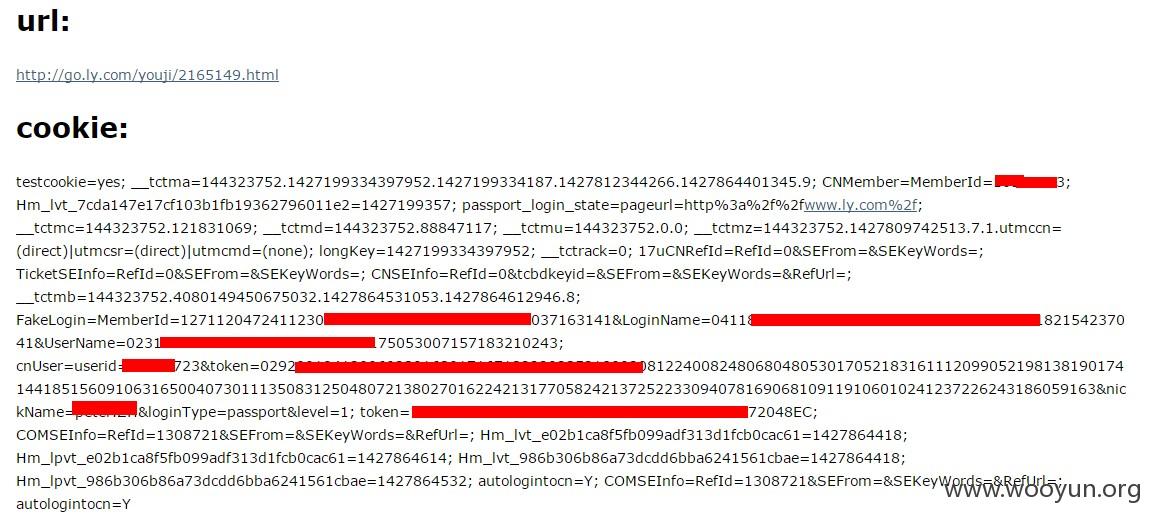

8.cookie已经发到我邮箱里面了

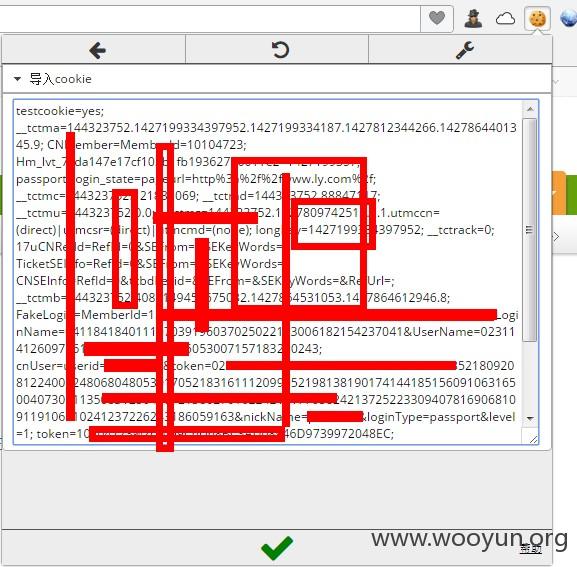

9.使用edit this cookie导入cookie.

先看一下导入之前的账号

导入cookie

edit this cookie默认只能导入json格式的cookie对document.cookie格式不支持,通过修改现在已经支持key=value形式的,有需要的可以联系我。

导入后刷新页面,已经是我们拿到cookie用户的信息了

这个漏洞发的有点纠结,因为总感觉利用的不是那么爽,但总归算是个漏洞吧。

修复方案:

版权声明:转载请注明来源 纳米翡翠@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:13

确认时间:2015-04-02 16:23

厂商回复:

感谢关注同程旅游,请洞主发下联系方式

最新状态:

2015-04-07:公开