漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0111197

漏洞标题:苏迪Webplus网站群内容管理系统存在安全漏洞

相关厂商:苏迪科技

漏洞作者: chainhelen

提交时间:2015-05-05 10:37

修复时间:2015-08-03 12:18

公开时间:2015-08-03 12:18

漏洞类型:设计缺陷/逻辑错误

危害等级:高

自评Rank:12

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-05-05: 细节已通知厂商并且等待厂商处理中

2015-05-05: 厂商已经确认,细节仅向厂商公开

2015-05-08: 细节向第三方安全合作伙伴开放

2015-06-29: 细节向核心白帽子及相关领域专家公开

2015-07-09: 细节向普通白帽子公开

2015-07-19: 细节向实习白帽子公开

2015-08-03: 细节向公众公开

简要描述:

苏迪Webplus网站群内容管理系统,登录界面存在安全漏洞

详细说明:

webplus集群系统用户后台登陆界面,cookie里存在明文验证码,可直接过其验证码爆破。

无论是WebPlus 2008版的还是WebPlus EX3,都存在该问题。

多所高校甚至其官网都使用该系统。

南京农业大学登录界面:

http://webplus.njau.edu.cn/s/0/manage/main.jspy

贵州大学登录界面:

http://webplus.gzu.edu.cn/s/0/manage/main.jspy

厦门大学登陆界面:

http://webplus.xmu.edu.cn/s/0/manage/main.jspy

海洋大学登录界面:

http://www.ouc.edu.cn/login.jsp?_p=YXM9MSZwPTEmbT1OJg__

等等一系列高校。

特别地,其官网也使用该系统,地址如下

http://www.webplus.net.cn/s/0/main.jspy

漏洞证明:

1.就拿其官网来说明。

后台登录地址:http://www.webplus.net.cn/s/0/main.jspy

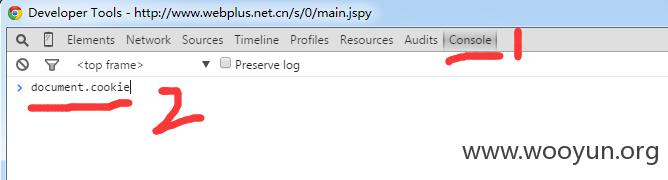

使用chrome打开上述官方网址,按F12,打开chrome调试工具。

在调试工具的Console中输入

回车,打印cookie,如下图。

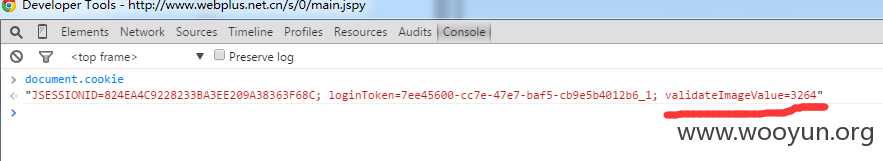

可以看见cookie中,有一个validateImageValue的值是一串数字,如下图

可以看见这串数字就是其页面的验证码。

2.以下是我的挫代码,只是测试海大的登录界面,是WebPlus EX3版本(需要python的requests库)

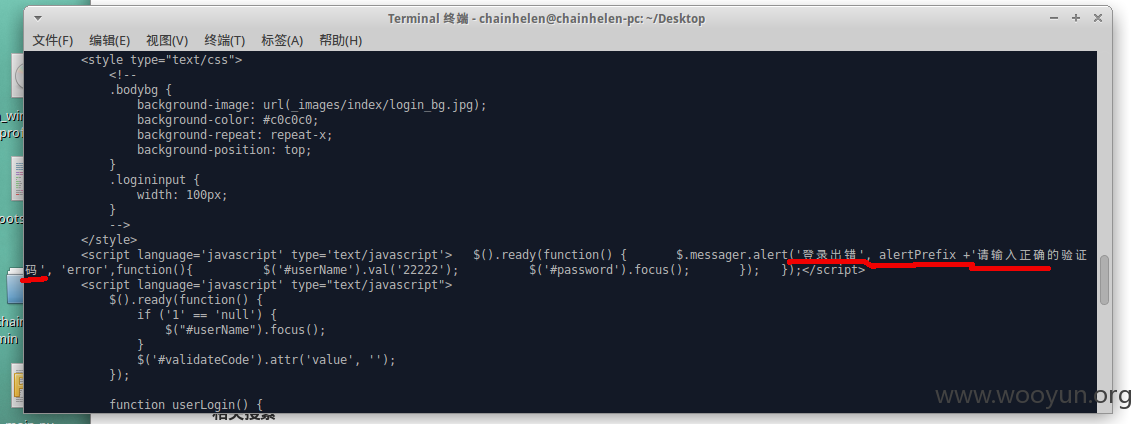

表单设置:登录用户名为22222,密码33333 ,验证码始终输入为“7890”,的时候

如下图,登录错误弹窗提示“请输入正确的验证码“。

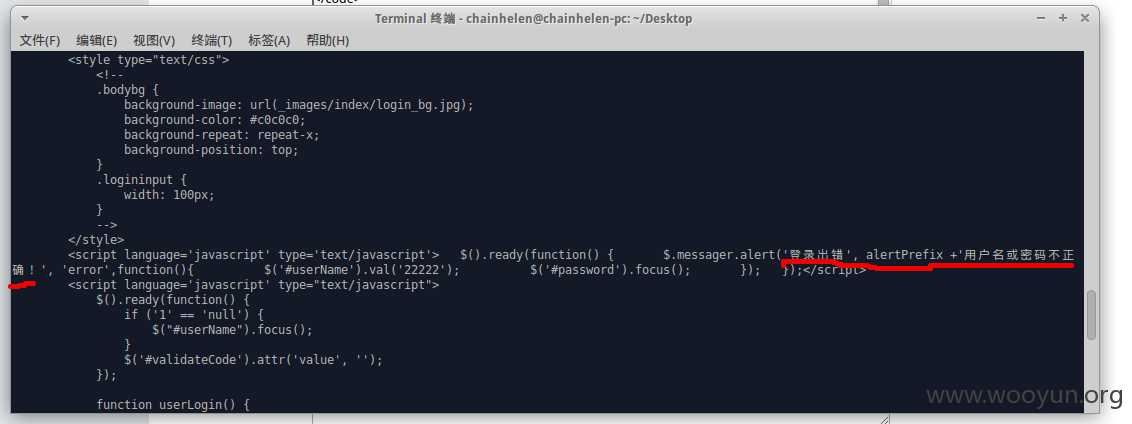

但是如果表单为:

用户名为22222,密码为33333,验证码为cookie中提取的值。

如下图,登录错误弹窗只提示用户名或密码错误。

这样就过验证码可以爆破了。。

修复方案:

不要将验证码放在cookie中记录。

版权声明:转载请注明来源 chainhelen@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:10

确认时间:2015-05-05 12:16

厂商回复:

感谢作者提醒,问题已修复并及时对现场进行补丁。

最新状态:

暂无