漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0135897

漏洞标题:中国电信某站存在SQL漏洞

相关厂商:中国电信

漏洞作者: 霝z

提交时间:2015-08-23 17:25

修复时间:2015-10-09 19:12

公开时间:2015-10-09 19:12

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-08-23: 细节已通知厂商并且等待厂商处理中

2015-08-25: cncert国家互联网应急中心暂未能联系到相关单位,细节仅向通报机构公开

2015-09-04: 细节向核心白帽子及相关领域专家公开

2015-09-14: 细节向普通白帽子公开

2015-09-24: 细节向实习白帽子公开

2015-10-09: 细节向公众公开

简要描述:

本来是想查一个厂家的商品防伪系统,然后发现了电信的某个站。。居然存在XSS——这是小问题,但之后,再发现存在SQL注入漏洞。。

详细说明:

info:

11895企业综合信息服务中心是北京风行盛世数码科技有限公司与中国电信股份有限公司合作推出的唯一通过中国电信118智能声讯网为企业提供综合信息服务的服务平台。

**.**.**.**

第一步,查找漏洞:

1、有XSS:

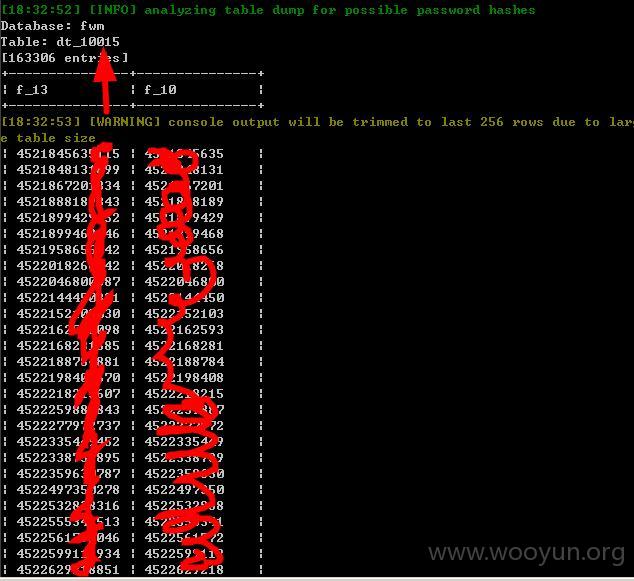

2、存在SQL注入:

看到有11个database:

挑个最简单的,看看里面有啥:

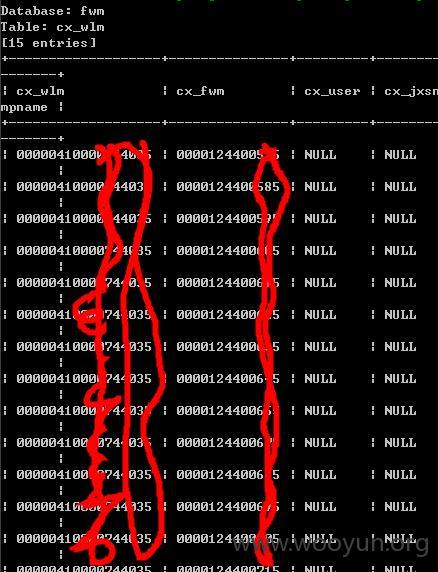

好吧,不是什么重要的东西好像,再看看其他:

囧,不知道是什么呀~~

好吧,脱裤是一种无聊的事,重不重要由“他们”说吧~

漏洞证明:

修复方案:

过滤特殊字符

版权声明:转载请注明来源 霝z@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:11

确认时间:2015-08-25 19:11

厂商回复:

CNVD确认并复现所述情况,已经转由CNCERT向中国电信集团公司通报,由其后续协调网站管理部门处置.

最新状态:

暂无