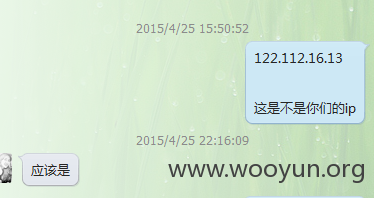

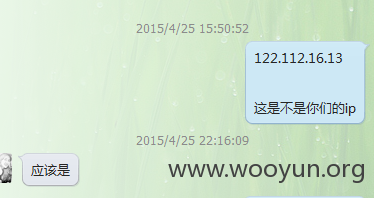

先来看第一个。问过工作人员,应该是尔雅旗下的服务器

ip:122.112.16.13存在redis未授权访问。因为没有网站所以没getshell

可以看到正常执行命令并导出了文件。。

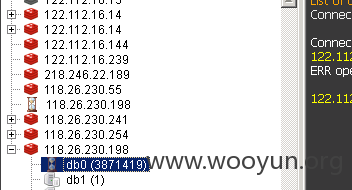

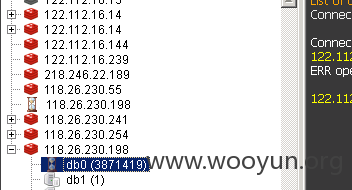

同样,对尔雅所在服务器网段进行扫描,发现近10台存在同样的问题。。

这里一起打包提交

全部存在未授权访问

全部连接成功

其中118.26.230.198泄漏数据超过387w

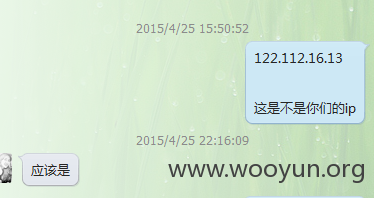

先来看第一个。问过工作人员,应该是尔雅旗下的服务器

ip:122.112.16.13存在redis未授权访问。因为没有网站所以没getshell

可以看到正常执行命令并导出了文件。。

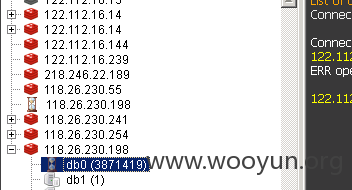

同样,对尔雅所在服务器网段进行扫描,发现近10台存在同样的问题。。

这里一起打包提交

全部存在未授权访问

全部连接成功

其中118.26.230.198泄漏数据超过387w