漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0110472

漏洞标题:慕课科技重置任意用户密码

相关厂商:慕课科技

漏洞作者: 外星人

提交时间:2015-04-27 10:29

修复时间:2015-05-02 10:30

公开时间:2015-05-02 10:30

漏洞类型:设计缺陷/逻辑错误

危害等级:高

自评Rank:11

漏洞状态:漏洞已经通知厂商但是厂商忽略漏洞

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-04-27: 细节已通知厂商并且等待厂商处理中

2015-05-02: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

感谢CCTV赞助商采访

感谢WOOYUN大力支持

本漏洞由慕课科技全程赞助 独家冠名播出

详细说明:

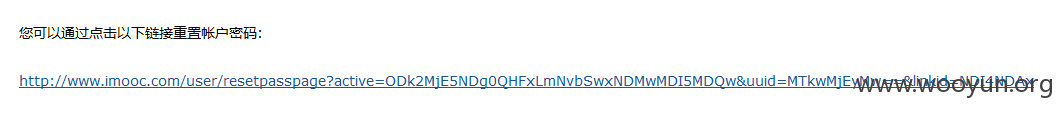

首先我了解了下,重置密码条链接

http://www.imooc.com/user/resetpasspage?active=ODMxNjY4N0BxcS5jb20sMTQzMDAyNDA0OAuuid=MTkwMTExMg==&linkid=NDI4MjQw

这到底是什么东东,于是解出来如下

http://www.imooc.com/user/resetpasspage?active=邮箱,1430024048&uuid=1901112&linkid=428240

中间那个UID是固定不变的,后面每次找回密码都会+1, 前面是邮箱+一段数字差距会有10左右。

有的邮箱的链接会多出个%3D%3D, 有的没有,不知道为什么。 这样会很费劲

这时候了解整个过程,会了吧。

首先找位受害者, 实在有点难,因为知道邮箱不知道ID,知道ID 不知道邮箱

让我找了半天,看到位评论, 一般小学生都是用QQ邮箱

点击进去,有ID, 看亮点

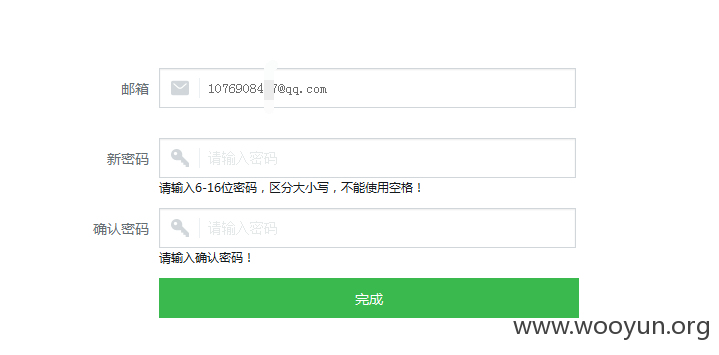

现在邮箱和ID 都有了,可以上班了

现在打开2个页面,同时输入自己的邮箱和受害者的邮箱,然后点发送我的,收到了,马上发送受害者,这样可以避免差距, 这里忽略上图

现在我收到链接如下

解码, 然后构造对方链接, 经过数分钟的打发

http://www.imooc.com/user/resetpasspage?active=MTA3NjkwODQ3N0BxcS5jb20sMTQzMDAyOTA1MA%3D%3D&uuid=MTkwMjMzMQ==&linkid=NDI4NDAy

漏洞证明:

特别费劲,前面差距10左右,编码 编来编去,而且不知道有没有%3D%3D

修复方案:

版权声明:转载请注明来源 外星人@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2015-05-02 10:30

厂商回复:

漏洞Rank:15 (WooYun评价)

最新状态:

暂无