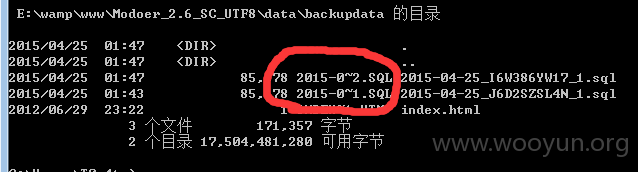

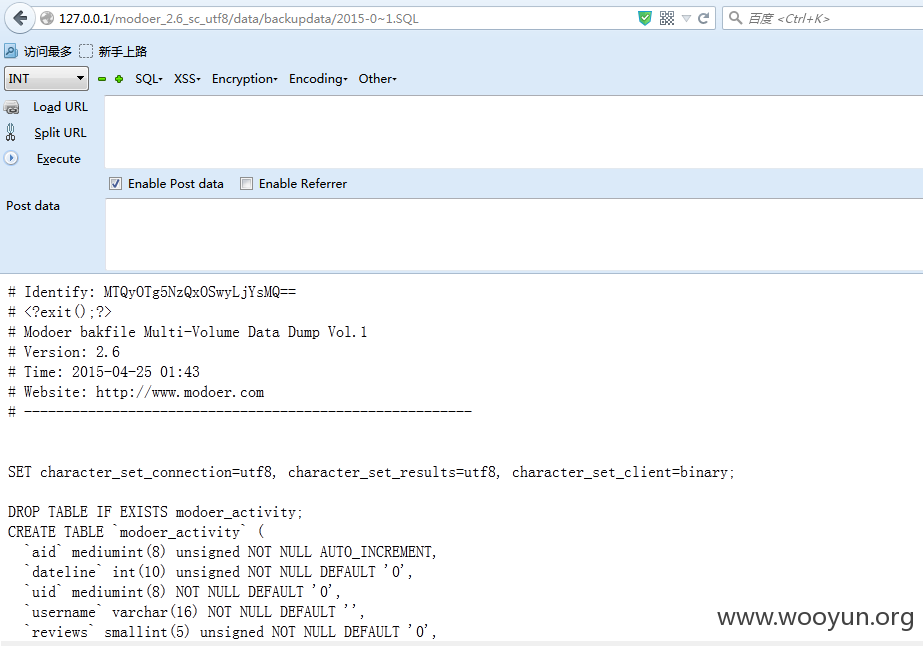

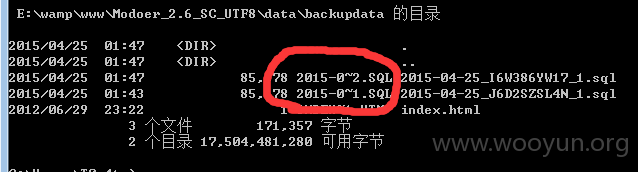

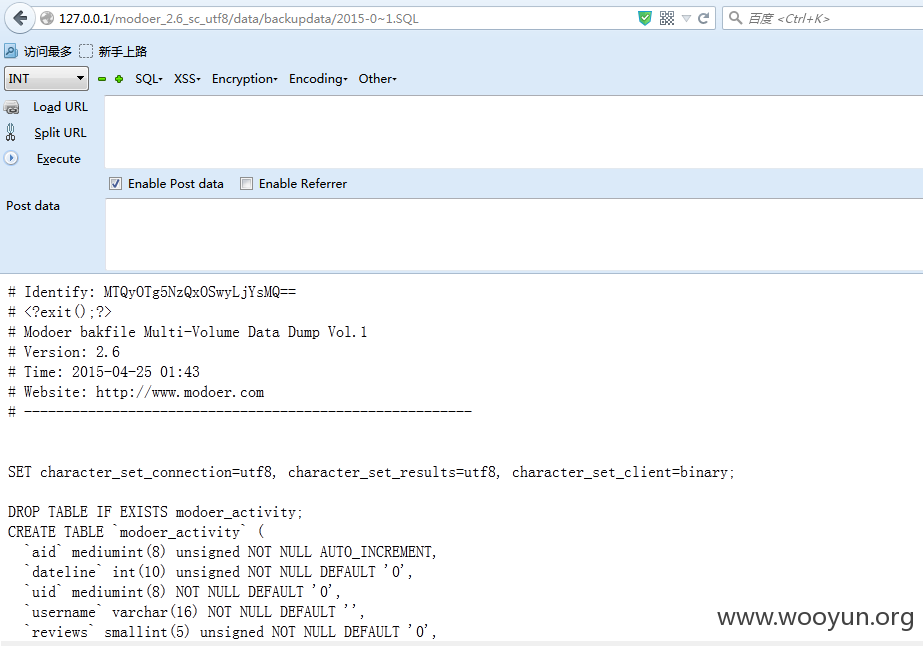

0x01 数据库下载

在后台备份完数据库,数据库命名是时间加一串字符。这串字符的长度远大于9,所以在win+apache的环境下,可以造成数据库被下载。

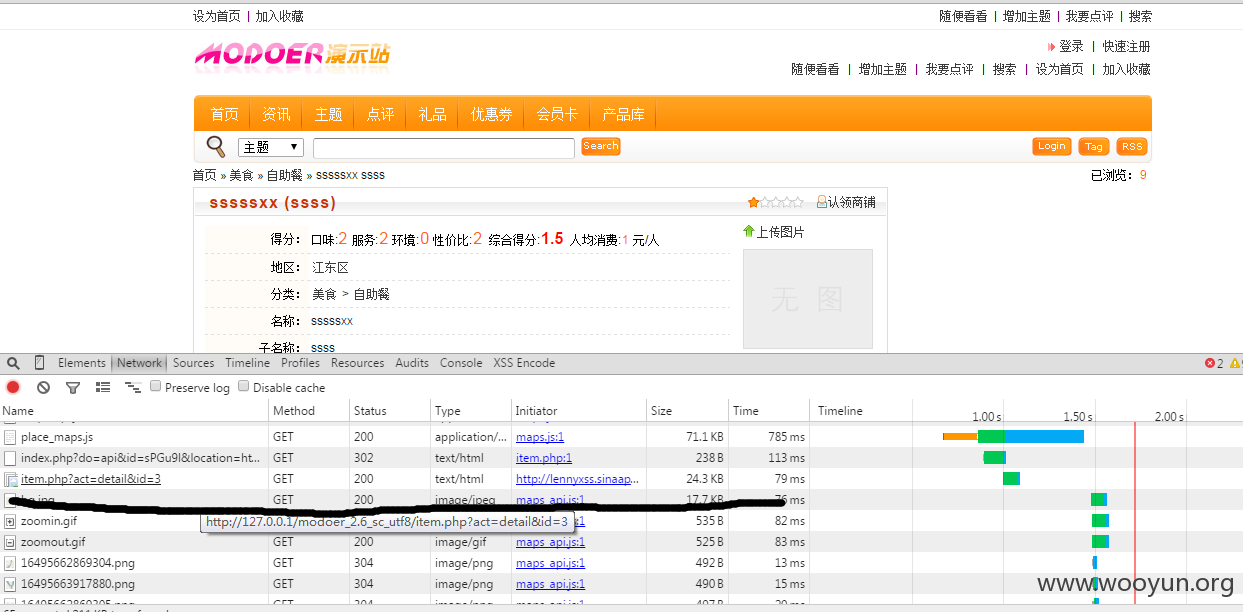

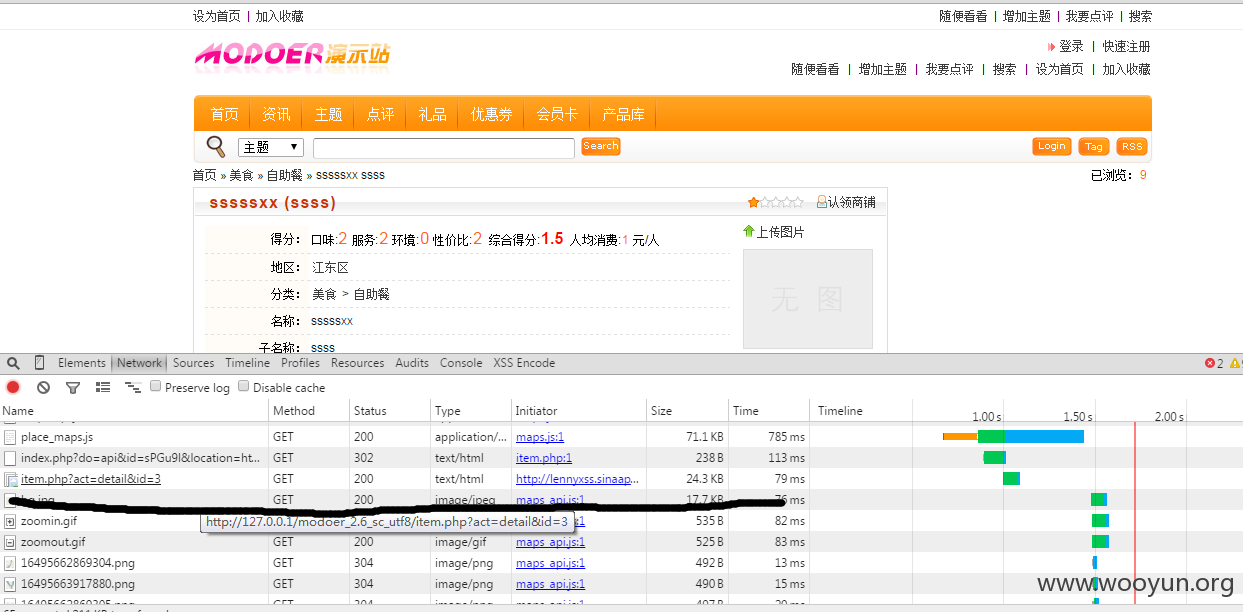

0x02 存储型xss

首先注册一个用户,然后发布一个主题。在主题的详细介绍处,没有过滤<>。可以导致xss

我们输入如下payload

然后访问

成功加载js

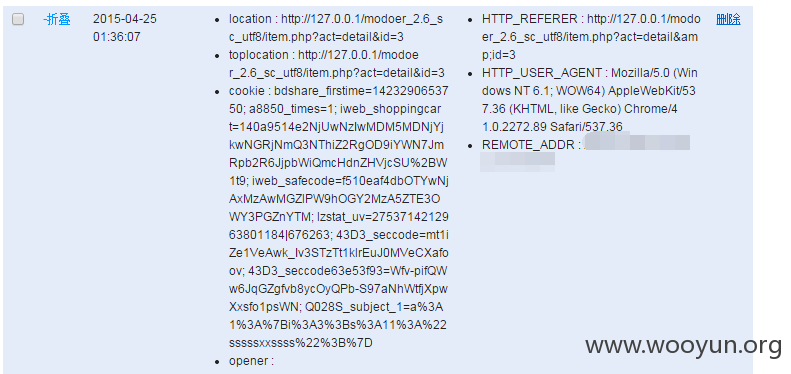

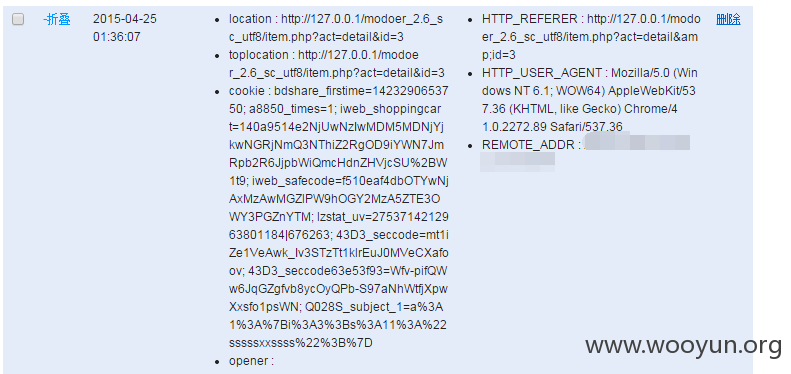

在xss平台可以收到cookie

0x03 找回任意用户密码

看到/core/modules/member/login.php

然后跟进forget函数

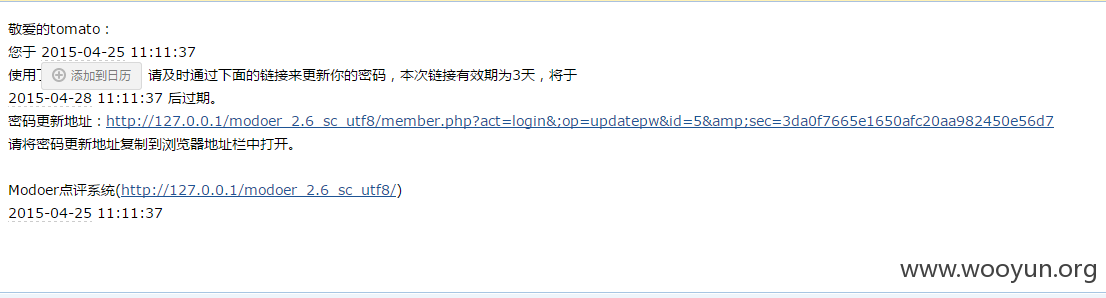

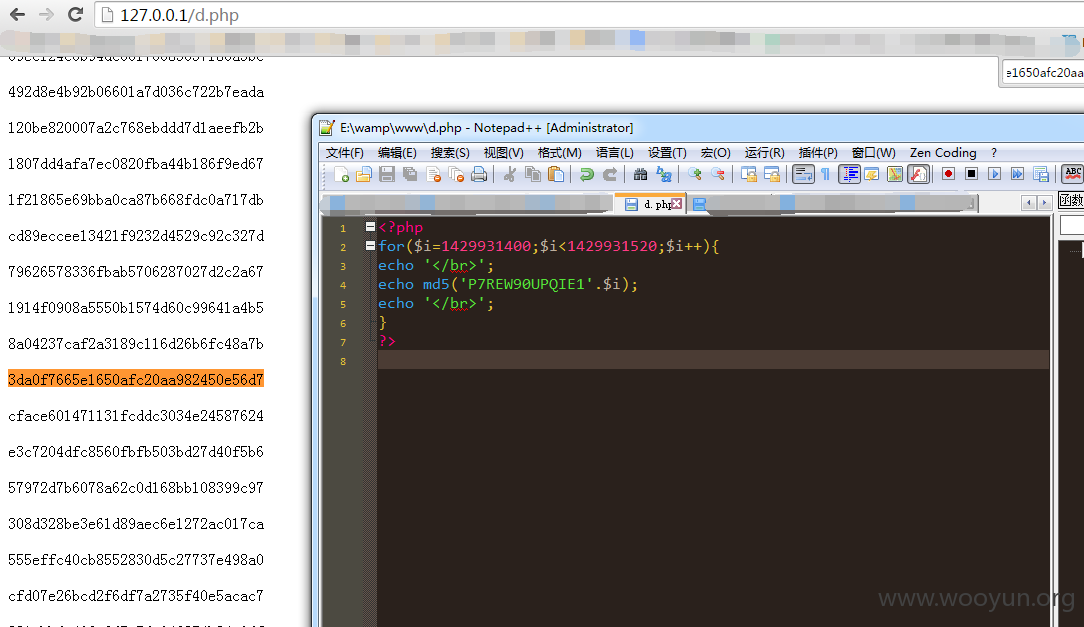

然后可以看到找回的secode是通过create_formhash($post['uid'], $post['posttime'],'')生成的。其中uid是用户的uid,然后posttime就是服务器的时间戳。然后再跟入create_formhash函数。

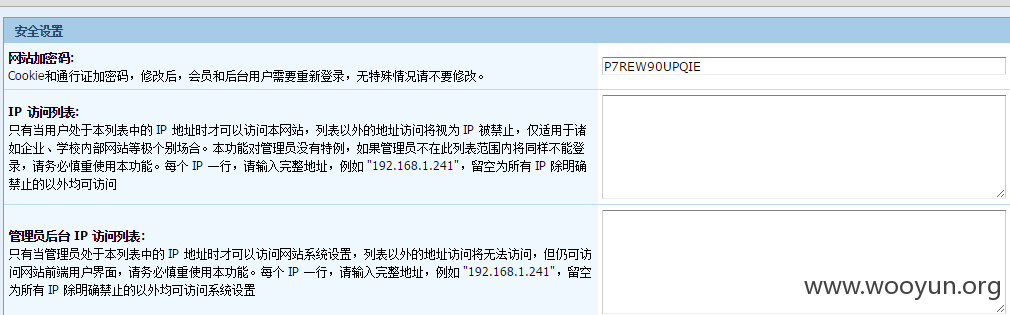

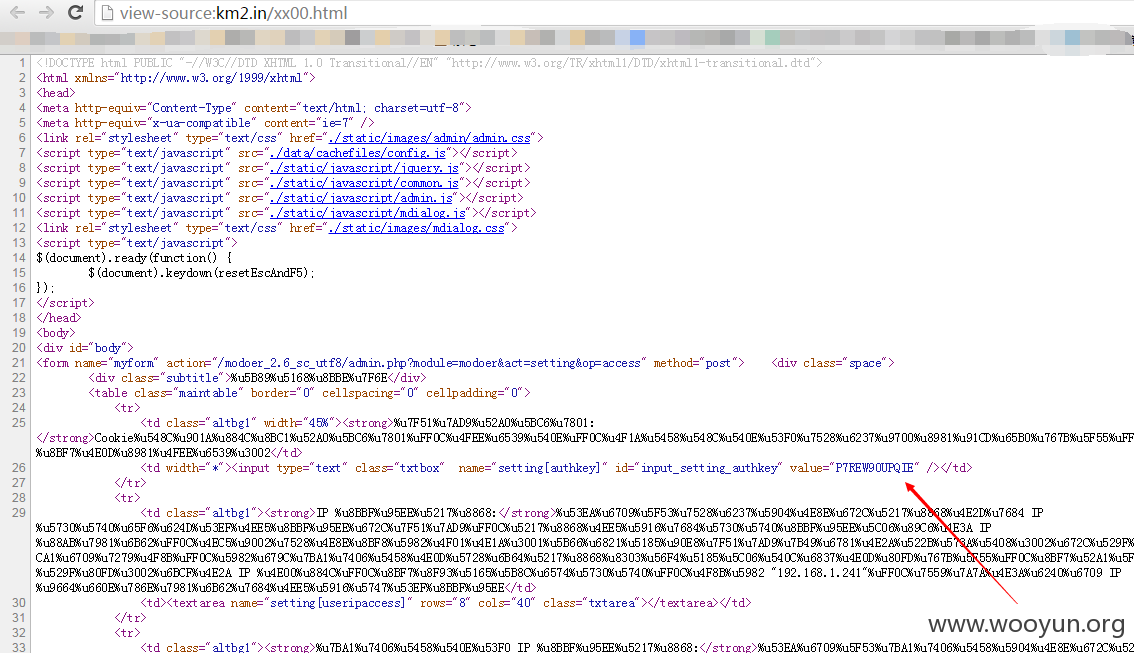

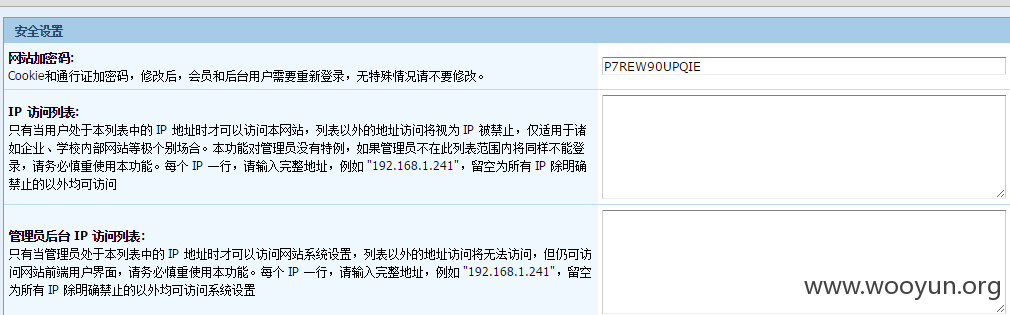

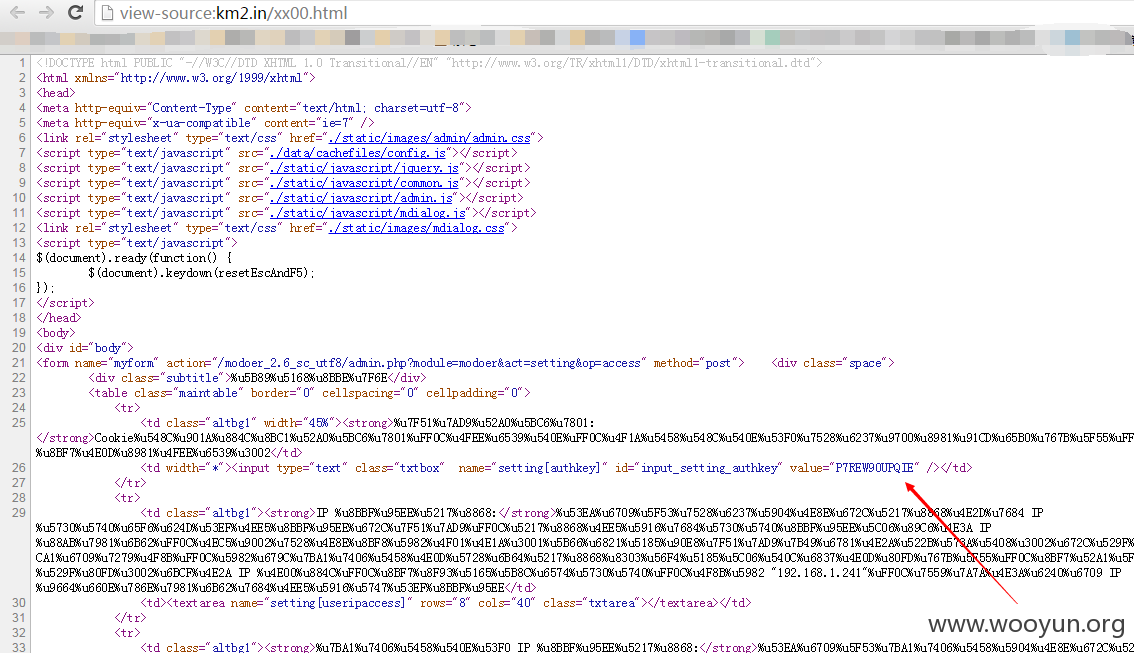

其中authkey在后台可以看到

然后通过前面那个xss可以获取到这个authkey,代码如下

拿key就好办了。

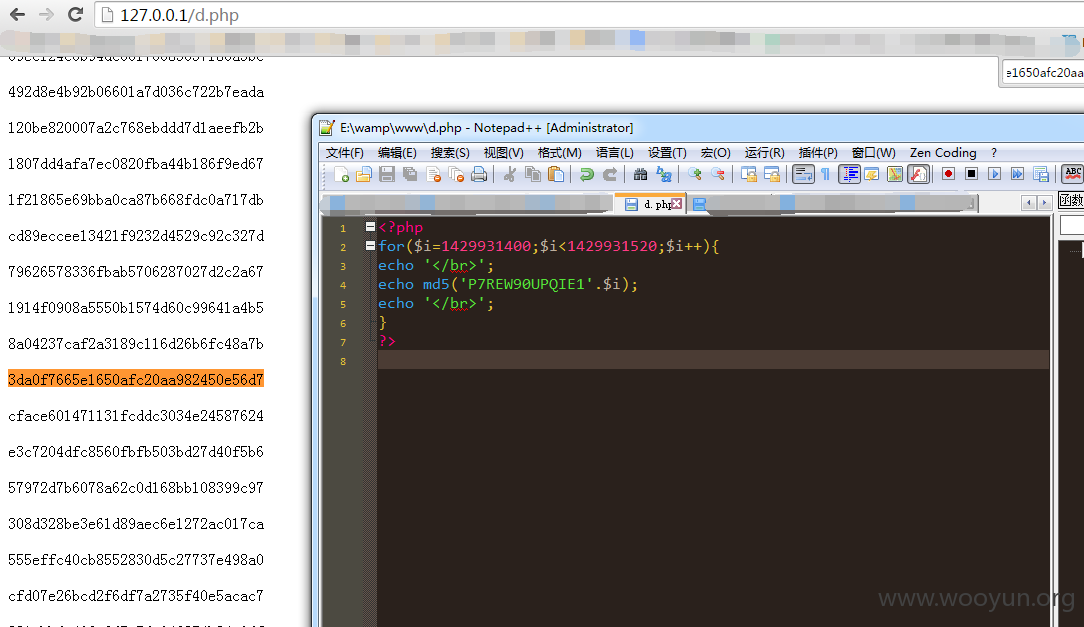

写个脚本就可以生成secode了。

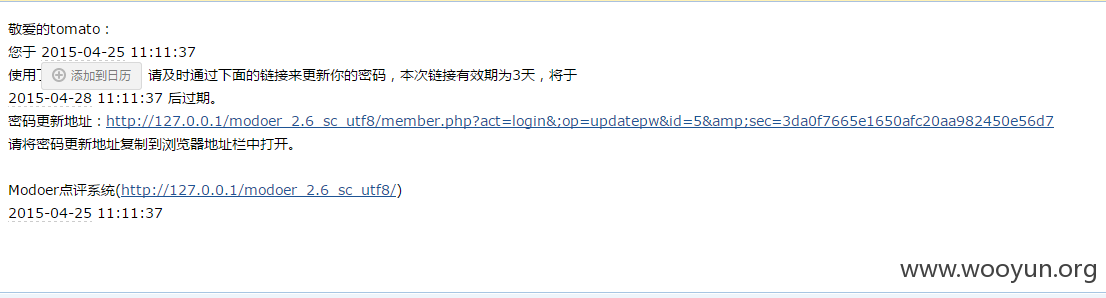

然后就可以找回密码了。

其中updateid需要爆破一下