漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0106648

漏洞标题:网鱼网咖某处存储型xss(已打到管理cookies)

相关厂商:网鱼网咖

漏洞作者: 路人甲

提交时间:2015-04-08 18:46

修复时间:2015-05-23 18:48

公开时间:2015-05-23 18:48

漏洞类型:xss跨站脚本攻击

危害等级:中

自评Rank:20

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-04-08: 积极联系厂商并且等待厂商认领中,细节不对外公开

2015-05-23: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

事情是这样的。。。

详细说明:

WooYun: 网鱼网咖鱼泡泡手机应用getshell然后ke刷各种支持网吧的网费

不知道重不重复,重复了就忽略吧

手机APP反馈处。。。。。

插入代码

一开始我去访问此链接时候 打不开(很纳闷)

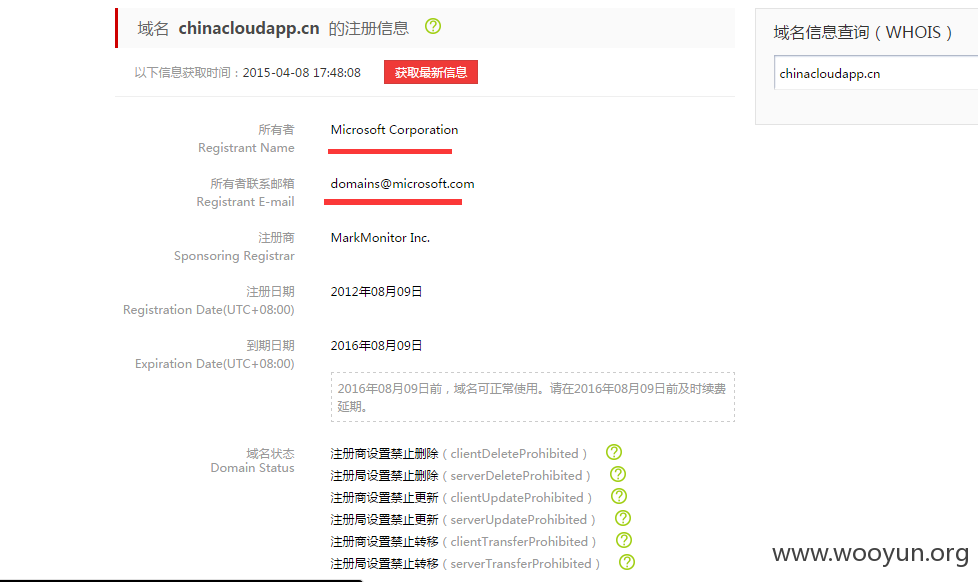

弄来弄去直接去万网查了:whois +此地址

我以为是微软了,,,我记得没盲打过微软,

最后想到了挂下vpn访问下看看此地址

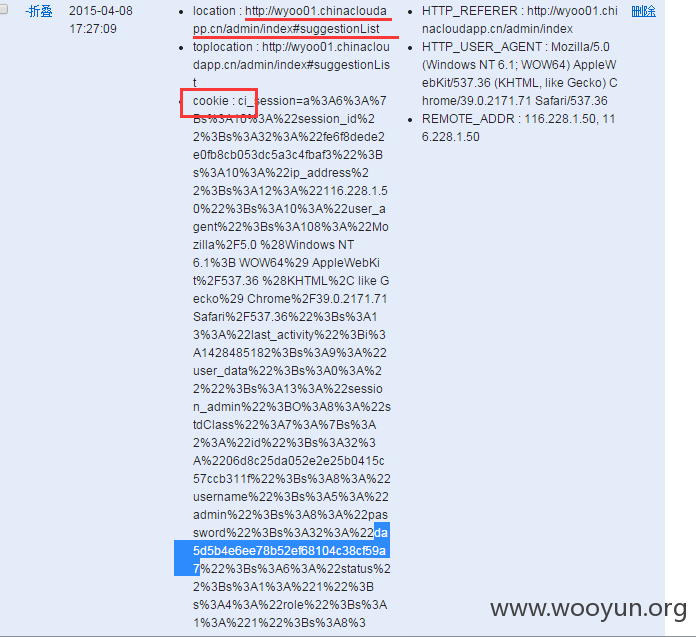

最终网鱼网咖客服后台出现在我面前

漏洞证明:

另外还有 http://wywk-cms-01.chinacloudapp.cn:8080/NetCafe/login.jsp

http://gms.wywk.cn/login_redirect.jsp

(http://gms.wywk.cn/login_redirect.jsp

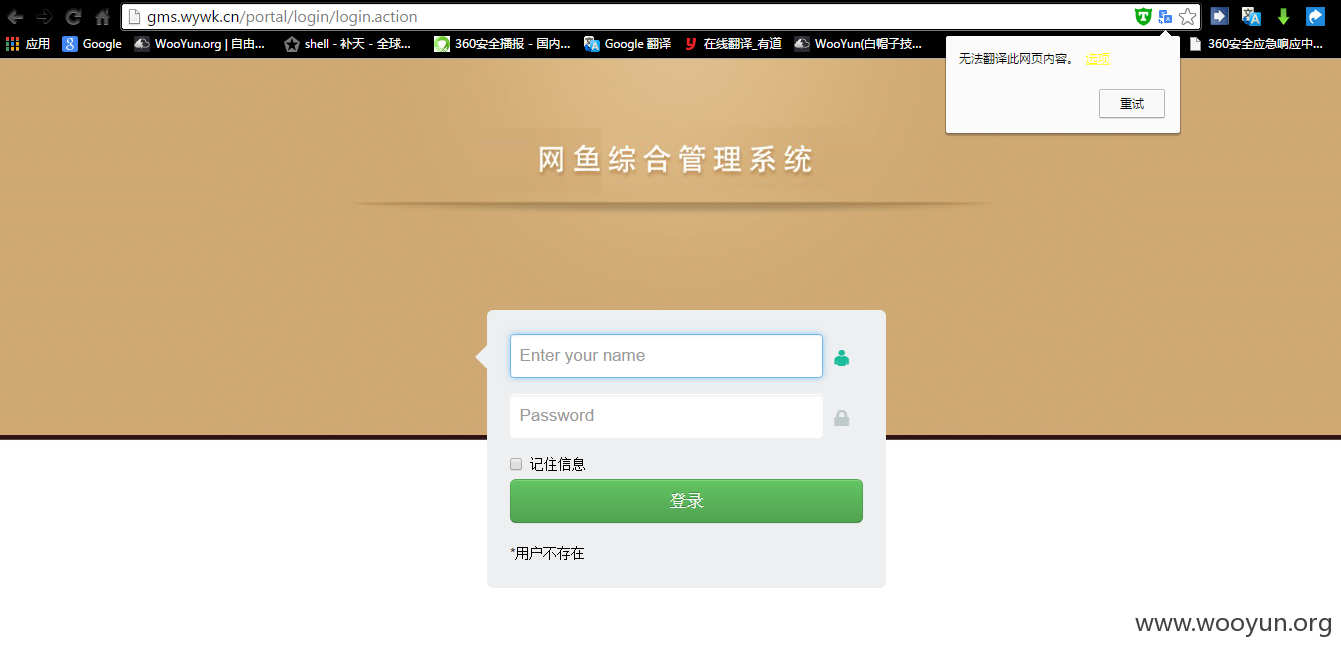

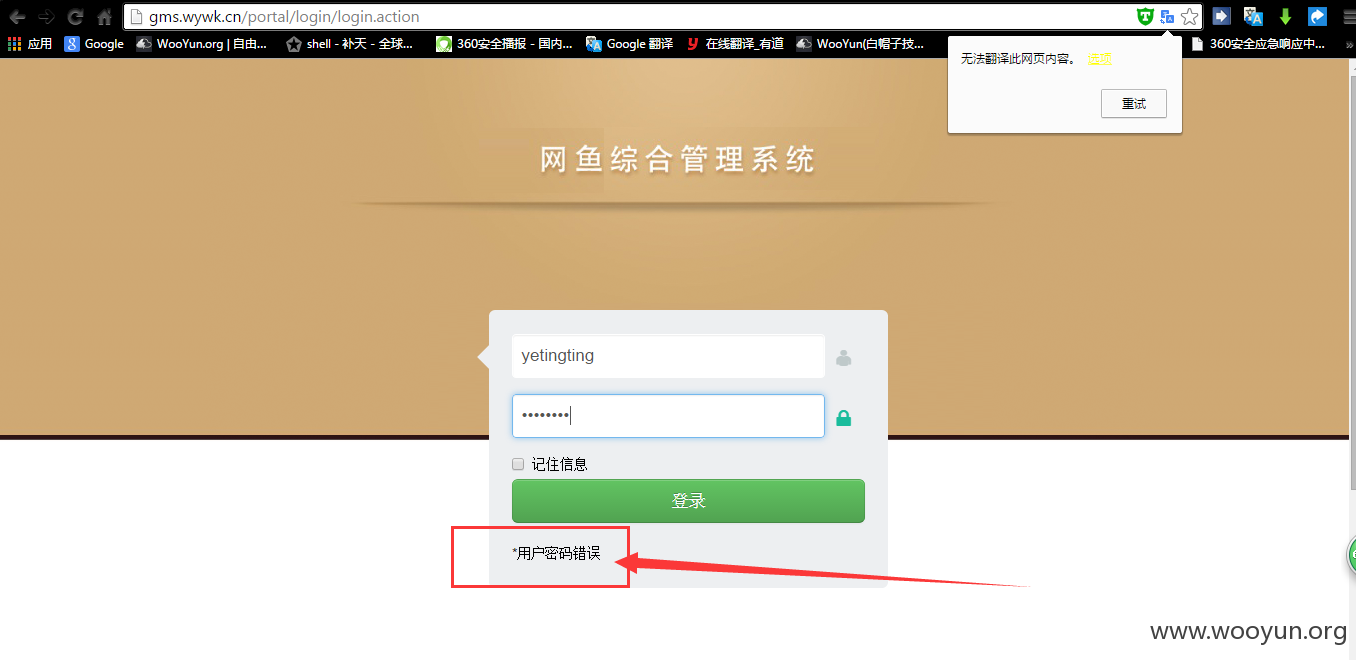

)这个后台已经泄漏 一个账户:yetingting(没有去用burp爆破)可以看截图证明

有账户 =提示(用户密码错误)

无账户 =提示(没有此用户)

修复方案:

过滤 后台隐藏

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝