漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0105767

漏洞标题:某政府建站系统通用型漏洞打包

相关厂商:江苏中威科技软件系统有限公司

漏洞作者: 路人甲

提交时间:2015-04-07 10:52

修复时间:2015-07-09 16:40

公开时间:2015-07-09 16:40

漏洞类型:非授权访问/权限绕过

危害等级:高

自评Rank:15

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-04-07: 细节已通知厂商并且等待厂商处理中

2015-04-10: 厂商已经确认,细节仅向厂商公开

2015-04-13: 细节向第三方安全合作伙伴开放

2015-06-04: 细节向核心白帽子及相关领域专家公开

2015-06-14: 细节向普通白帽子公开

2015-06-24: 细节向实习白帽子公开

2015-07-09: 细节向公众公开

简要描述:

1#大量页面非授权访问, 导致管理密码泄漏

2#顺带一提S2-005

详细说明:

首先我要讲一下命令执行,在白帽子xfkxfk的 WooYun: 某通用型系统存在命令执行漏洞 中有提到过,经过1年时间,我发现厂商是把远程命令执行给修复了,但仍然可以获取到网站物理路径,进而进行文件管理与上传shell的操作,所以打包一并提交,希望能够通过。

可通过百度关键字“技术支持:江苏中威科技软件系统有限公司”寻找案例

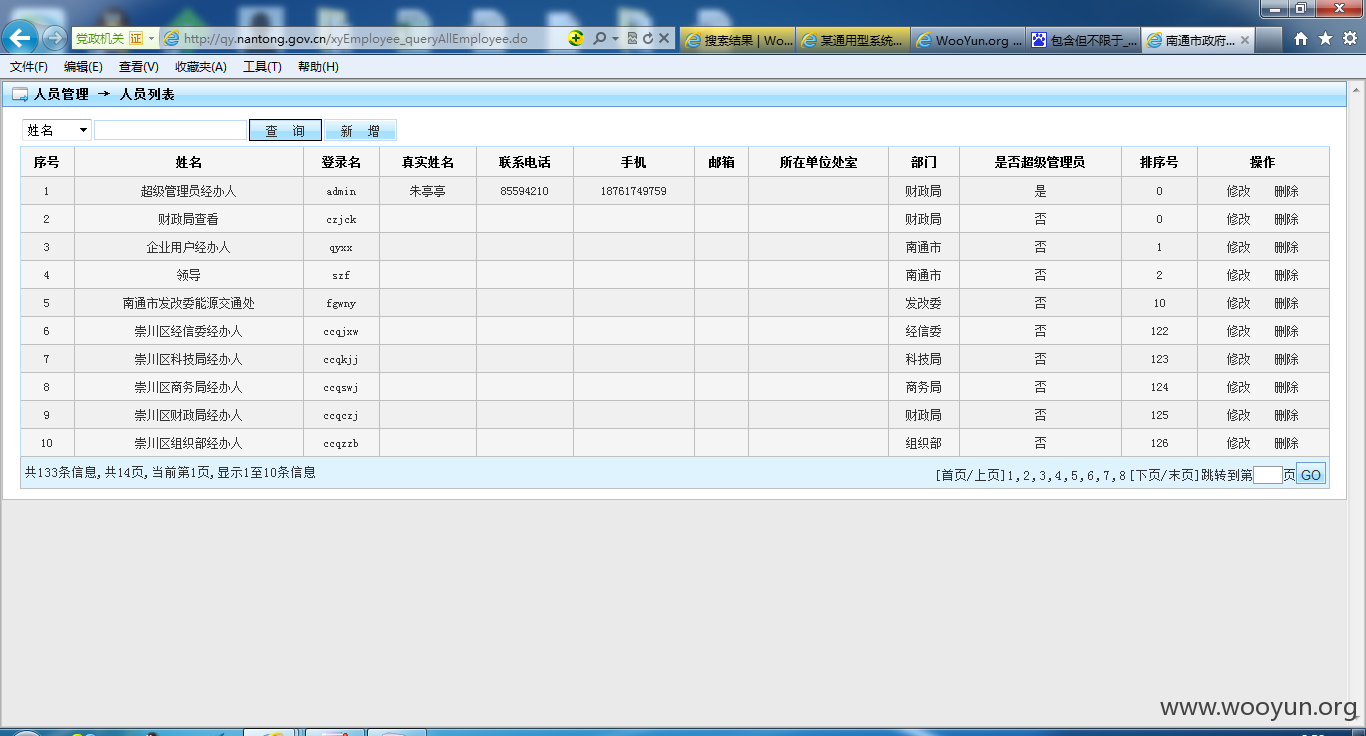

1#大量非授权访问, 导致管理密码泄漏,可新增管理用户

未授权页面包括但不限于以下(以南通市政府支持企业发展项目管理系统为例):

http://qy.nantong.gov.cn/dic_getList.do

http://qy.nantong.gov.cn/employee_getAllEmployee.do

http://qy.nantong.gov.cn/executeLog_getExecuteLogList.do

http://qy.nantong.gov.cn/loginLog_getLoginLogList.do

http://qy.nantong.gov.cn/right_toRightMain.do

http://qy.nantong.gov.cn/right_showRoleForRight.do

http://qy.nantong.gov.cn/right_selectMenu.do

http://qy.nantong.gov.cn/role_getRoleList.do

http://qy.nantong.gov.cn/selectTree_showPopForStep.do

http://qy.nantong.gov.cn/notice_toAddJsp.do

http://qy.nantong.gov.cn/notice_getAllTongjiList.do

http://qy.nantong.gov.cn/xmsz_getList.do

http://qy.nantong.gov.cn/employee_competentLogin.do

http://qy.nantong.gov.cn/xyEmployee_toAddEmployeeJsp.do

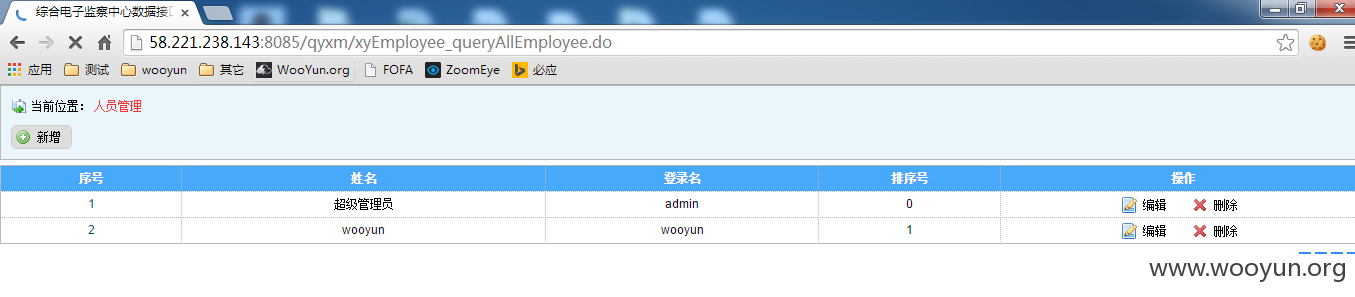

机构人员管理页面http://qy.nantong.gov.cn/xyEmployee_queryAllEmployee.do

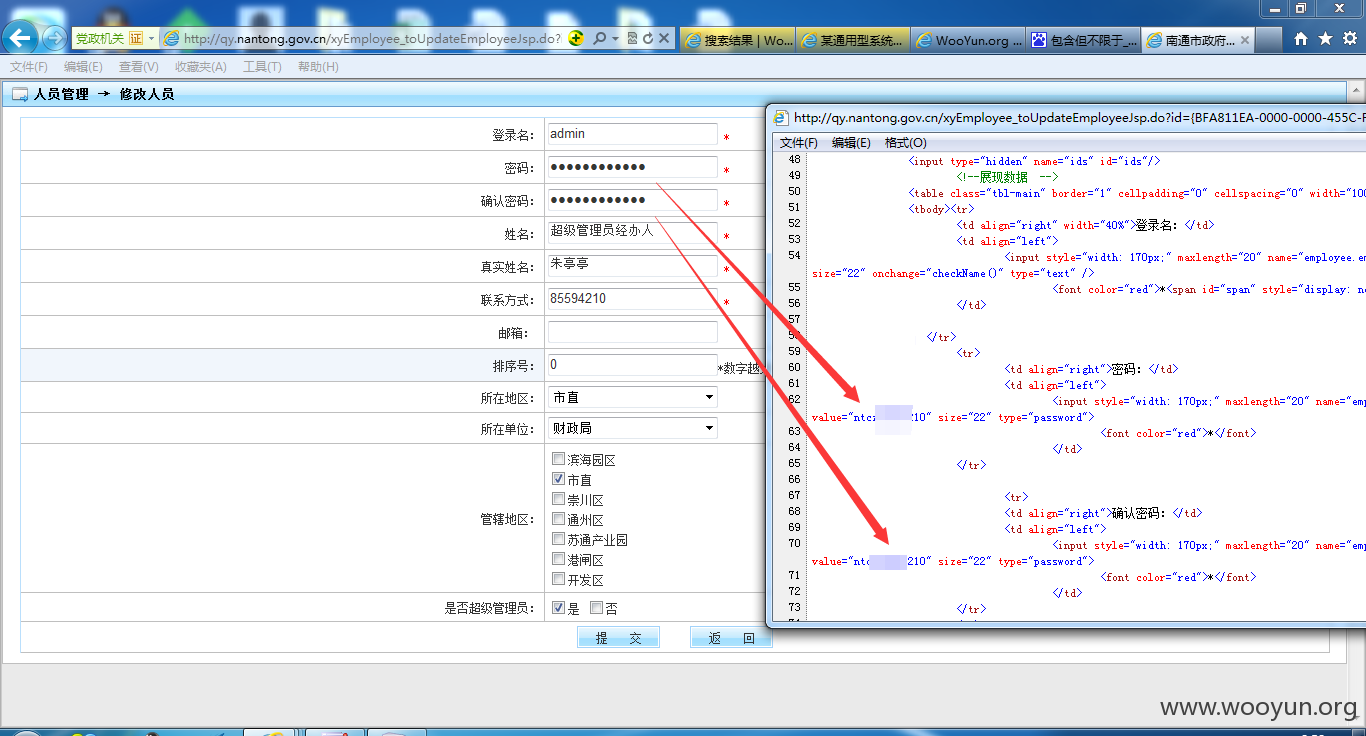

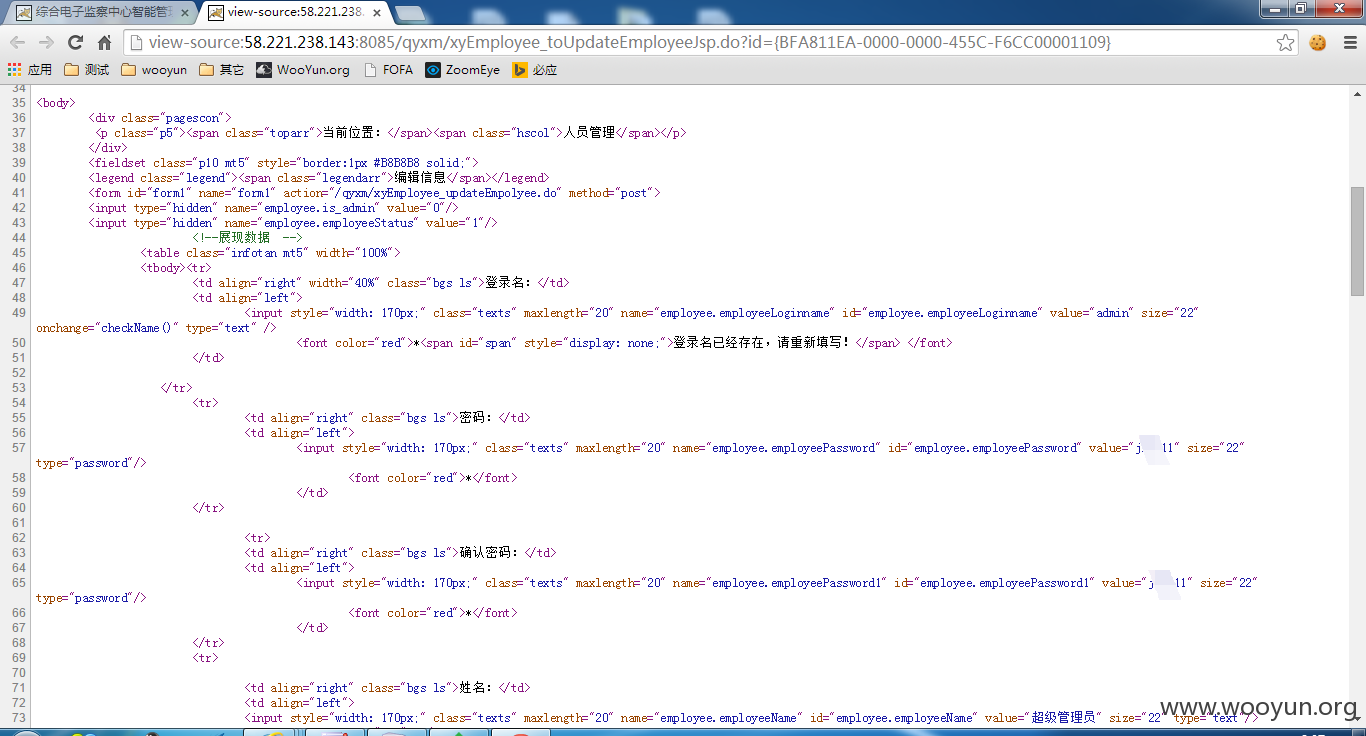

可通过查看源码页面看到明文密码

以下提供几个供复现:

http://qy.sqcz.gov.cn/xyEmployee_queryAllEmployee.do

http://zdxm.nantong.gov.cn/xyEmployee_queryAllEmployee.do

http://tjdata.haimen.gov.cn/xyEmployee_queryAllEmployee.do

http://qyfz.czfb.gov.cn/zfzcxmgl/xyEmployee_queryAllEmployee.do

http://58.221.147.11:8080/workfield/before/xyEmployee_queryAllEmployee.do

http://58.221.172.42:8080/hmqlyg/xyEmployee_queryAllEmployee.do

http://elqlf.haimen.gov.cn/hmqlyg/xyEmployee_queryAllEmployee.do

http://cxsh.sihong.gov.cn/shcredit/xyEmployee_queryAllEmployee.do

http://www.ntcredit.com/ntscredit//xyEmployee_queryAllEmployee.do

http://cxsy.siyang.gov.cn/syxcredit//xyEmployee_queryAllEmployee.do

http://mxzltj.nantong.gov.cn/mxzl_up//xyEmployee_queryAllEmployee.do

http://58.221.206.203:8080/rgshjz//xyEmployee_queryAllEmployee.do

http://58.221.172.27:8580/hmjxpg/xyEmployee_queryAllEmployee.do

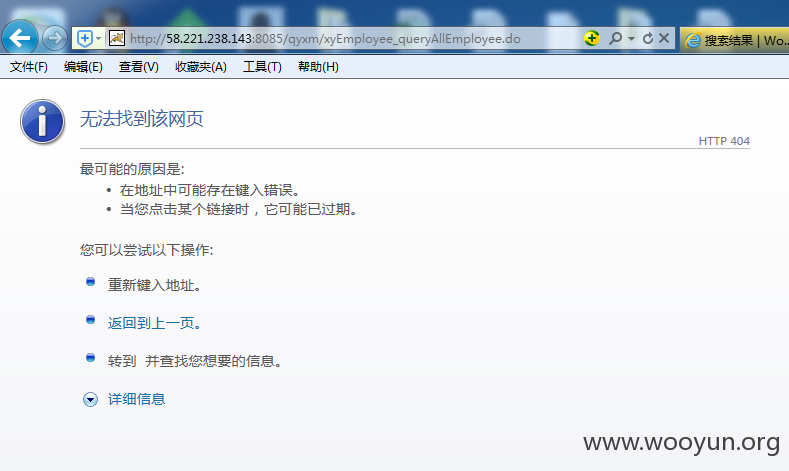

这里举个特例

http://58.221.238.143:8085/qyxm/xyEmployee_queryAllEmployee.do

访问该页面报404

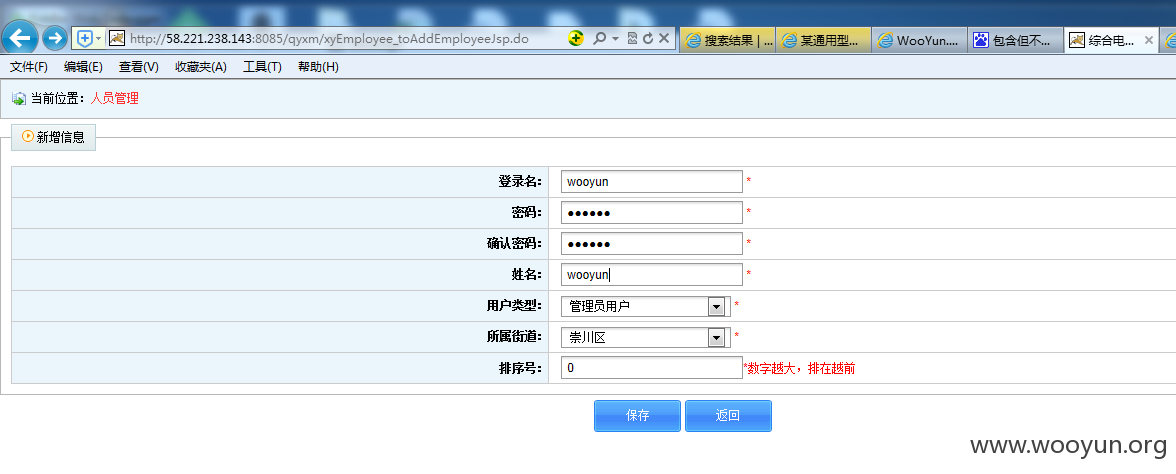

这时候我们可以先新增一个没有任何权限,只能访问的用户,有耐心的话,也可以试试注册个企业用户。http://58.221.238.143:8085/qyxm/xyEmployee_toAddEmployeeJsp.do

再通过这个用户登录系统后,再次越权访问

http://58.221.238.143:8085/qyxm/xyEmployee_queryAllEmployee.do

漏洞证明:

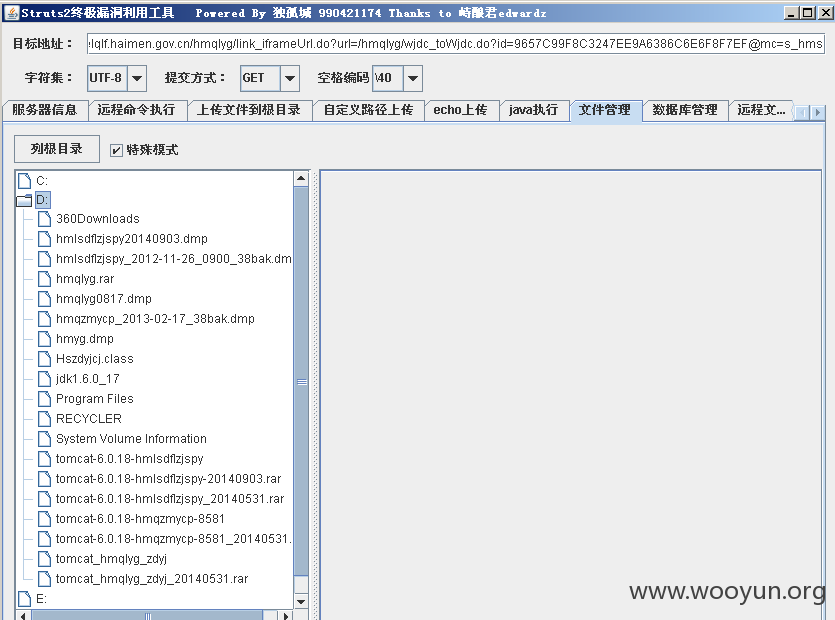

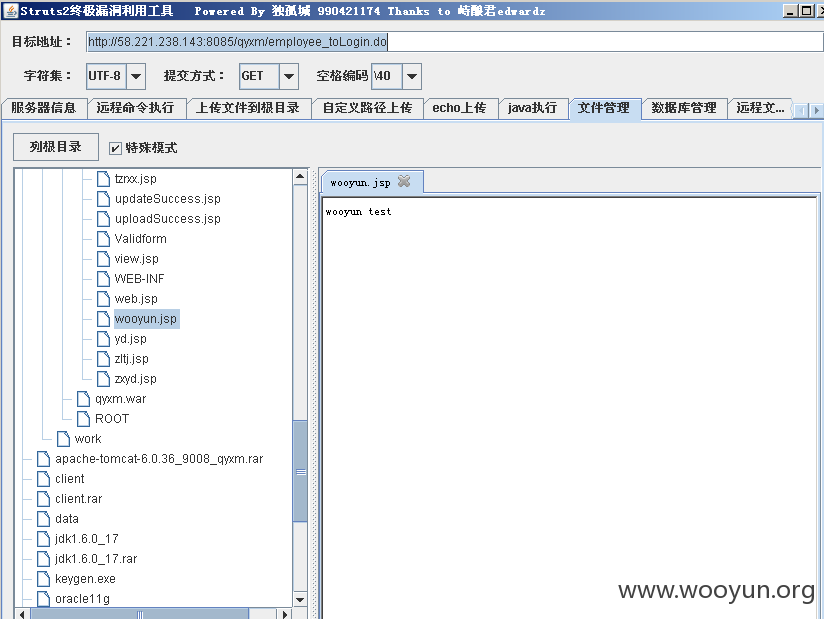

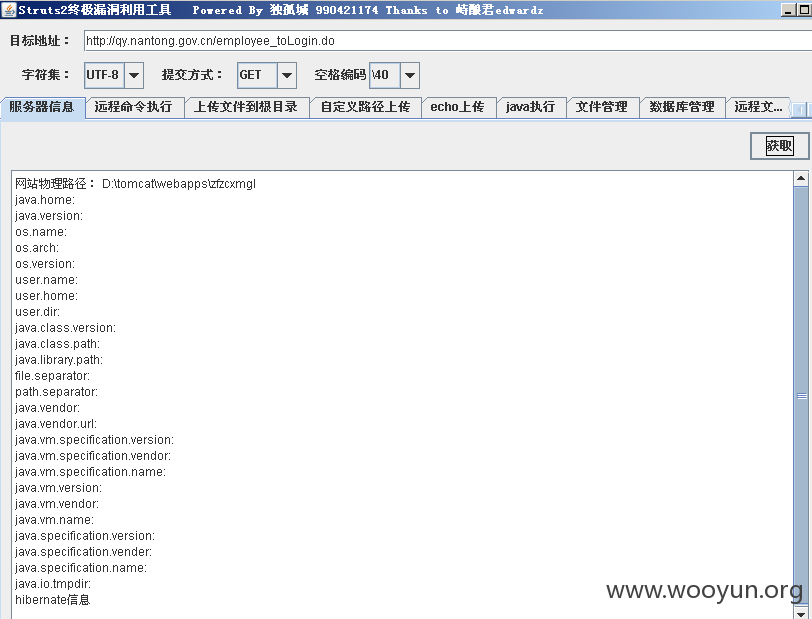

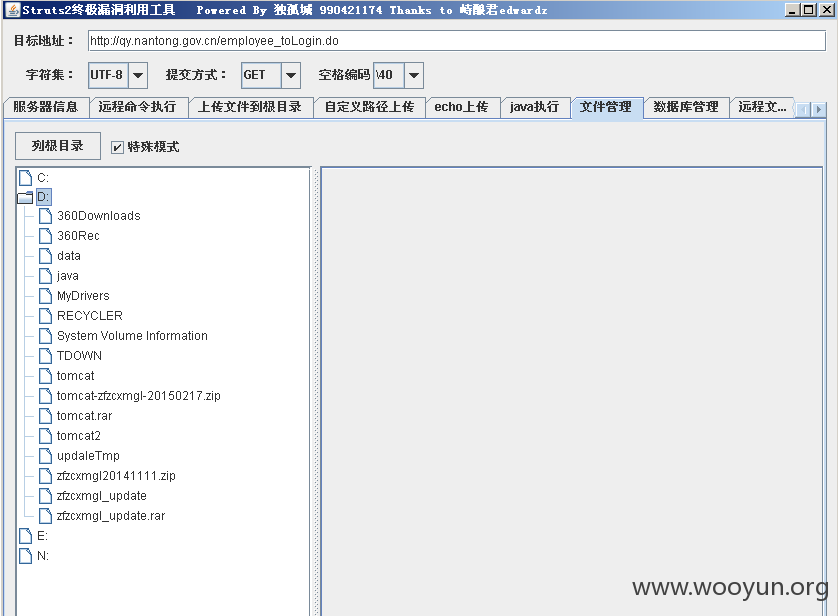

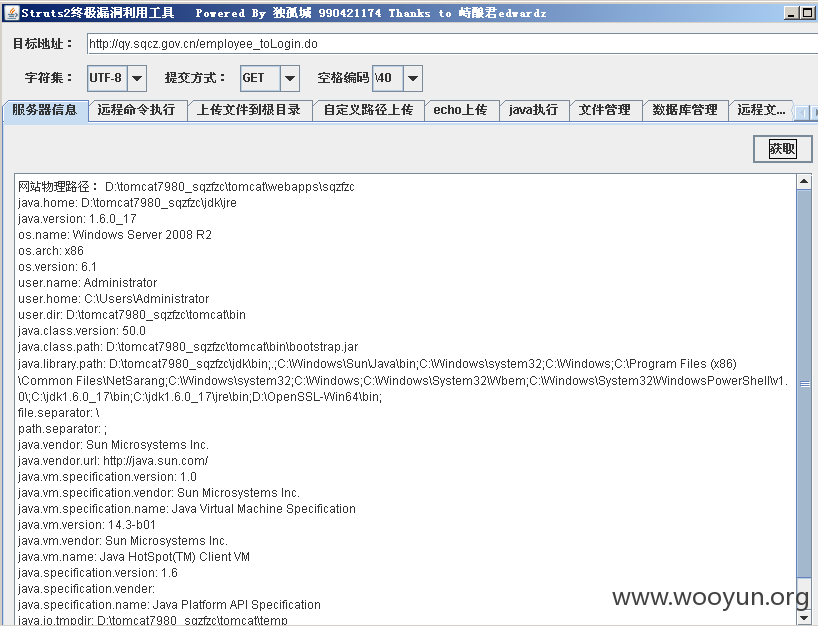

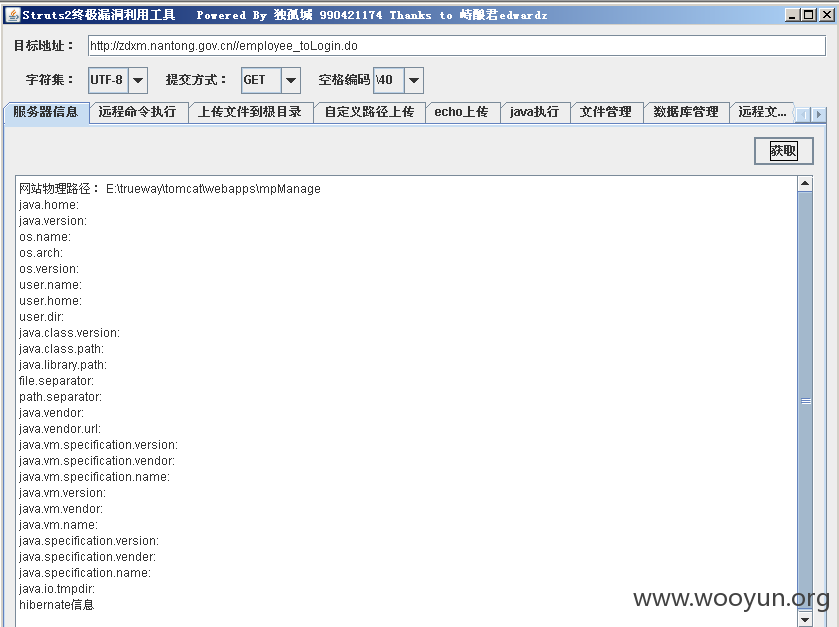

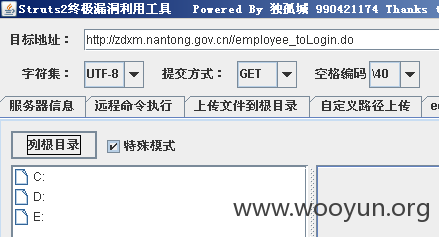

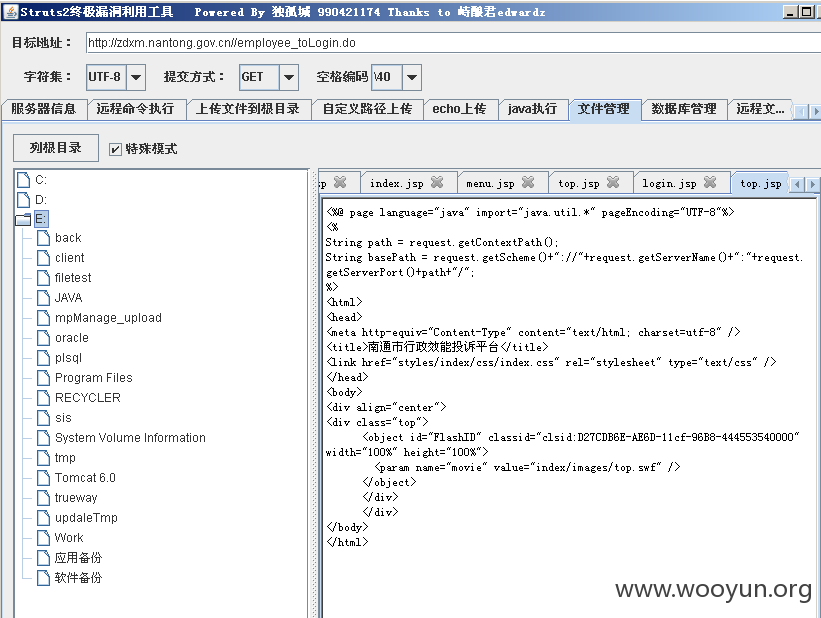

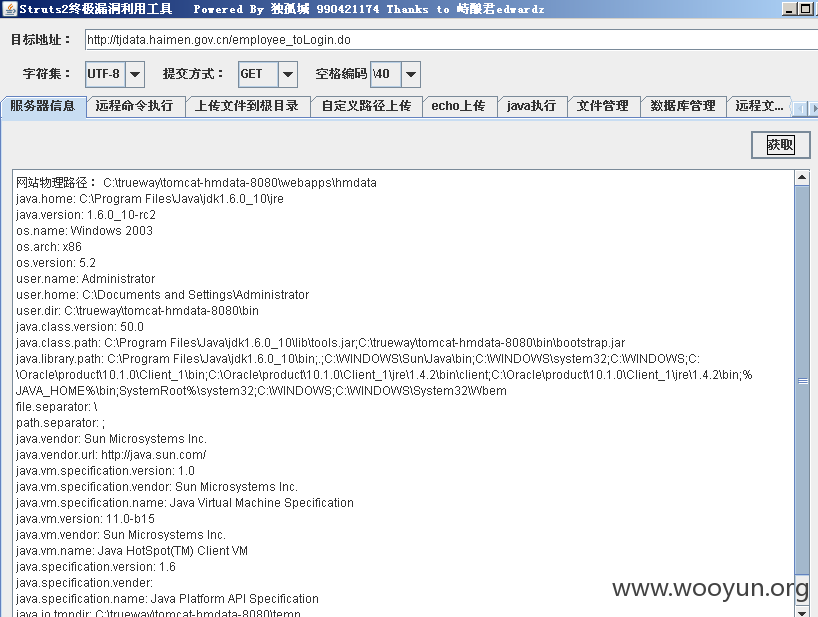

2#Struts S2-005

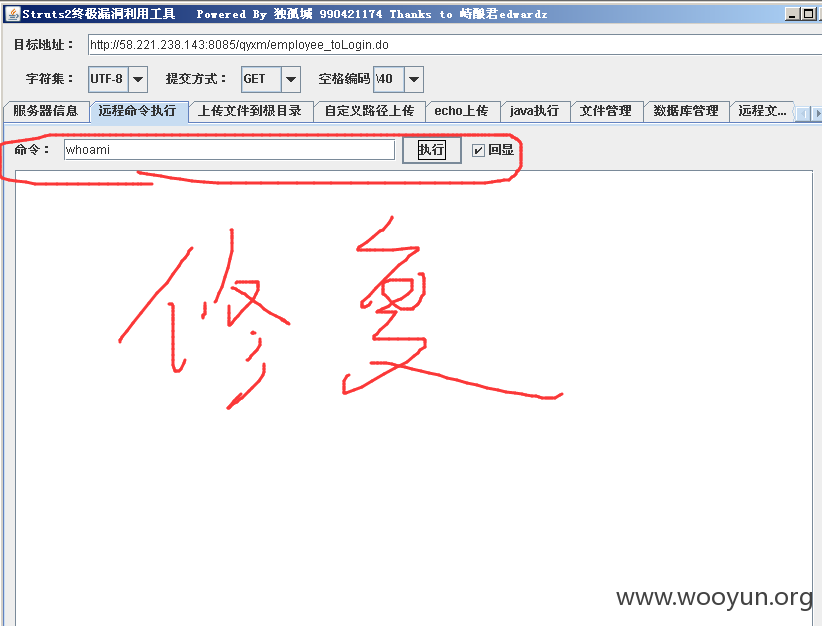

经过1年时间,厂商是把远程命令执行给修复了,但仍然可以获取到网站物理路径,进而进行文件管理与上传shell的操作。

之前可执行系统命令whoami,获取到服务器详细信息

<img src="http://www.wooyun.org/upload/201402/13172117786992902f104e7de7d7686ae6a1442f.png" alt="11" />

经过1年后,厂商的修复结果是这样的

http://58.221.238.143:8085/qyxm/employee_toLogin.do(厂商修复过的)

http://58.221.238.143:8085/qyxm/wooyun.jsp

以下几个案例(包括厂商一次修复和未修复的版本)

http://qy.nantong.gov.cn/employee_toLogin.do(厂商修复过的)

http://qy.sqcz.gov.cn/employee_toLogin.do(这个是原版的未经过厂商一次修复的)

http://zdxm.nantong.gov.cn//employee_toLogin.do(厂商修复过的)

http://zdxm.nantong.gov.cn//employee_toLogin.do(厂商修复过的)

http://tjdata.haimen.gov.cn/employee_toLogin.do(这个是原版的未经过厂商一次修复的)

http://qyfz.czfb.gov.cn/zfzcxmgl/employee_toLogin.do(这个是原版的未经过厂商一次修复的)

http://58.221.238.143:8085/qyxm/employee_toLogin.do(厂商修复过的)

http://58.221.147.11:8080/workfield/before/employee_toLogin.do(厂商修复过的)

http://elqlf.haimen.gov.cn/hmqlyg/employee_toLogin.do(厂商修复过的)

http://cxsh.sihong.gov.cn/shcredit/employee_toLogin.do(厂商修复过的)

http://cxsy.siyang.gov.cn/syxcredit/employee_toLogin.do(这个是原版的未经过厂商一次修复的)

http://mxzltj.nantong.gov.cn/mxzl_up/employee_toLogin.do(厂商修复过的)

http://58.221.206.203:8080/rgshjz/employee_toLogin.do(这个是原版的未经过厂商一次修复的)

修复方案:

控制页面访问权限

st补丁

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:18

确认时间:2015-04-10 16:39

厂商回复:

CNVD未直接复现所述情况,已经转由CNCERT下发给江苏分中心,由其后续协调网站管理单位及软件生产厂商处置。

最新状态:

暂无