漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0101500

漏洞标题:欢网科技邮件系统存在弱口令,用户大量应用系统帐号密码泄露

相关厂商:huan.tv

漏洞作者: 小r00to1

提交时间:2015-03-17 12:41

修复时间:2015-05-01 13:48

公开时间:2015-05-01 13:48

漏洞类型:用户资料大量泄漏

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-03-17: 细节已通知厂商并且等待厂商处理中

2015-03-17: 厂商已经确认,细节仅向厂商公开

2015-03-27: 细节向核心白帽子及相关领域专家公开

2015-04-06: 细节向普通白帽子公开

2015-04-16: 细节向实习白帽子公开

2015-05-01: 细节向公众公开

简要描述:

安全问题总是离不开人,人的安全意识没做好,平台、系统做的再好都是虾扯蛋。。。

详细说明:

0x01:

找到几个域名:

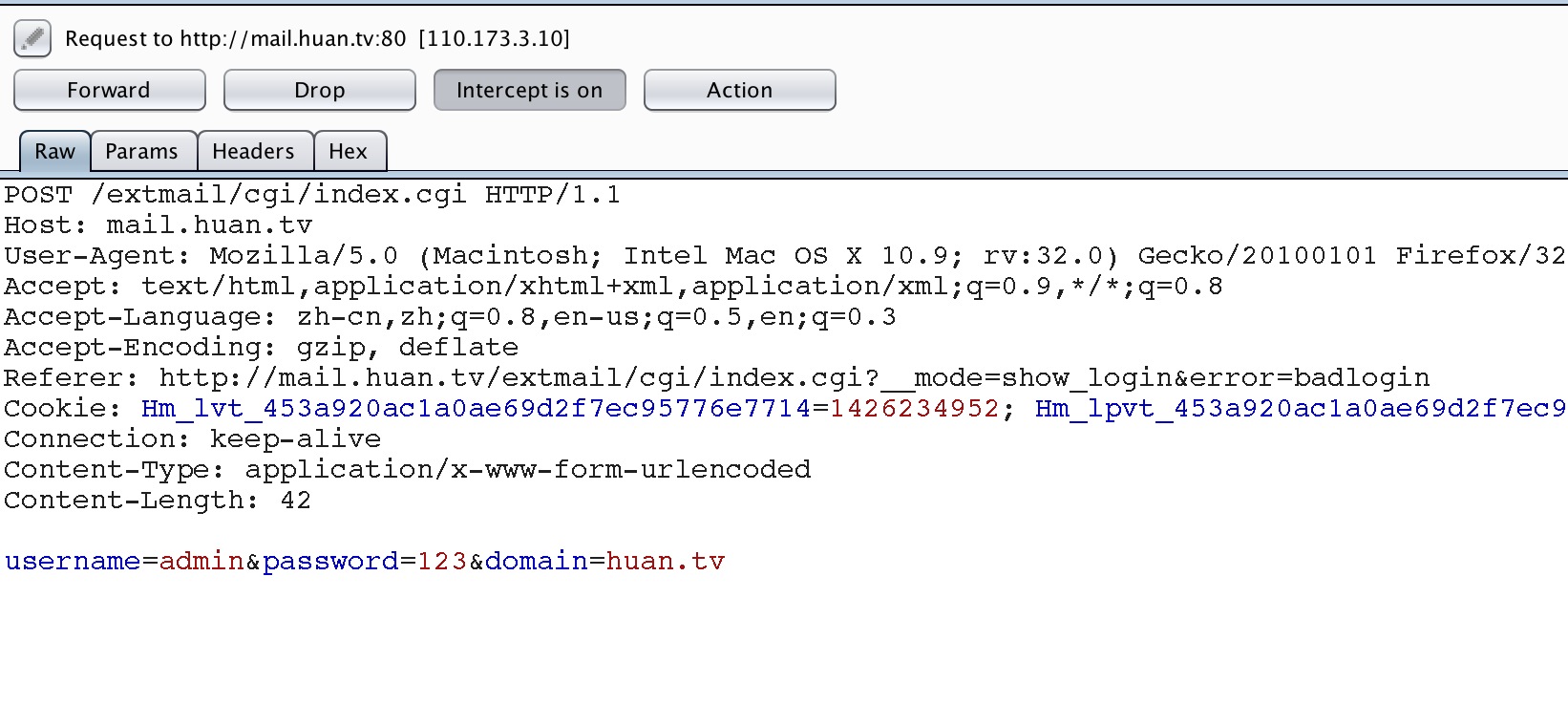

看到有个mail:110.173.3.10:mail.huan.tv

于是打开看了下:

没有验证码,好吧,爆破小王子。。。抓包:

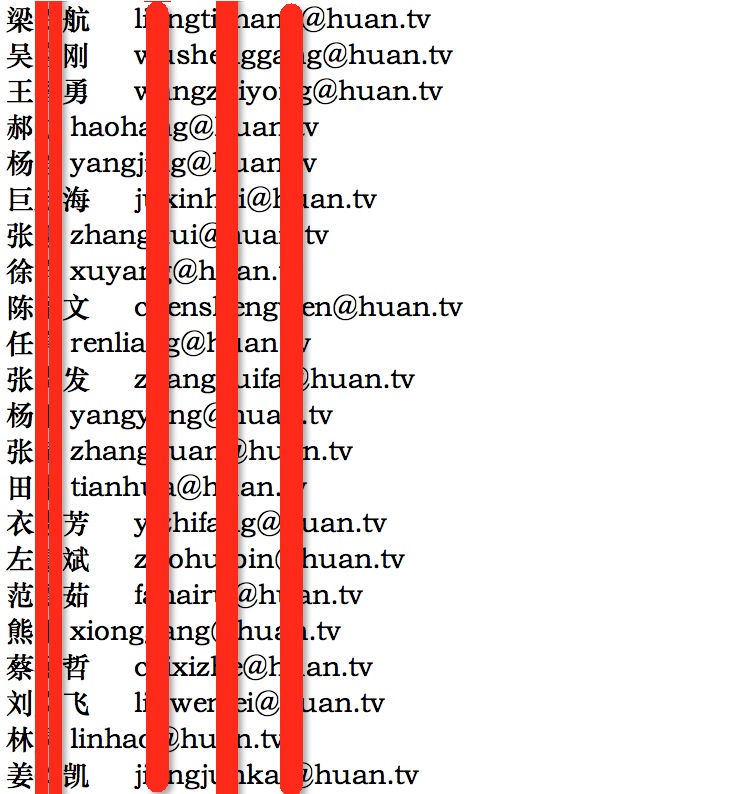

找邮箱,一堆堆的出现了。。。

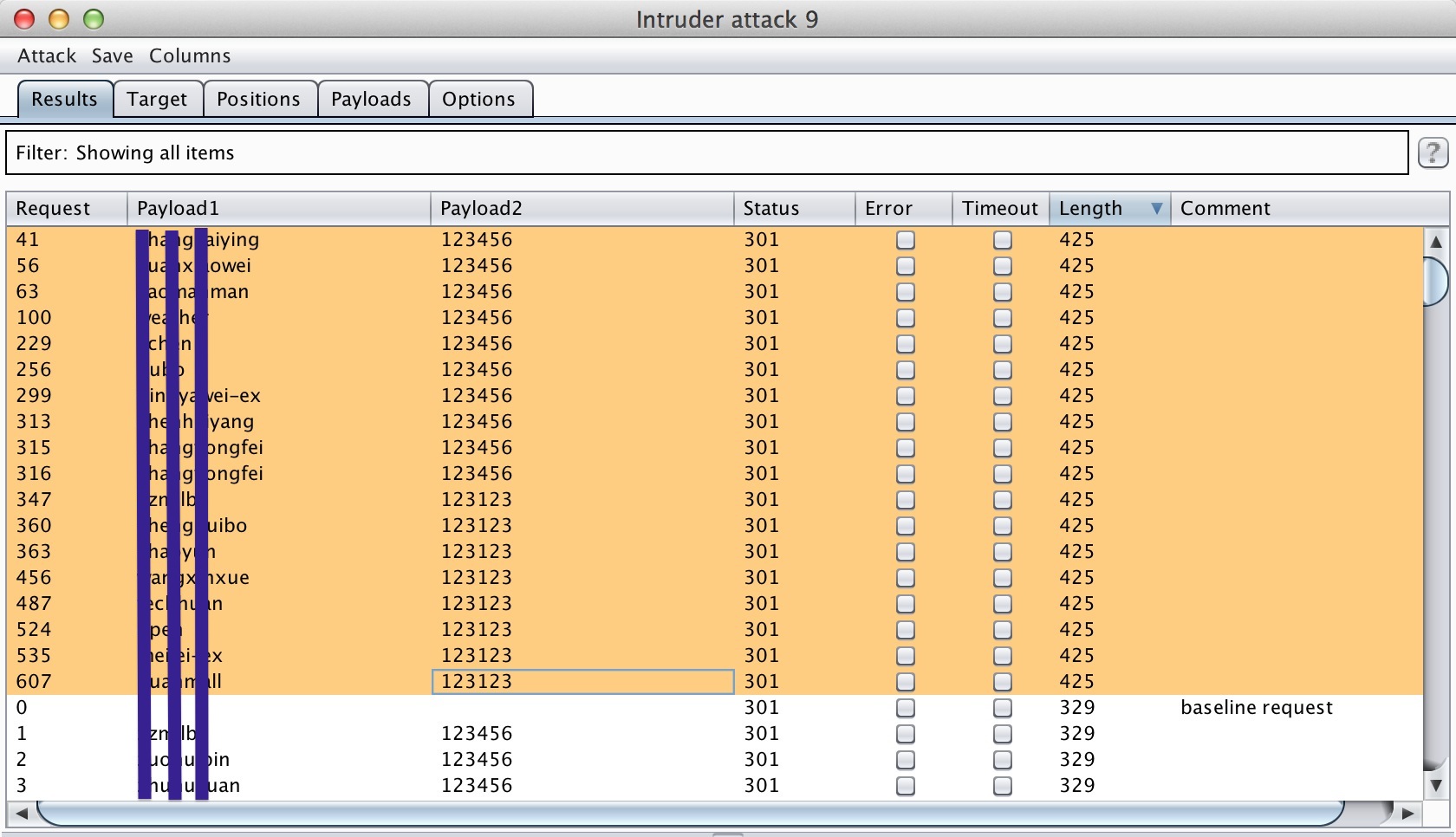

爆破成功的有这么多:

于是进入邮箱,可以看到来往的邮件,工资条啥的,唉 不得不感叹下,工资从4k-18k不等。。。

公司支付宝绑定的帐号:

漏洞证明:

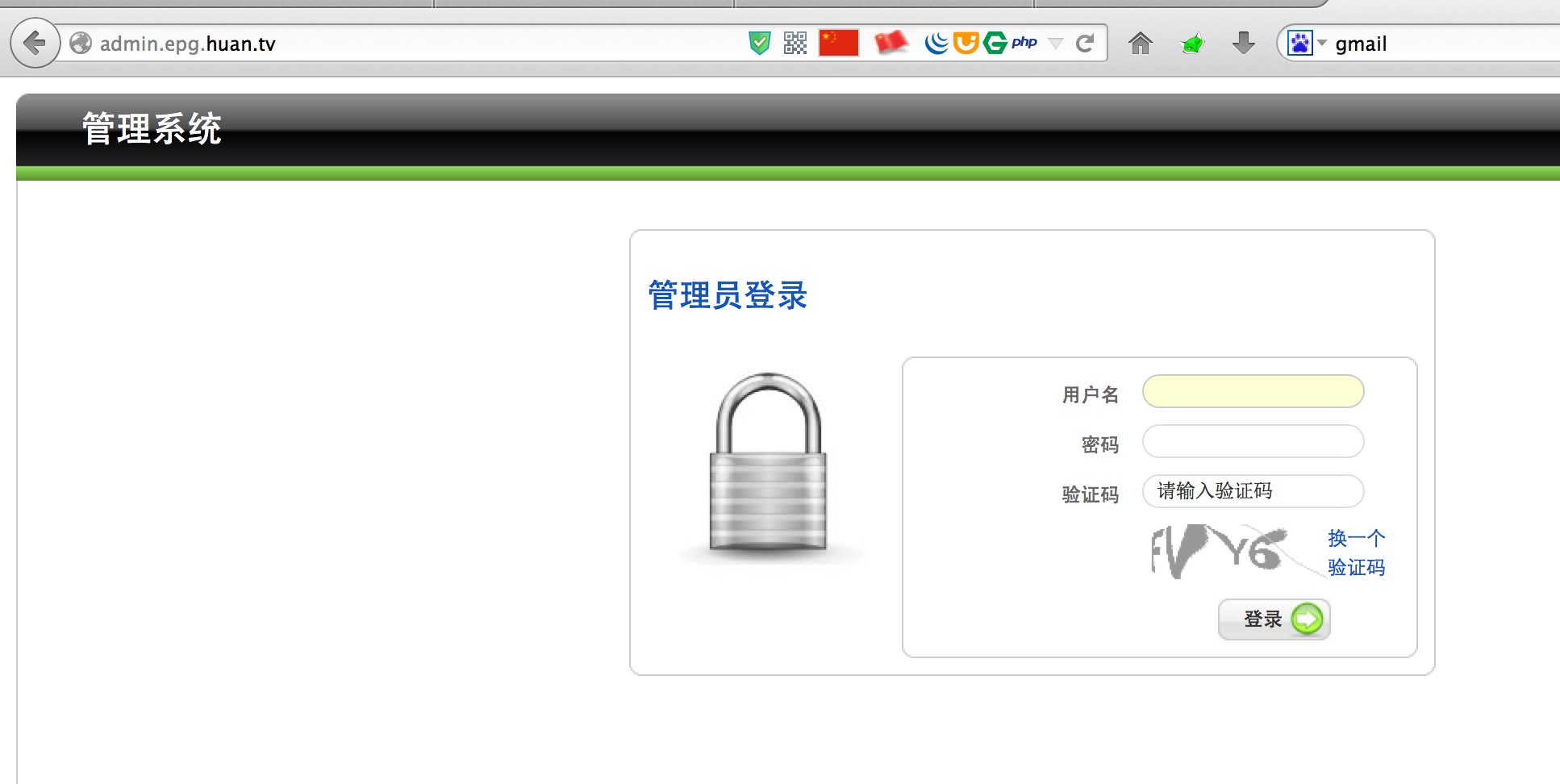

0x02:发现一管理后台:

猜解密码失败。

0x03:利用获取到的帐号登录到其他系统:

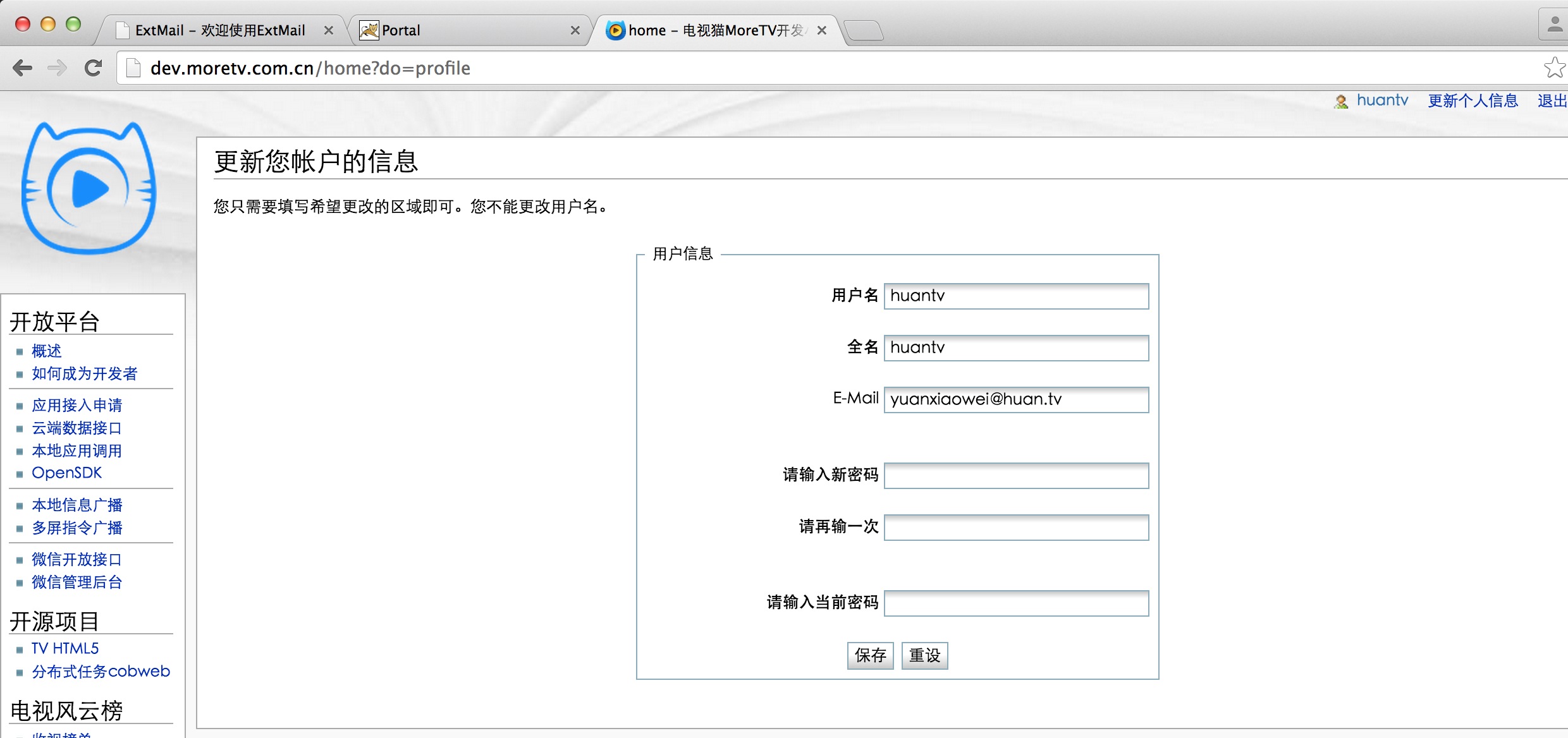

home电视猫:

论坛普通用户:

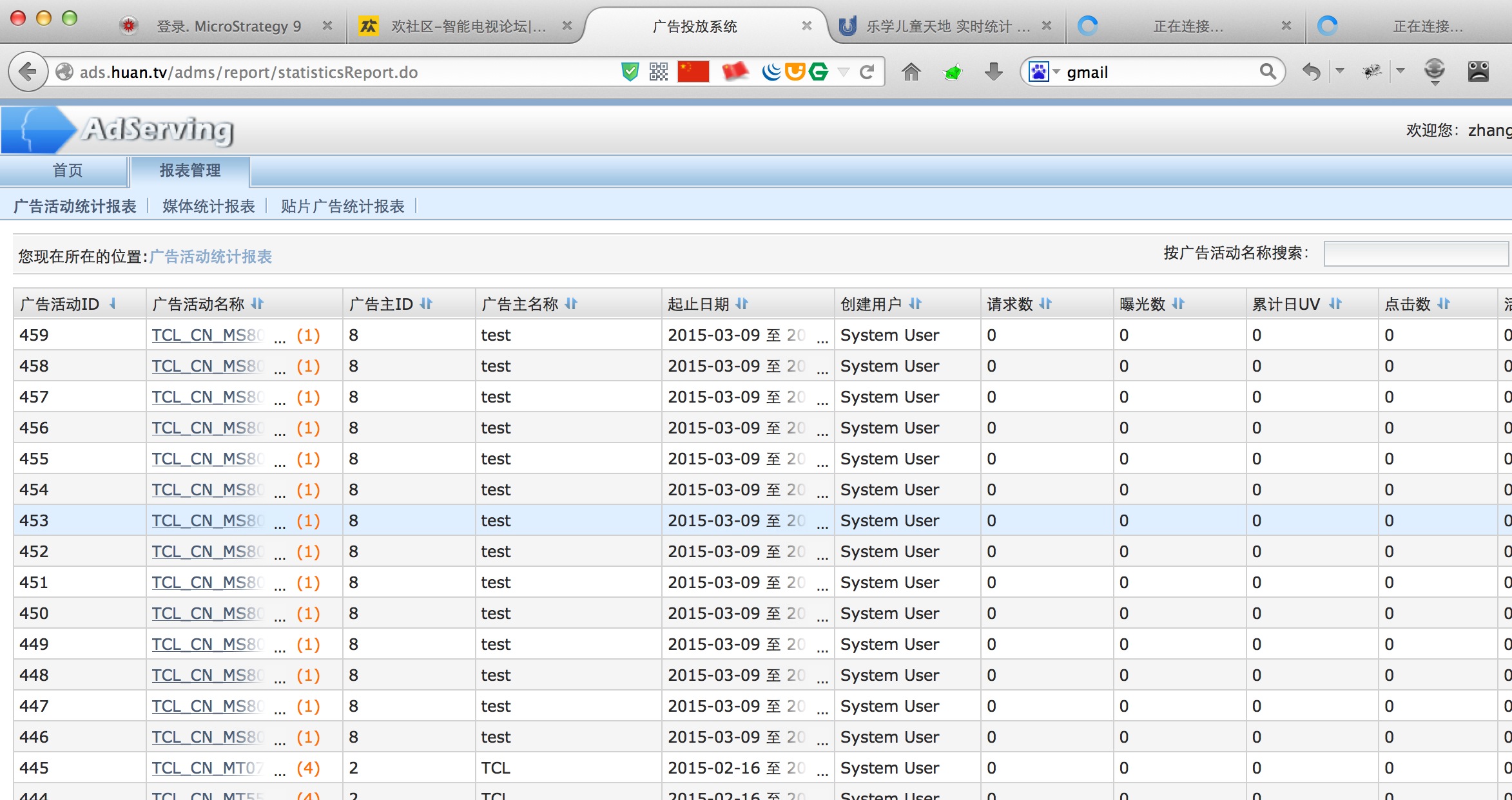

广告投放系统:

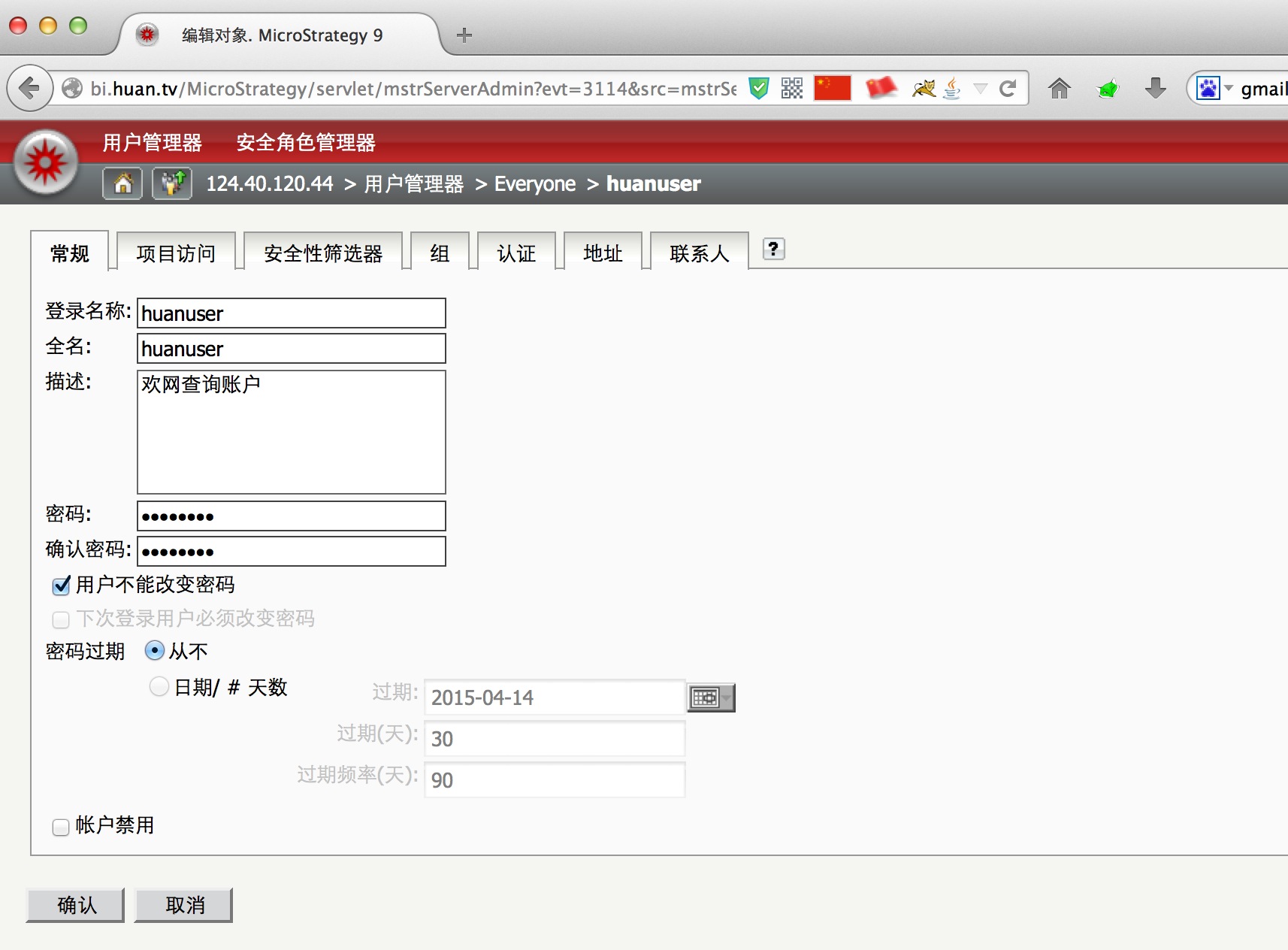

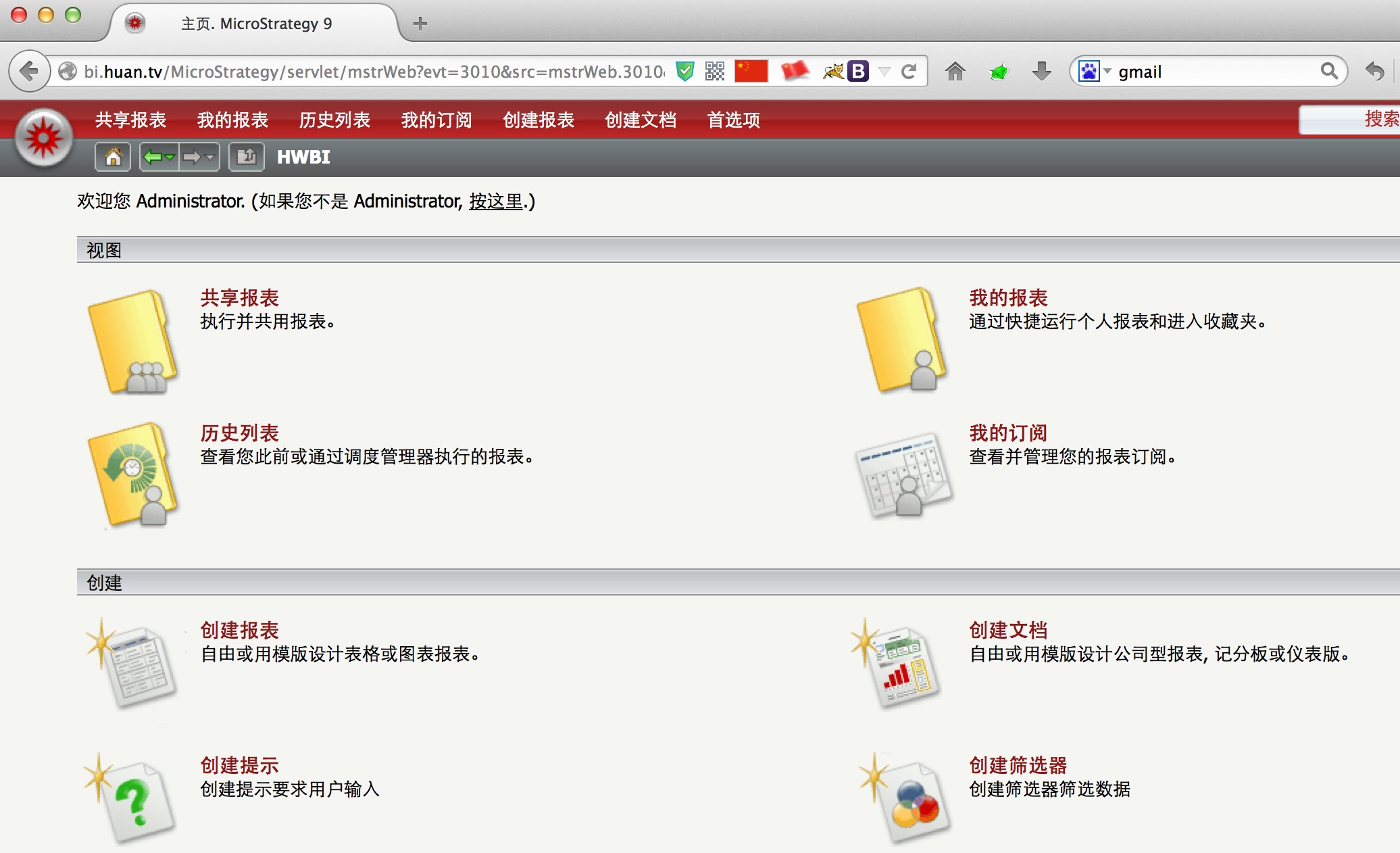

MSTR统计后台:

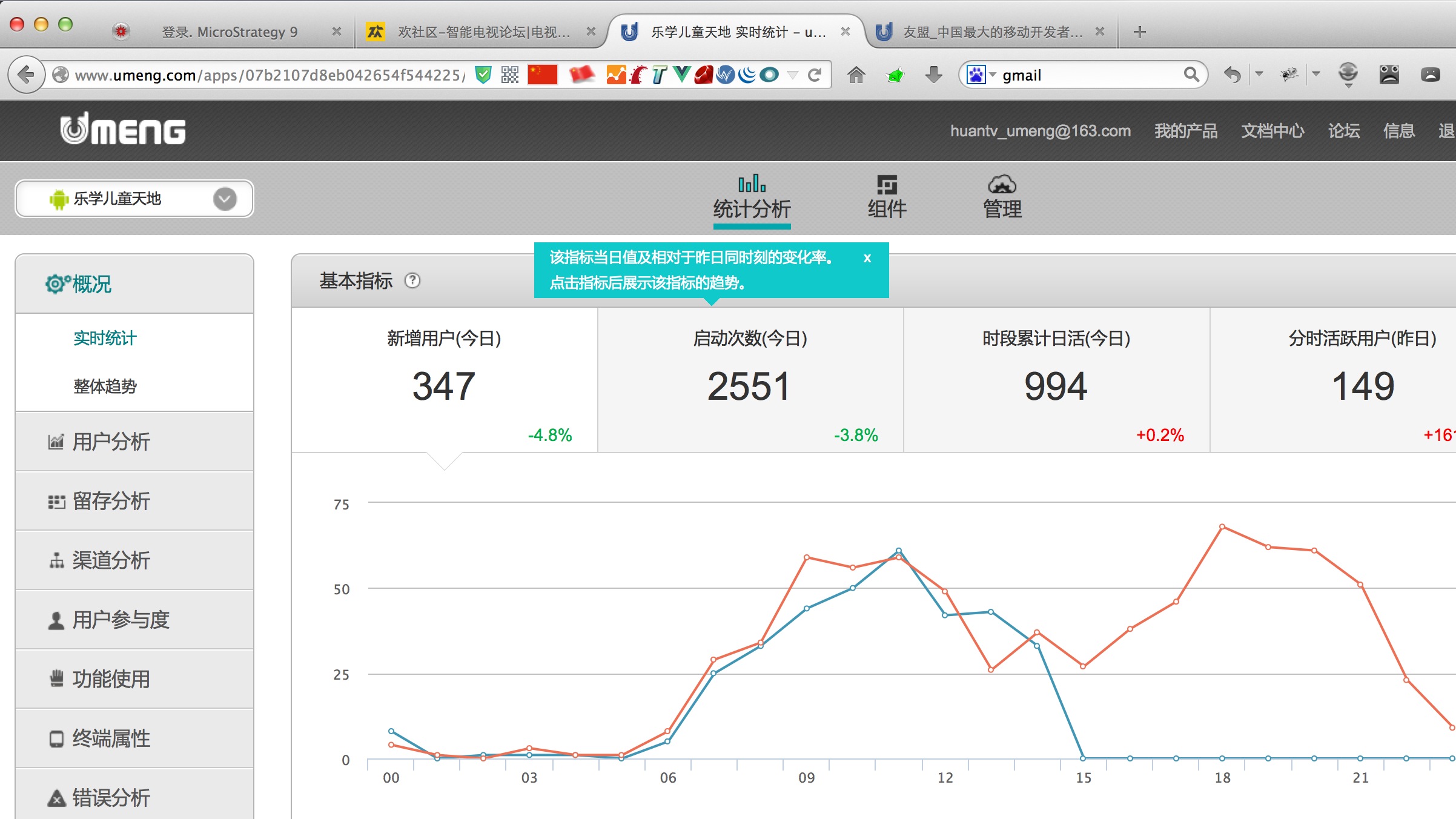

友盟:

友盟注册时对应的163邮箱:

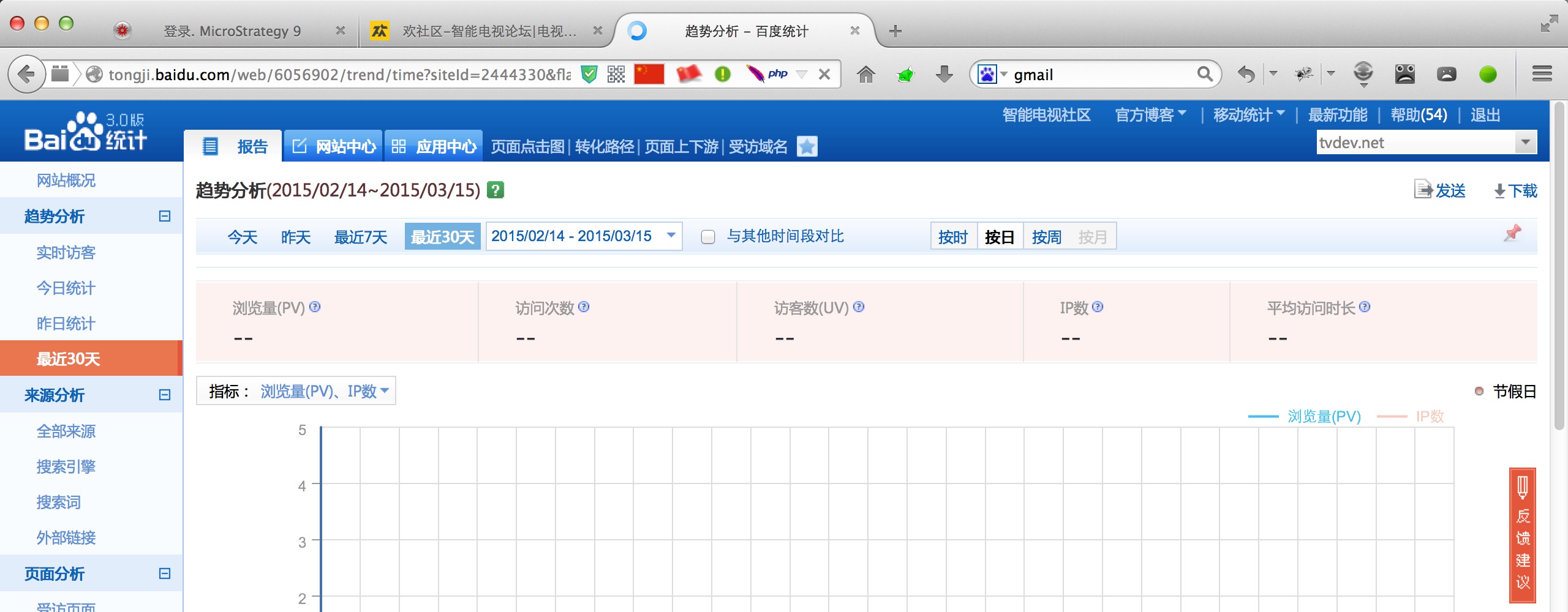

百度统计:

cnzz:

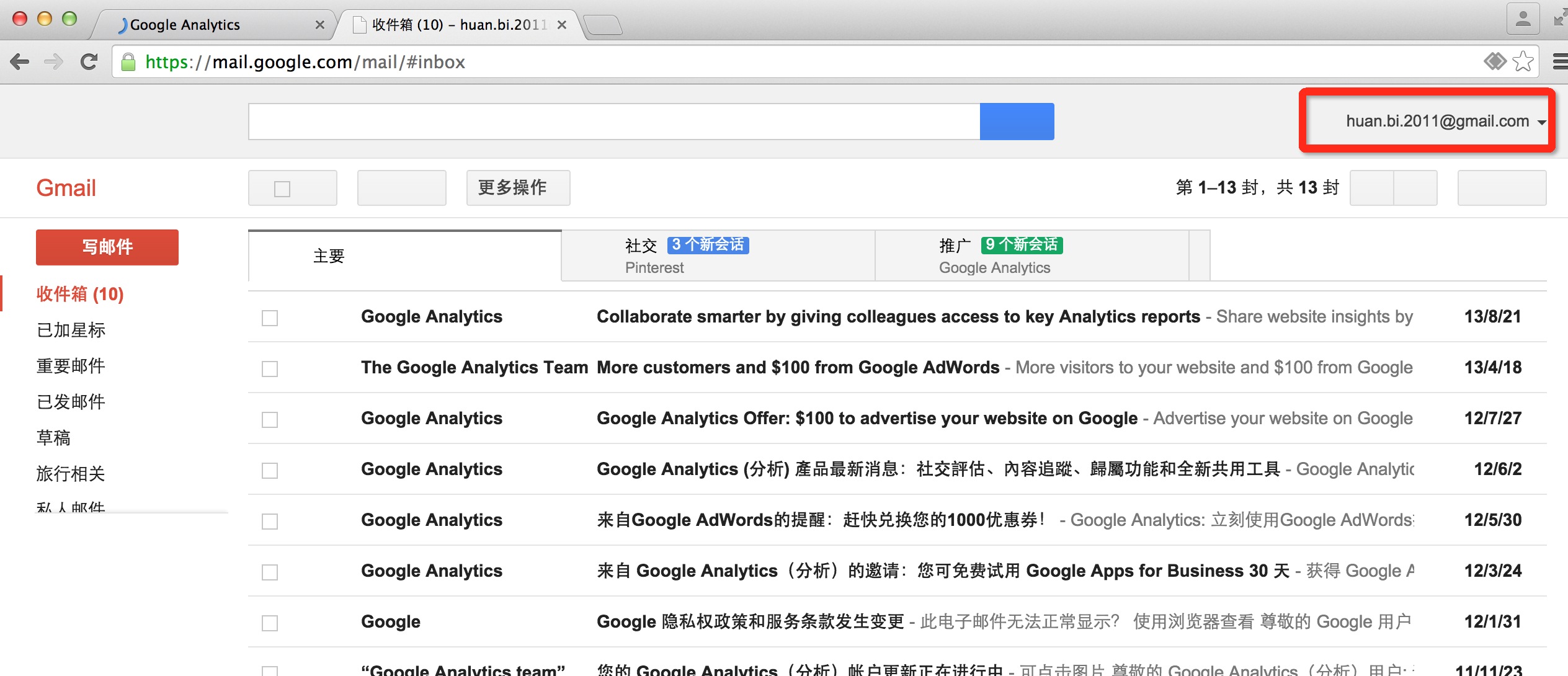

谷歌统计:

访问太慢,不截图了。。。。

谷歌统计对应的gmail邮箱:

0x03:

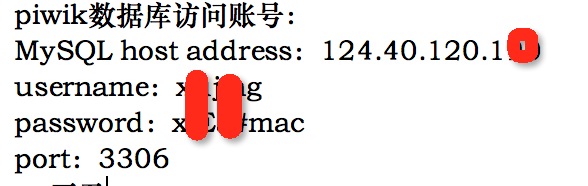

除了以上的系统,还有服务器、数据库的帐号密码泄露:

MySQL host address:124.40.120.1xx

svn 服务器登录密码,内网地址等信息。。。

0x04:

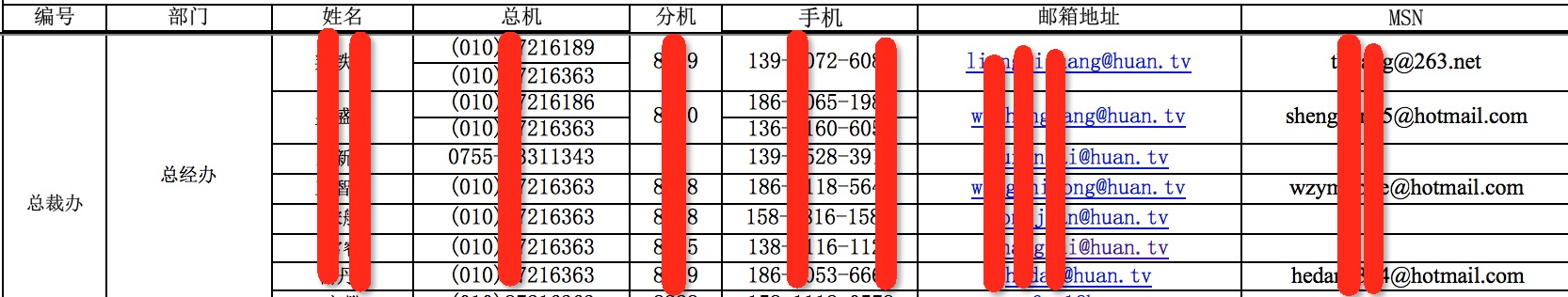

还有内部员工的通讯录,还找到了给我寄礼物的何大哥。。。

0x05:另外还有一个后台登录的地方,貌似存在注入,你们自查一下吧。需要协助联系我。。。

修复方案:

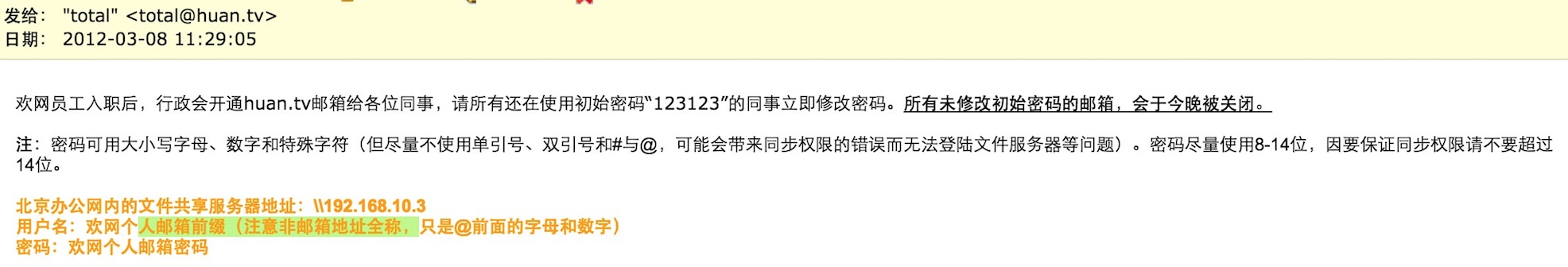

01.对于邮箱,首先是公司人员的安全意识要培养起来,看到邮件说要修改默认密码并且要有复杂度,但是还是爆破出了好几个弱口令,执行不到位嘛;其次,在登录的地方添加验证码吧,防止爆破的情况。

02.一些敏感数据在传输时请加密。

版权声明:转载请注明来源 小r00to1@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:20

确认时间:2015-03-17 13:47

厂商回复:

感谢白帽子

最新状态:

2015-03-18:帮忙提供白帽子联系方式