漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-066367

漏洞标题:百度云加速的两个小问题

相关厂商:百度

漏洞作者: sql

提交时间:2014-06-30 12:26

修复时间:2014-06-30 15:55

公开时间:2014-06-30 15:55

漏洞类型:设计缺陷/逻辑错误

危害等级:中

自评Rank:9

漏洞状态:漏洞已经通知厂商但是厂商忽略漏洞

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-06-30: 细节已通知厂商并且等待厂商处理中

2014-06-30: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

百度云加速的两个小问题

详细说明:

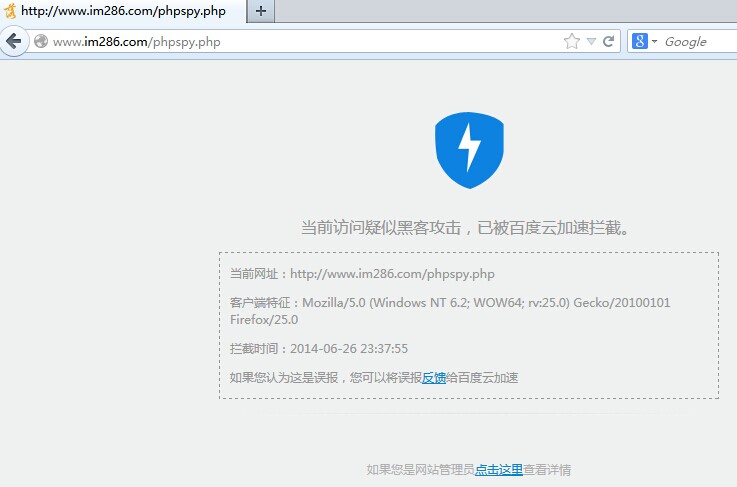

第一个小问题是误报:

http://www.im286.com/phpspy.php

访问该链接 显示拦截。

根据文件名进行拦截,这个很搞笑,不管文件有没有 也不管文件内容是什么都拦截。

就跟以前360根据文件名来报毒一样荒唐。

可能还有很多文件名的匹配 我就没试了。

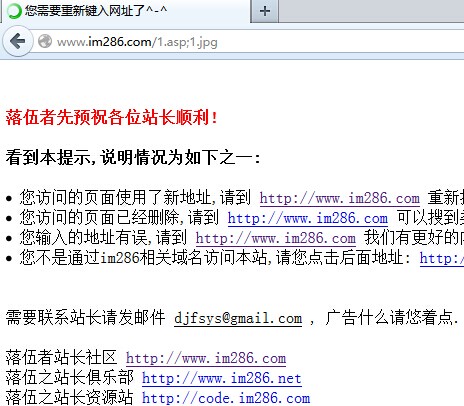

第二个问题。

http://www.im286.com/1.asp;1.jpg

这种利用iis解析漏洞的webshell执行没有拦截。

类似的还有

http://www.im286.com/1.asp/2.jpg

nginx解析漏洞的那种

http://www.im286.com/1.jpg/1.php

这种也没拦。

漏洞证明:

同上

修复方案:

你们权衡权衡 看怎么弄吧

版权声明:转载请注明来源 sql@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2014-06-30 15:55

厂商回复:

感谢提交,此问题经与云加速的同学分析判断不存在安全风险,暂且忽略。

最新状态:

暂无