漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0120614

漏洞标题:桂林某高校研究生院信息泄漏

相关厂商:桂林电子科技大学

漏洞作者: F1天王

提交时间:2015-06-15 15:19

修复时间:2015-06-20 15:20

公开时间:2015-06-20 15:20

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:10

漏洞状态:已交由第三方合作机构(CCERT教育网应急响应组)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-06-15: 细节已通知厂商并且等待厂商处理中

2015-06-20: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

桂林电子科技大学分站sql注入导致各类信息泄漏

详细说明:

本来在玩的,突然同学给我发来他们学校的网址。我就看看,然后不小心翻到了研究生学院,http://gra.guet.edu.cn/,于是乎,找到了搜索框注入,

注射地址http://gra.guet.edu.cn/search.aspx?Category=all&keywords=1'

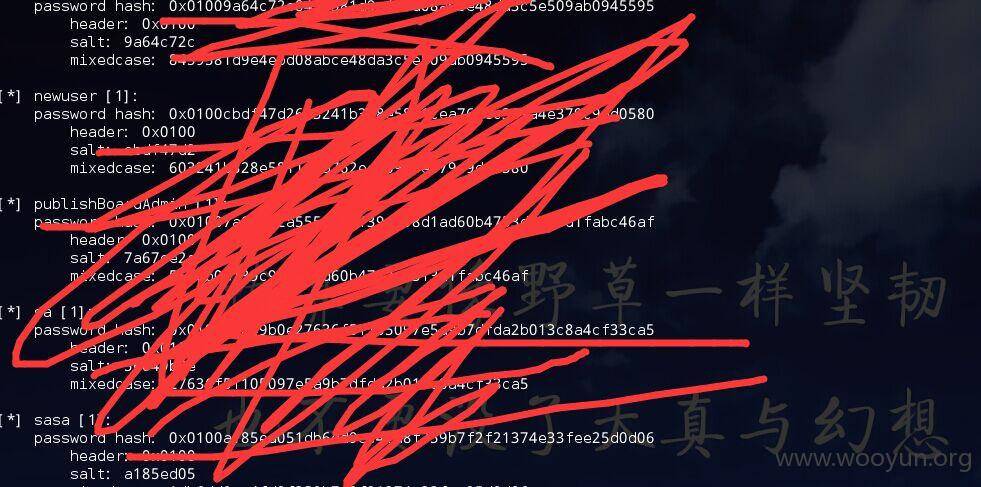

于是乎上sqlmap看看,发现竟然是sa权限,呼呼,惊呆了

,于是很顺利的把hash跑出来了,哇擦擦

,这些都不算什么,主要是好多研究生的信息都报漏出来了,真的,赶紧去修复吧,被人脱了就不好了。再次说明,我没上服务器也没有脱裤,希望桂林电子科技大学尽快修复

还有好多研究生考托福的信息,我这里不截图了,里面又很多学生信息

漏洞证明:

修复方案:

版权声明:转载请注明来源 F1天王@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2015-06-20 15:20

厂商回复:

最新状态:

暂无

![9L3W2H46YA[MWO7M1]VKXKH.png](http://wimg.zone.ci/upload/201506/15135625ad285c3d19d100e1a6711fe676bb04bc.png)

![61OPNC[5T0E@]J{XL]7FCYC.jpg](http://wimg.zone.ci/upload/201506/15135834024f473b08d31b9d11bd681a5720e7c1.jpg)

![K$5ZS))K}QO]QHJW4W{%%`H.png](http://wimg.zone.ci/upload/201506/15140946e5cf73368f69fd779c539cba1b22811e.png)

![K3_NO(_4249`BD]LBVZ82GE.jpg](http://wimg.zone.ci/upload/201506/151411480c4d9363ad0413c0495104756d6c88e0.jpg)