漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0152356

漏洞标题:北京联银通科技有限公司存在命令执行/后台弱口令/数据库弱口令(此台服务器影响某省银行一些业务)

相关厂商:sinoufc.com

漏洞作者: 东方不败

提交时间:2015-12-08 14:16

修复时间:2015-12-24 10:48

公开时间:2015-12-24 10:48

漏洞类型:命令执行

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-12-08: 细节已通知厂商并且等待厂商处理中

2015-12-08: 厂商已经确认,细节仅向厂商公开

2015-12-18: 细节向核心白帽子及相关领域专家公开

2015-12-28: 细节向普通白帽子公开

2016-01-07: 细节向实习白帽子公开

2015-12-24: 细节向公众公开

简要描述:

北京联银通科技有限公司存在命令执行/后台弱口令/数据库弱口令(此台服务器影响某省银行一些业务)

详细说明:

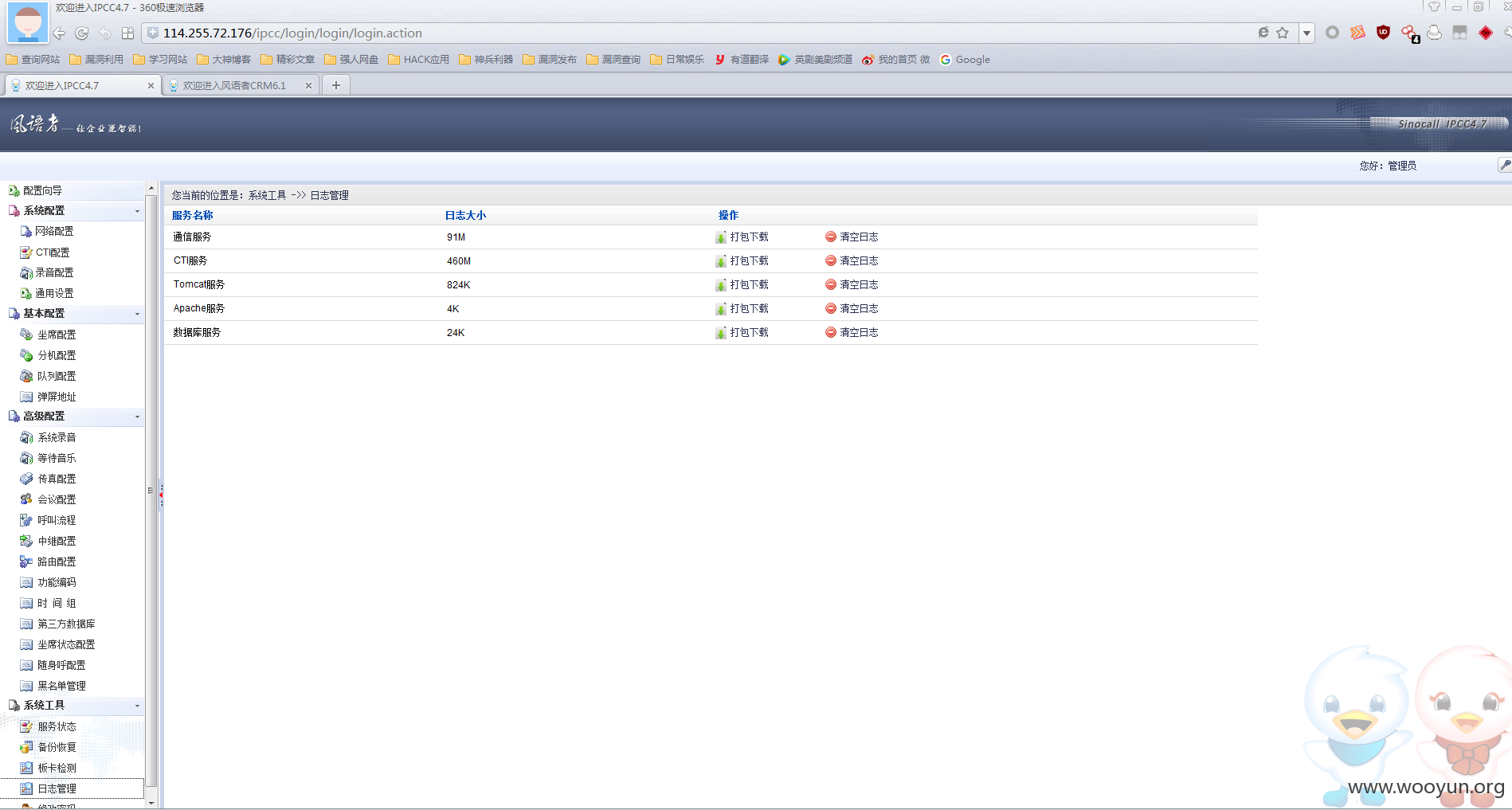

漏洞URL:http://114.255.72.176/ipcc/login/logout.action admin/admin

114.255.72.176:3306 admin admin

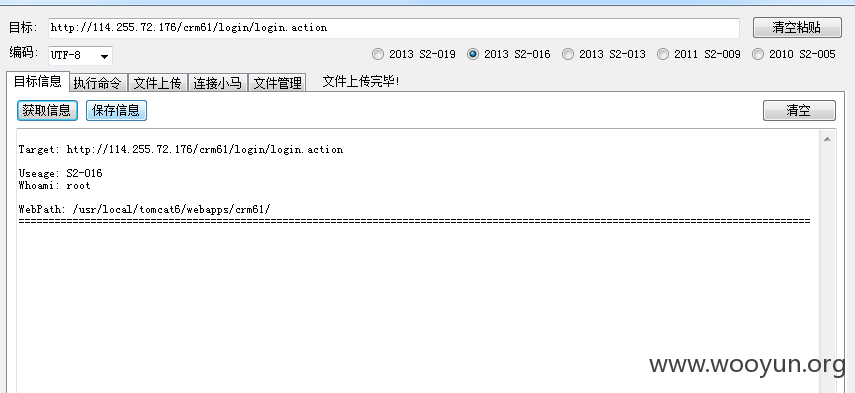

http://114.255.72.176/ipcc/login/logout.action S2-016

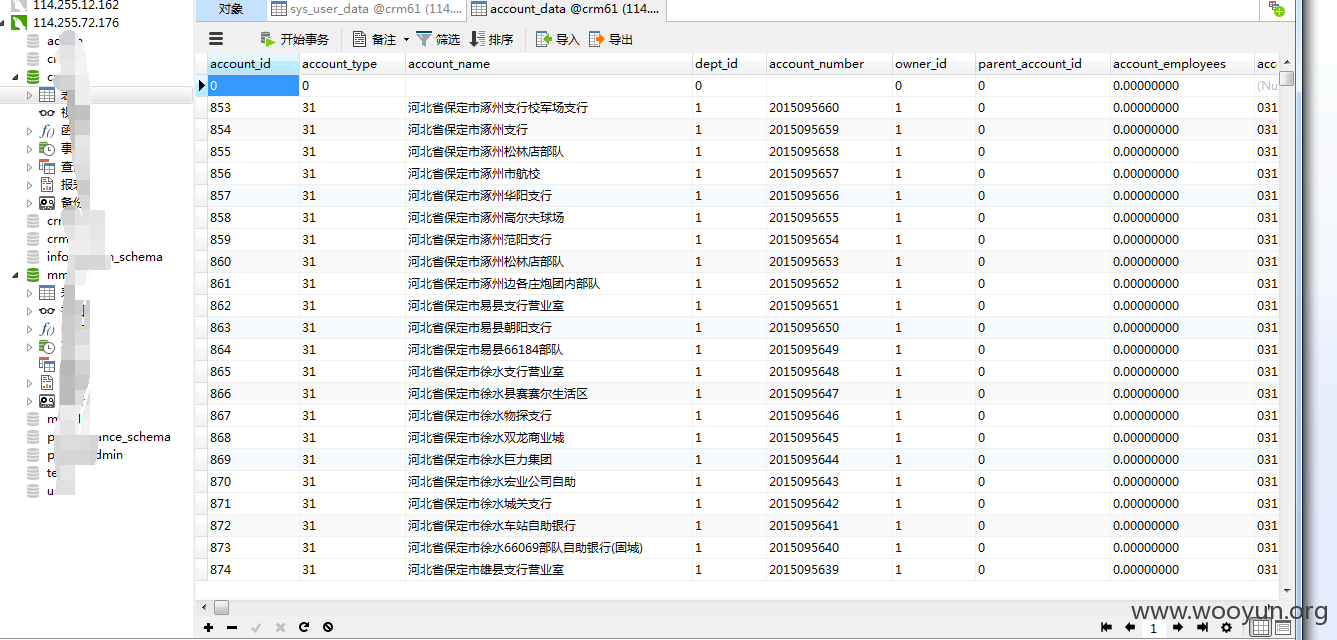

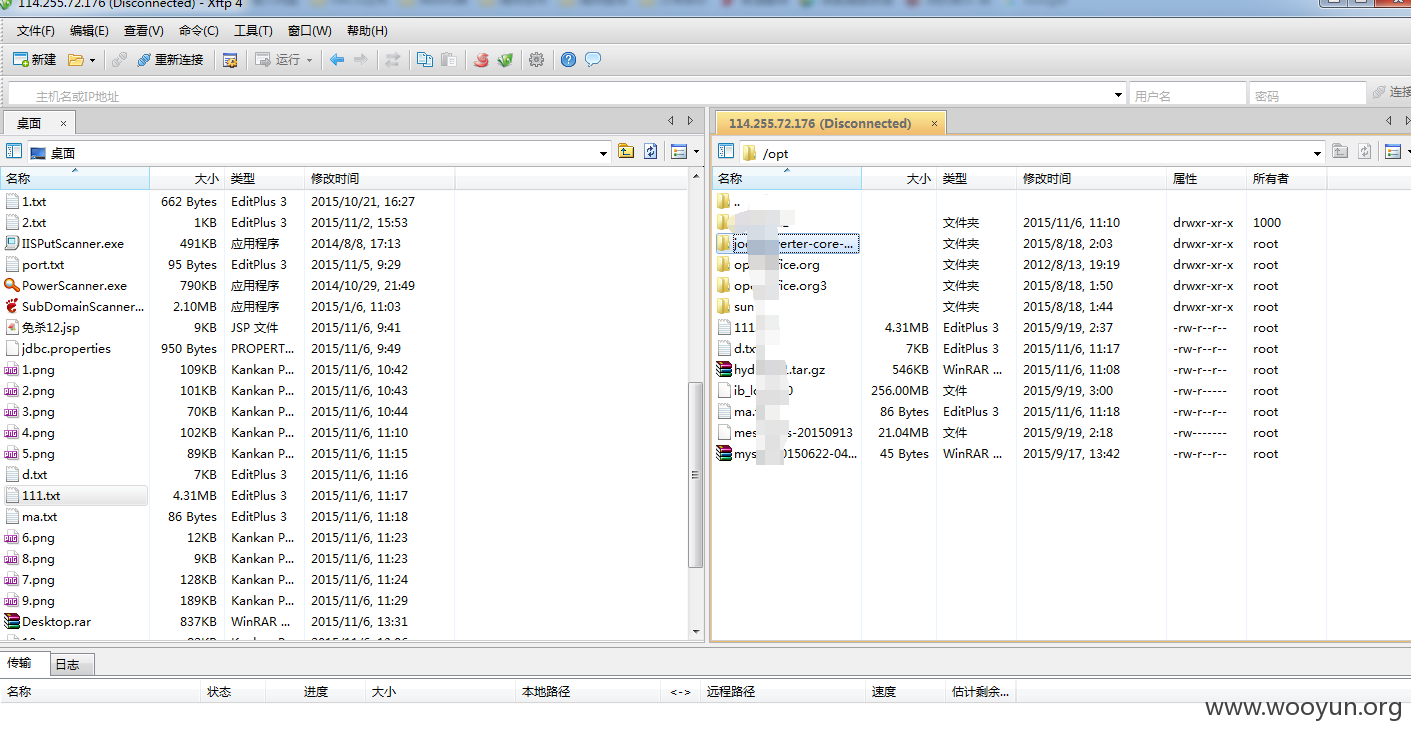

渗透发现此数据库多个系统放在一台服务器,并且口令相同,且发现SSH口令:root/sinocall 但在进行内网测试中被你们发现(还没来得及截图- -爱情来得太快),关闭了SSH- -就没继续往下做了,探测发现其他服务器mysql数据库弱口令均为一样(mysql:admin/admin)

大多账号初始密码:sinocall

数据库发现管理员弱口令:lytkj lytkj01

因为内网进行一把被中断故没继续下去,已把测试工具测试木马全部清理。

发现你们内网之间不能SSH探测这点做的很好,但是其MYSQL其他都可以

漏洞证明:

web弱口令:

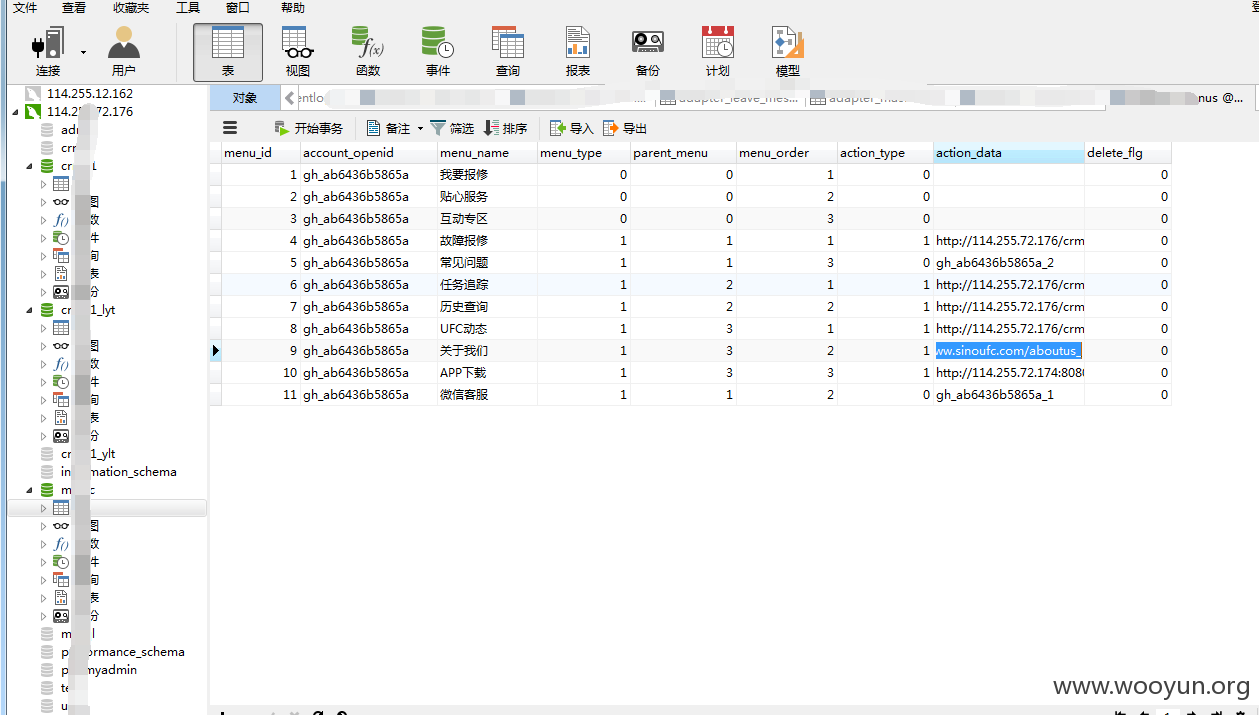

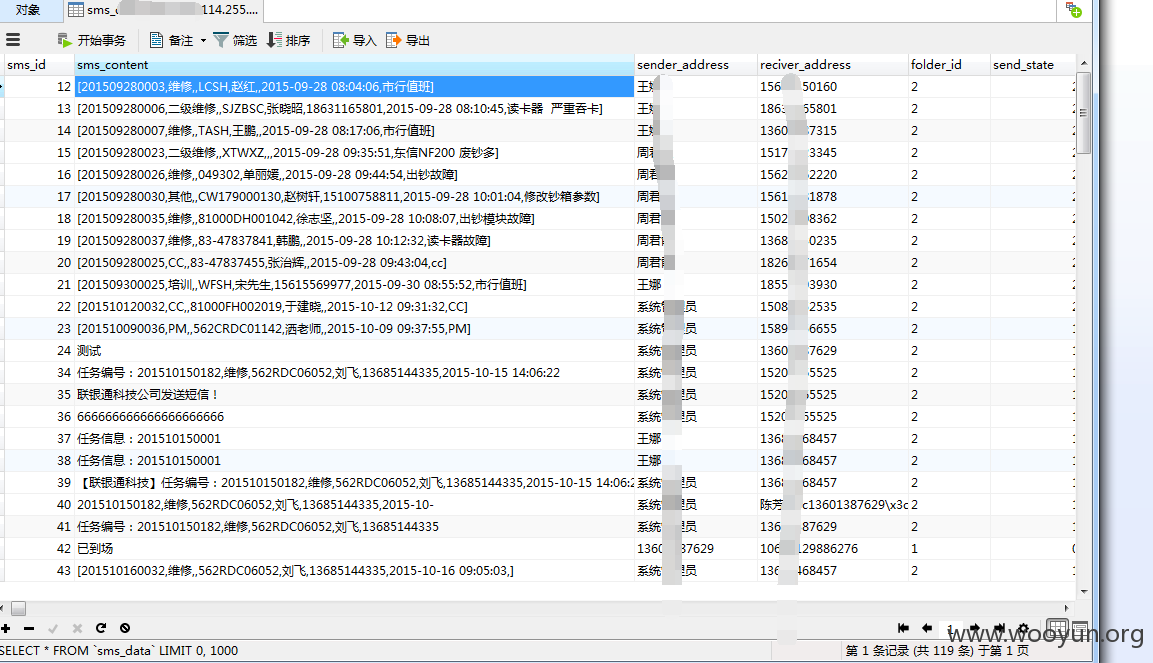

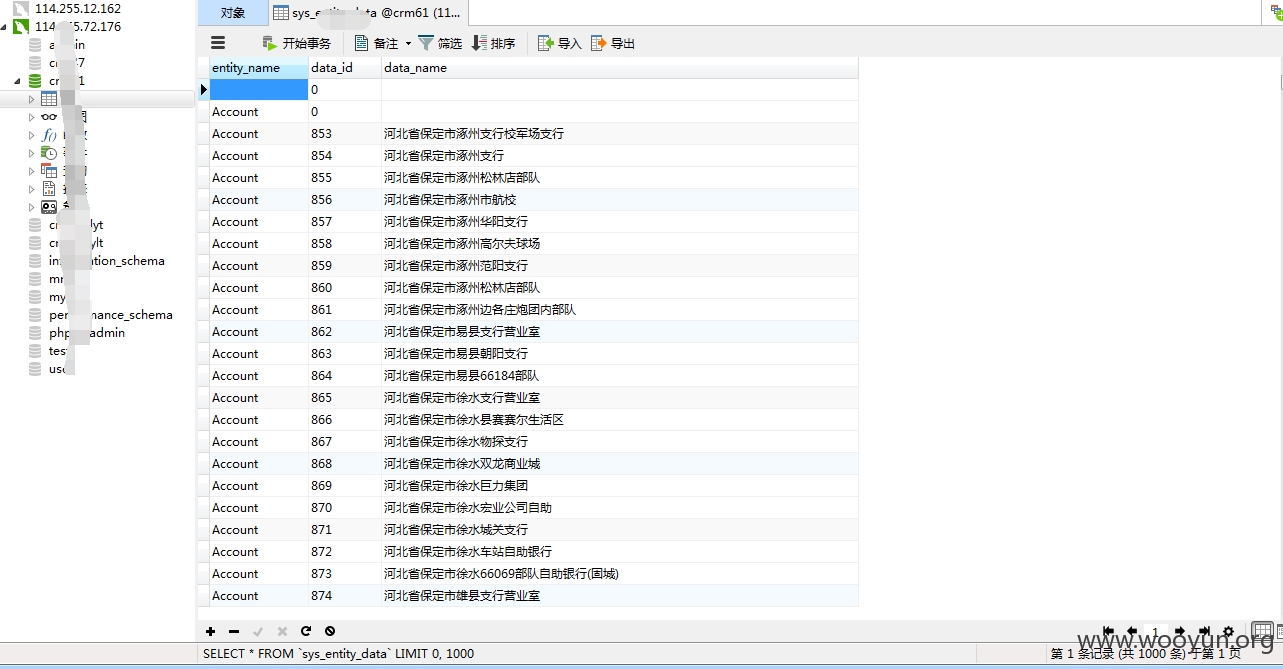

数据库弱口令:

<img src="/upl

oad/201511/06161124ca615bc3922d2d3fb68ddb883e37973d.png" alt="2.png" />

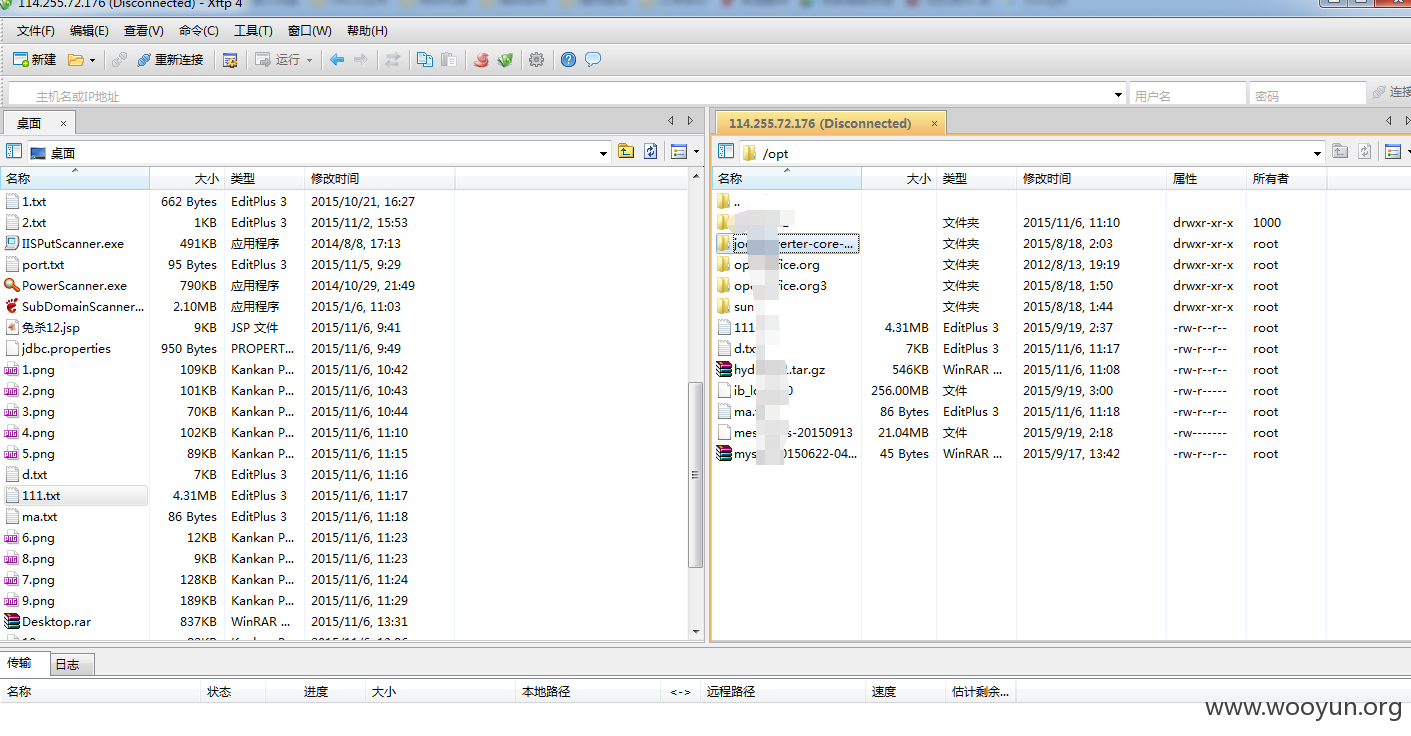

SSH:

Struts2:

修复方案:

升级

加强口令

内网加强安全

版权声明:转载请注明来源 东方不败@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:20

确认时间:2015-12-08 14:26

厂商回复:

已针对漏洞进行处理

最新状态:

暂无