漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-098199

漏洞标题:东软高校数字解决方案漏洞集

相关厂商:东软集团

漏洞作者: xsser_w

提交时间:2015-03-02 13:07

修复时间:2015-06-04 12:52

公开时间:2015-06-04 12:52

漏洞类型:文件上传导致任意代码执行

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-03-02: 细节已通知厂商并且等待厂商处理中

2015-03-06: 厂商已经确认,细节仅向厂商公开

2015-03-09: 细节向第三方安全合作伙伴开放

2015-04-30: 细节向核心白帽子及相关领域专家公开

2015-05-10: 细节向普通白帽子公开

2015-05-20: 细节向实习白帽子公开

2015-06-04: 细节向公众公开

简要描述:

此漏洞会导致沦陷

详细说明:

其实,他们的这套系统用户。。 很多,请看图

这套系统直接接到学校的核心数据库,如果真的上线,将会集成校园的OA email 短信等各种功能,这套系统的安全性直接关系到了学校的核心。。。。。。。

网络中心

(默认安装)

卸载

[学工管理] 学工管理

(默认安装)

卸载

[失物招领] 失物招领

(默认安装)

卸载

[图书系统] 图书系统

(默认安装)

卸载

[毕业设计管理] 毕业设计...

(默认安装)

卸载

[网络教学] 网络教学

(默认安装)

卸载

[教务管理系统] 教务管理...

(默认安装)

卸载

[短信平台] 短信平台

(112)

卸载

[日志] 日志

(43)

卸载

[论坛] 论坛

(55)

卸载

[一卡通系统] 一卡通系统

(310)

卸载

[校历] 校历

(190)

卸载

[通知] 通知

(121)

卸载

[日程] 日程

(56)

卸载

[组织] 组织

(61)

卸载

[分享] 分享

(25)

卸载

[广告申请] 广告申请

(22)

卸载

[EDU邮箱] EDU邮箱

(49)

卸载

[相册] 相册

(45)

卸载

[收藏] 收藏

(34)

安装应用

[站群系统] 站群系统

(41)

卸载

[微博] 微博

(41)

卸载

[网盘] 网盘

(92)

漏洞证明:

WooYun: 大红鹰学院高校数字校园解决方案 (上传 csrf xss 文件读取)漏洞集 这是上一次的测试内容,因为是拿自己学校测试的,结果老师放假漏洞忽略了。你懂的 真正的漏洞是东软集团。

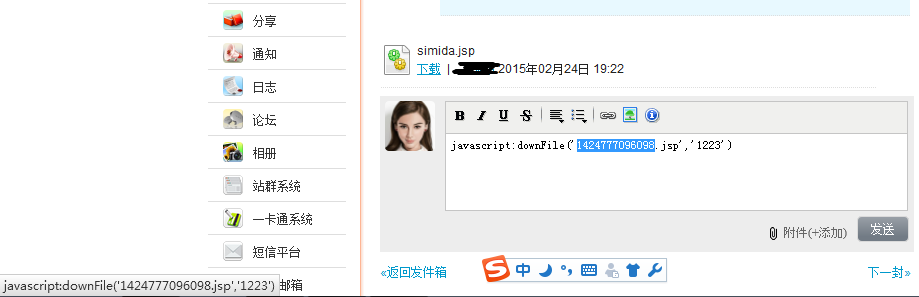

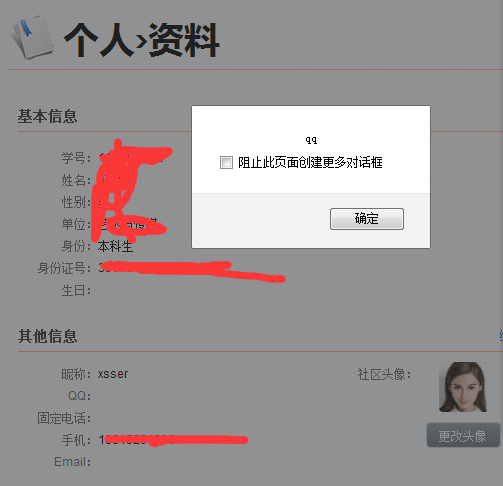

1、上传。 发消息的地方允许上传

http://cas.nbdhyu.edu.cn/cas/login?service=http%3A%2F%2Fi.nbdhyu.edu.cn%2Fdcp%2FFileDownLoadloadServlet%3Fmodule%3Dstorage%26sName%3DfileDownload%26upload_path%3Dstorage-path%26folder_id%3D1837%26downloadname%3D1423103413691.jsp%26resource_id%3D2965

2、站内信消息任意文件下载

就是同一个地方

javascript:downFile('1424777096098.jsp','1223')

把他改成

javascript:downFile('../../../../../../../../../../etc/passwd','1223')就会读取系统上的文件。

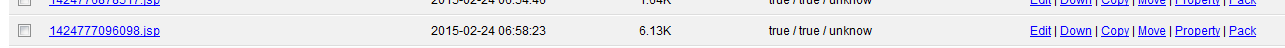

3、站内信消息xss

抓个包 然后遍历send_uid参数 就可以做到给每个人发一个xss,截取到对方cookie,这个测试网站上了httponly 别的不一定有。 还可以读取/dcp/portal/gVarInit.jsp?p=wkHomePage&gId=null&user_id=null 这个接口里的信息。

4、站内信的csrf

这个站内信功能同样也是没token的,所以会造成csrf worm

5、登录口没有验证码,可以根据状态码爆破默认6位身份证密码。

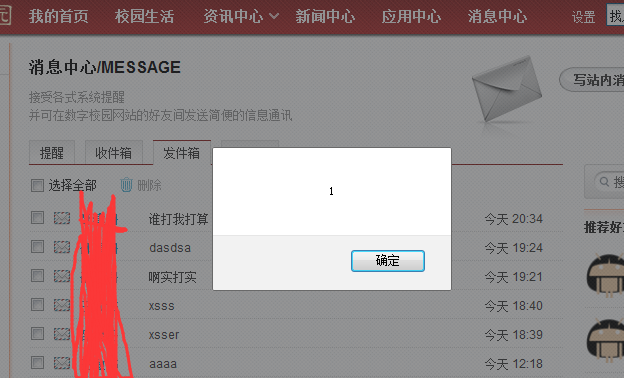

6、还有几处xss 个人资料里 和个人主页的QQ

修复方案:

RT

版权声明:转载请注明来源 xsser_w@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:10

确认时间:2015-03-06 12:50

厂商回复:

感谢作者提供的漏洞信息。

这个漏洞是我们早期平台V5.0版本存在的问题,目前在网运行的这个版本很少。在百度搜索到的其它网站版绝大部分在V5.0以上,此类问题并不存在。

存在漏洞的网站为我们统一升级时遗漏的客户网站,目前,我们已经与客户取得联系,对该漏洞进行紧急修复。同时,我们会同时查询历史客户归档信息,发现未升级的网站均会统一进行升级。再次感谢作者提供的信息。

最新状态:

暂无