漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-087165

漏洞标题:万达某分站SQL注入漏洞一枚

相关厂商:大连万达集团股份有限公司

漏洞作者: sex is not show

提交时间:2014-12-14 22:44

修复时间:2015-01-28 22:46

公开时间:2015-01-28 22:46

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:13

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-12-14: 细节已通知厂商并且等待厂商处理中

2014-12-15: 厂商已经确认,细节仅向厂商公开

2014-12-25: 细节向核心白帽子及相关领域专家公开

2015-01-04: 细节向普通白帽子公开

2015-01-14: 细节向实习白帽子公开

2015-01-28: 细节向公众公开

简要描述:

详细说明:

存在漏洞站点:mtodo.wanda.cn 不知道这站是干啥的,先不管~~

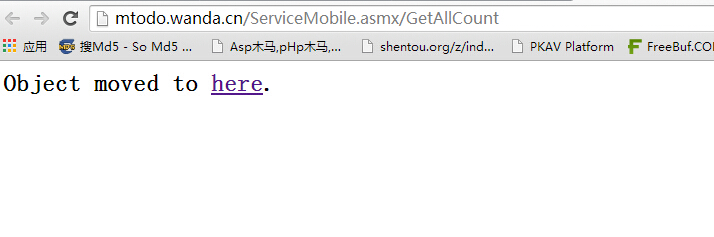

漏洞文件:http://mtodo.wanda.cn/ServiceMobile.asmx?op=GetAllCount

直接提交带注入的参数,就会302:

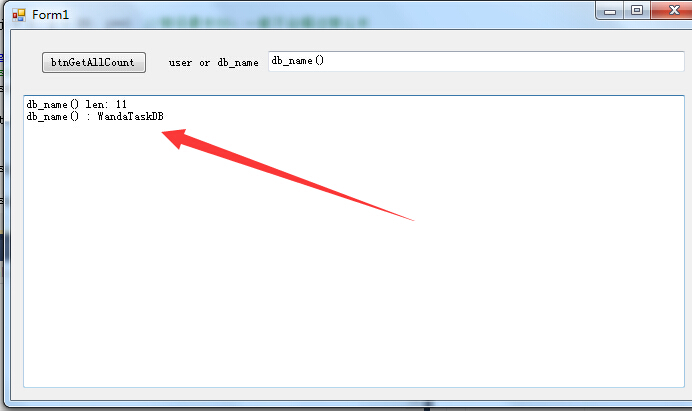

既然有webservice,那就用代码走soap协议来尝试,于是操起vs乱写了一通~~

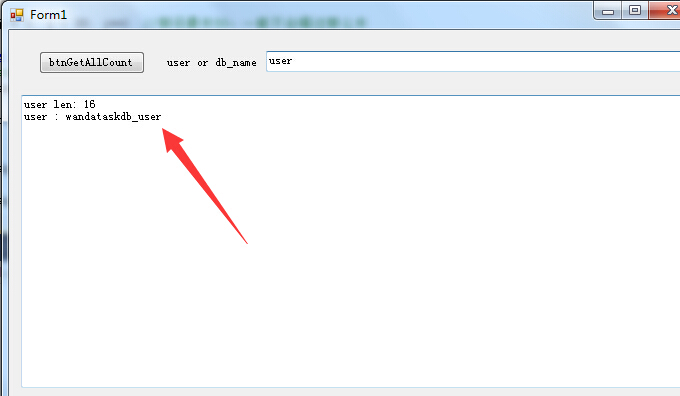

当前用户:

本屌写的乱的一米的代码:

漏洞证明:

修复方案:

1.参数化查询,别拼SQL语句了

2.webservice最好部署在内网里调用~ 公网就别启用了

版权声明:转载请注明来源 sex is not show@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:8

确认时间:2014-12-15 11:15

厂商回复:

感谢sex is not show同学的关注与贡献!此漏洞确认存在,马上通知业务部门整改!

最新状态:

暂无