漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-087040

漏洞标题:华东交通大学某分站弱口令已被黑客拿webshell

相关厂商:华东交通大学

漏洞作者: 路人甲

提交时间:2014-12-15 12:21

修复时间:2014-12-20 12:22

公开时间:2014-12-20 12:22

漏洞类型:服务弱口令

危害等级:高

自评Rank:15

漏洞状态:已交由第三方合作机构(CCERT教育网应急响应组)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-12-15: 细节已通知厂商并且等待厂商处理中

2014-12-20: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

详细说明:

华东交通大学分站http://xpb.ecjtu.jx.cn/后台弱口令,已被黑客拿webshell.

周末在家无聊,做点有意义的事情吧

百度搜索“华东交通大学”

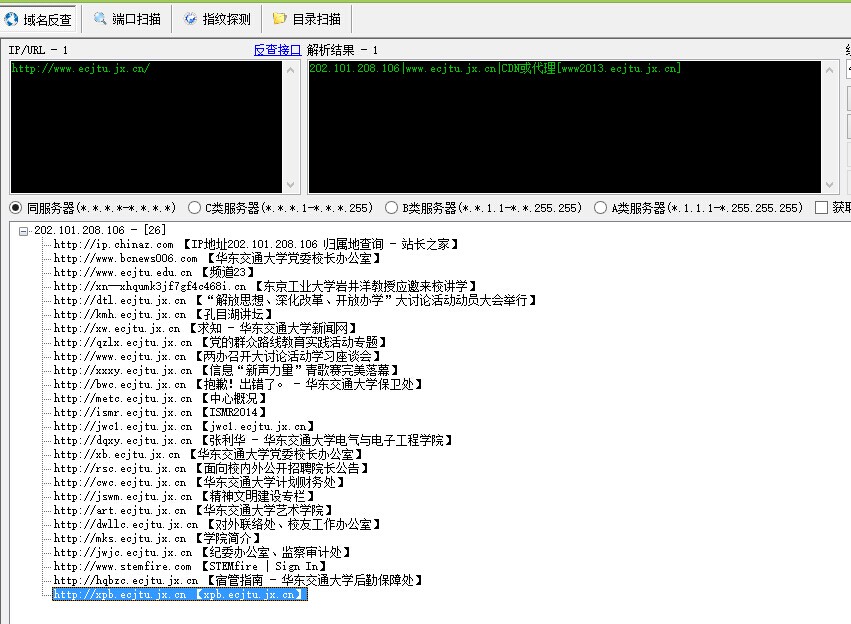

御剑检测一下有那些内容:

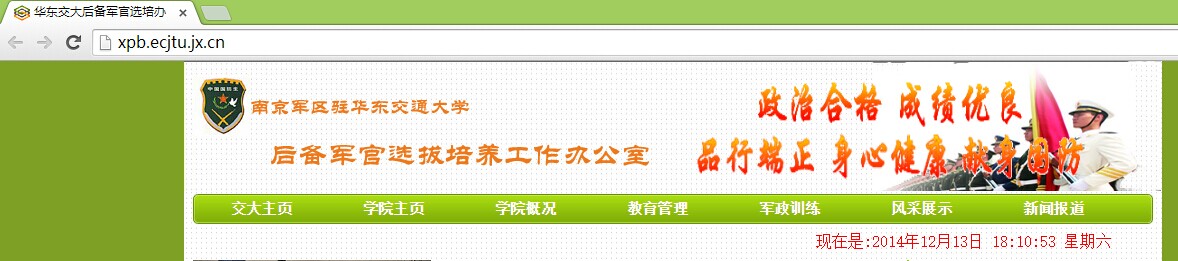

内容挺多的,选择最后一个http://xpb.ecjtu.jx.cn/,一看,是织梦cms

试试默认后台,http://xpb.ecjtu.jx.cn/dede/

试试弱口令admin/admin123

额,进来了:

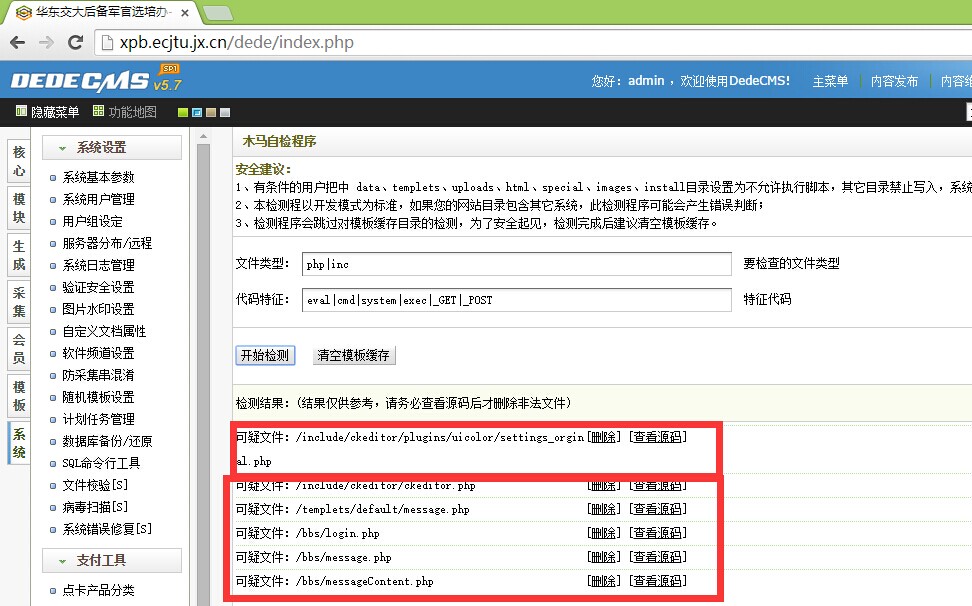

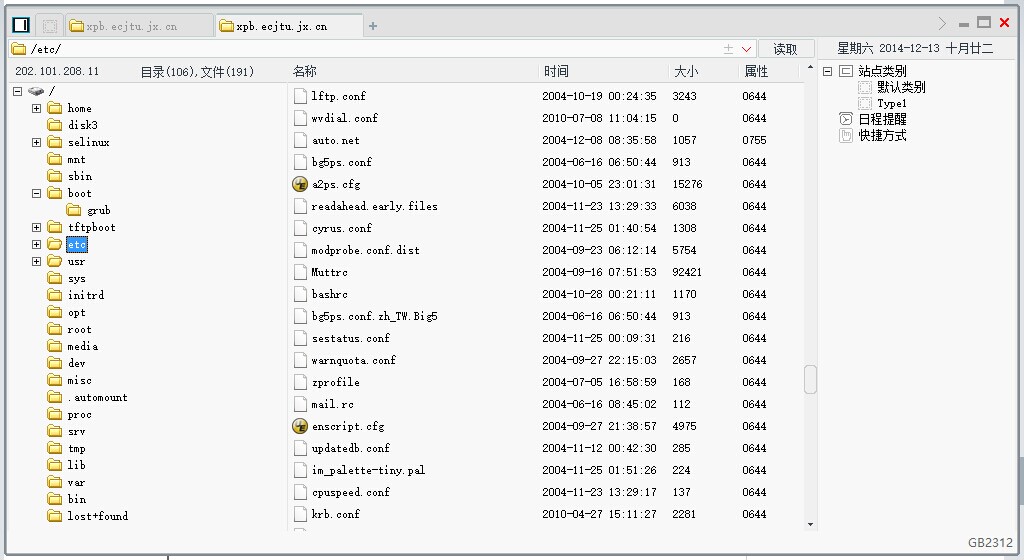

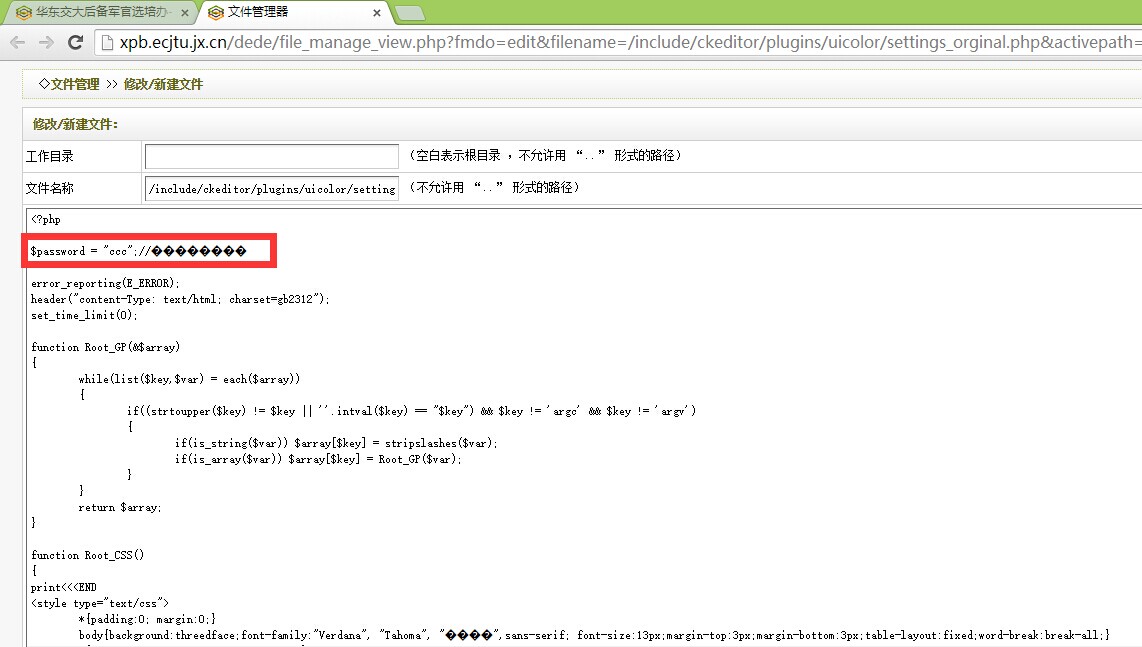

心里想,弱口令,肯定有很多人来过,用dede自带工具检测了一下,你丫的,还真被人给拿了:

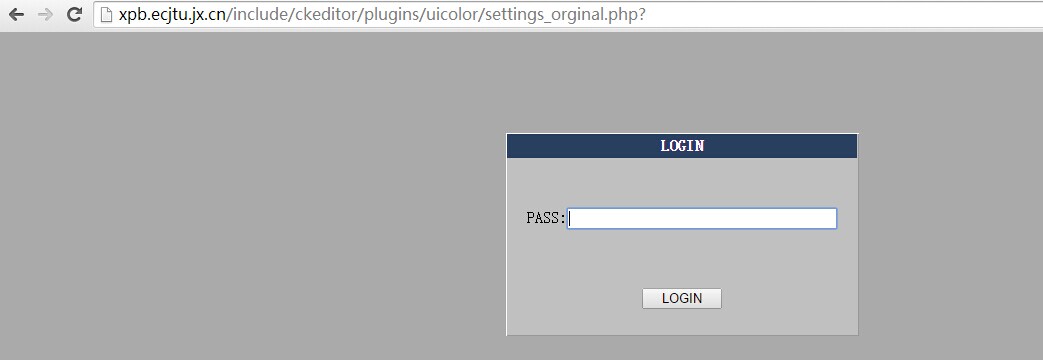

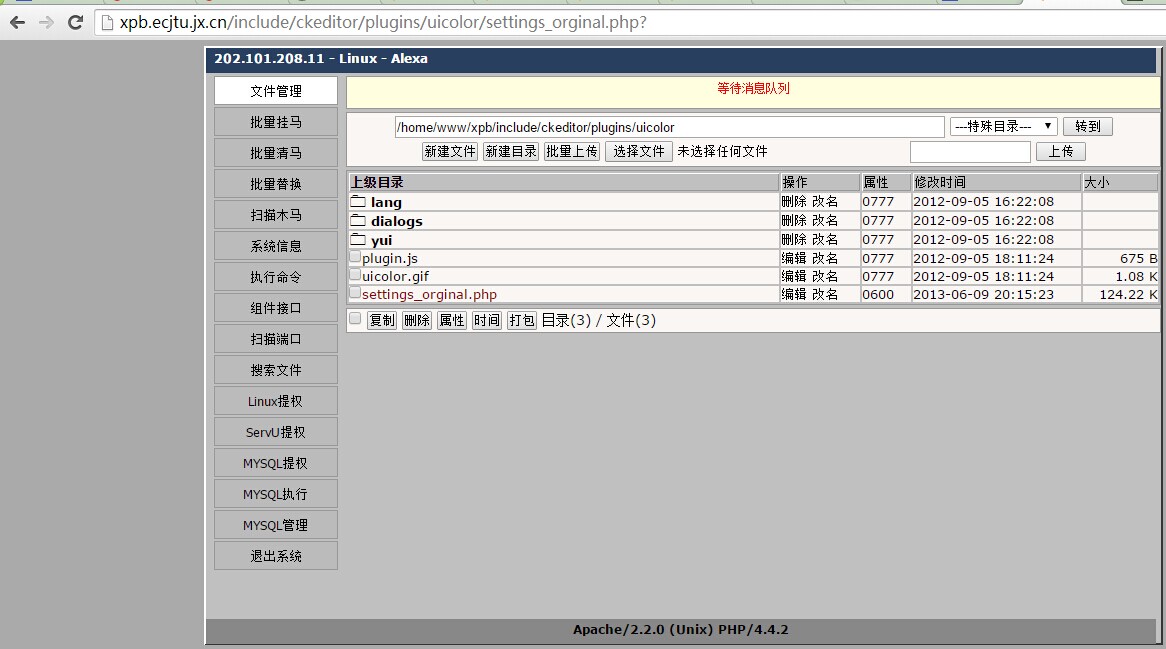

分析可知,此为一句话:

菜刀链接:

漏洞证明:

如上:

另外,我没有给你们帮忙删除shell的原因是因为这个不是我传的,待你们验证,并且进行深度扫描吧。

修复方案:

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2014-12-20 12:22

厂商回复:

最新状态:

暂无