漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0142204

漏洞标题:文笔网各种漏洞打包(最后获得全公司职工信息)

相关厂商:文笔天天网

漏洞作者: sunrain

提交时间:2015-09-23 00:04

修复时间:2015-11-08 10:10

公开时间:2015-11-08 10:10

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-09-23: 细节已通知厂商并且等待厂商处理中

2015-09-24: 厂商已经确认,细节仅向厂商公开

2015-10-04: 细节向核心白帽子及相关领域专家公开

2015-10-14: 细节向普通白帽子公开

2015-10-24: 细节向实习白帽子公开

2015-11-08: 细节向公众公开

简要描述:

:)

详细说明:

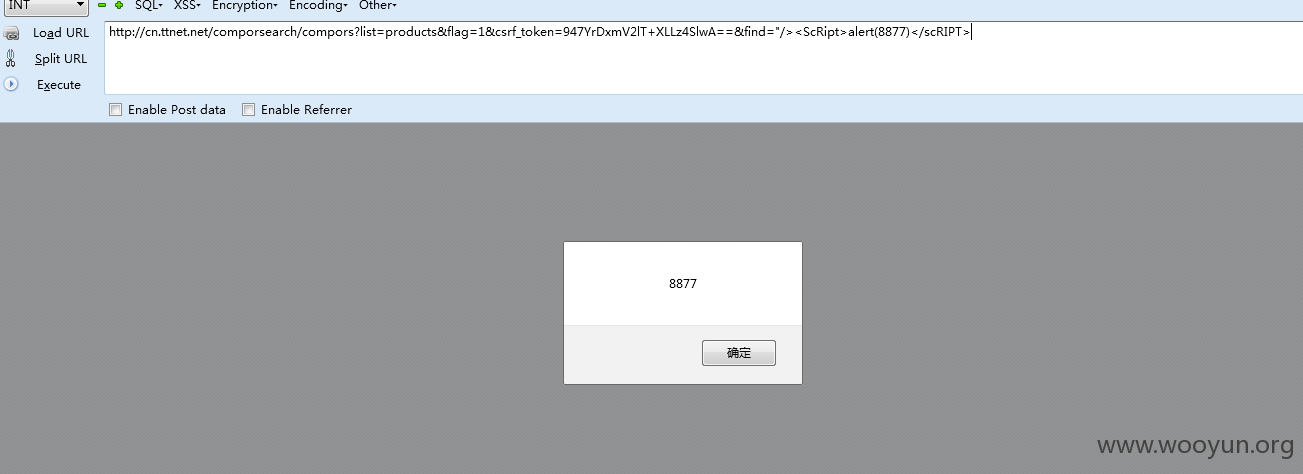

1. XSS漏洞

问题域是cn.ttnet.net,共有两处xss,一处是搜索那里的反射型XSS,如下图:

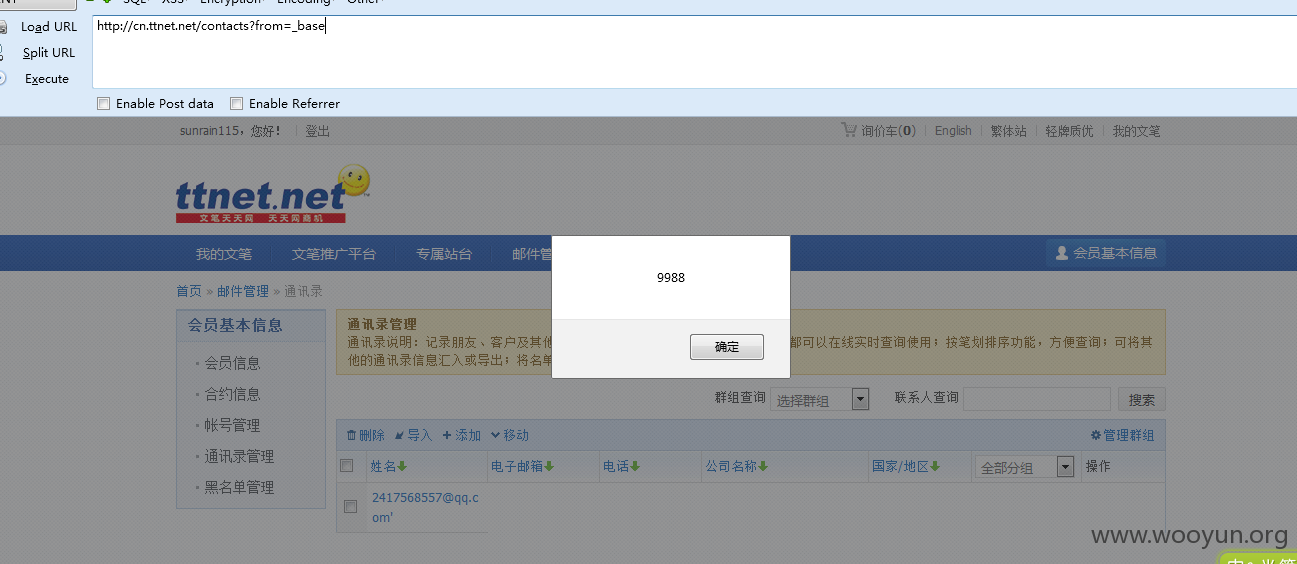

第二处是存储型XSS,问题是通讯录中的邮件地址没有过滤,造成了存储型的xss,如下图:

2. 绕过验证码爆破漏洞

在修改密码处,有一个ajax请求会判断这个密码和cookies中的ZH_REMEMBER字段指定的用户密码是否匹配,这样就能进行爆破了,请求包如下(这里session已过期):

再找到上面一点问题之后,感觉没有什么可以做了,但是偶然间发现wenbi.com也是这个公司的域名,于是发现了如下一些问题:

3. SQL注入漏洞

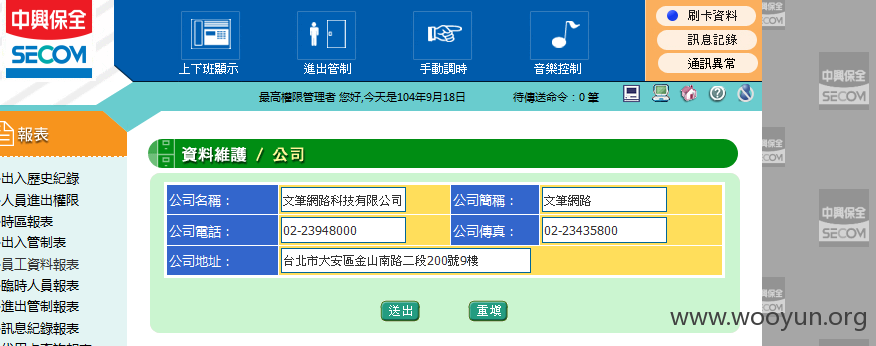

在hr.wenbi.com,登陆处,输入密码这里直接带入了sql语句,所以注入后获得了管理员用户名和密码,进入了后台:

在这里可以直接导出该公司所有员工信息,包括身份证号和工资卡号等

还有一处注入,在vvv.tnet.net,在注册处,检验用户名是否已使用时有sql注入

4. 公司在线会议站点可以申请注册

video.wenbi.com这个站点主要用来进行在线会议,所以最好不要开放注册,或者直接放在内网,不要放到外网。

漏洞证明:

同上

修复方案:

不用的站点或服务要关闭

不用的站点或服务要关闭

不用的站点或服务要关闭

PS: 你们运维不错啊……

版权声明:转载请注明来源 sunrain@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:10

确认时间:2015-09-24 10:09

厂商回复:

多谢 ,德玛西亚!

密码爆破是一个逻辑缺陷,我们将尽快修复。对于后面3个漏洞,虽然的确是SQL注入,但是综合考虑漏洞的影响,我们判定为中危。

如果有问题,欢迎私信沟通。

最新状态:

暂无