漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-063420

漏洞标题:浪潮ERP技术服务网存在post注入

相关厂商:浪潮集团

漏洞作者: greetwin

提交时间:2014-06-04 19:15

修复时间:2014-07-23 19:42

公开时间:2014-07-23 19:42

漏洞类型:SQL注射漏洞

危害等级:中

自评Rank:8

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-06-04: 积极联系厂商并且等待厂商认领中,细节不对外公开

2014-07-23: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

浪潮ERP技术服务网后台登陆框存在post注入,问题参数时username。因为是asp的站点,数据库的表和字段都很奇葩,sqlmap跑不出来,但手工可注出表和字段。爆出管理员的用户名和密码可登陆后台。

详细说明:

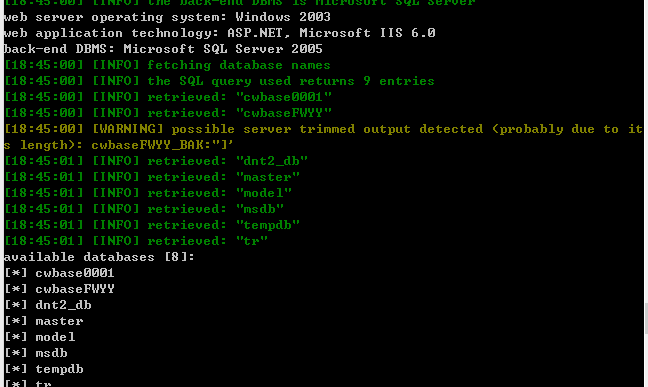

1、很巧合的打开了浪潮ERP技术服务网,习惯性的抓包丢到sqlmap里面,很快出结果了,username参数存在注入。

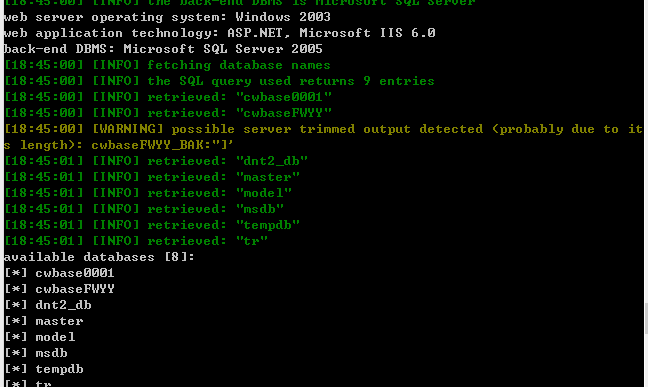

2、但是继续爆表的时候出错了,一个表也没爆出来。看来这个asp站点,数据库的表和字段都很奇葩。那就只好手工注入了。

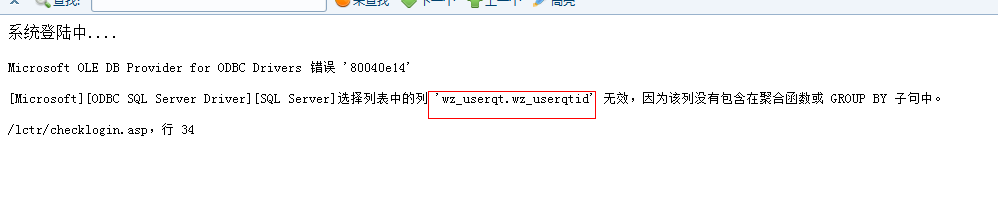

3、输入

,报错

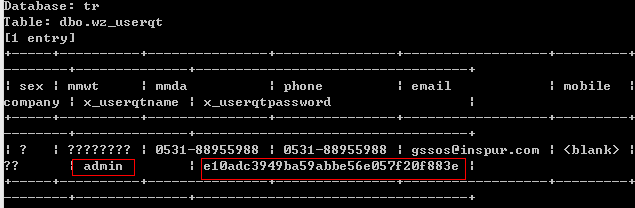

由此可知:此处存在表wz_userqt,且其中一个字段为wz_userqtid

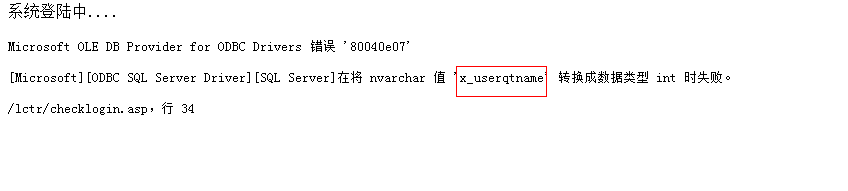

4、继续爆其他字段

存在一个字段为x_userqtname

5、以此可爆出20个字段。其中比较重要的有:x_userqtname,x_userqtpassword,mmwt,mmda,email,sex,company,phone,mobile

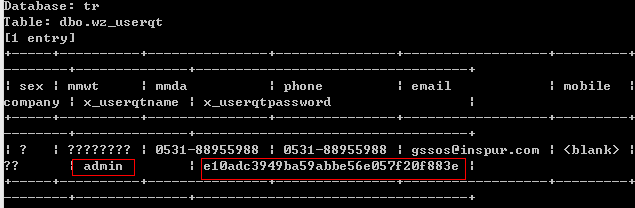

6、接下来就用sqlmap跑一下字段里的内容。但是不知道上述爆出来的表和字段是哪个数据库的,那就每个数据库都跑一遍,有数据的自然是对应的数据库。果然经过测试数据库是tr。

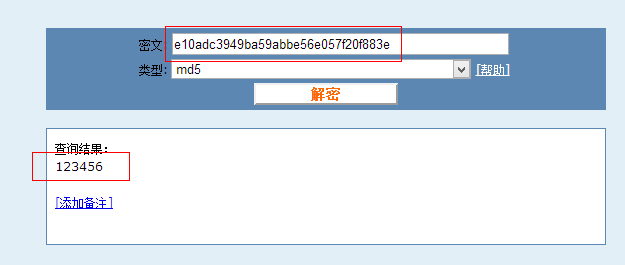

7、cmd5破解密码为123456.

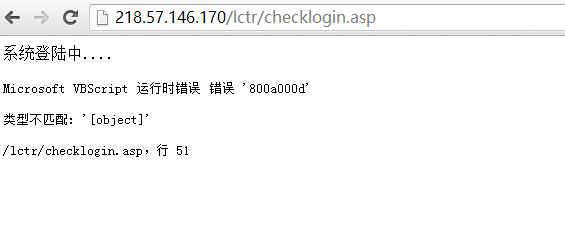

8、但是登陆的时候报错。

9、没关系,绕一下就可以了。

用户名为

密码为123456

这里只是爆出了管理员表,其他的也就不管了,关兴趣的可以使用如下代码爆出。

漏洞证明:

修复方案:

过滤好输入的参数。

版权声明:转载请注明来源 greetwin@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝