漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-084438

漏洞标题:我要外卖Android客户端任意账户登录漏洞

相关厂商:我要外卖

漏洞作者: 大头鬼

提交时间:2014-11-24 10:38

修复时间:2015-02-22 10:40

公开时间:2015-02-22 10:40

漏洞类型:非授权访问/认证绕过

危害等级:高

自评Rank:20

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-11-24: 积极联系厂商并且等待厂商认领中,细节不对外公开

2015-02-22: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

我要外卖客户端任意账户登录

详细说明:

只要知道登录账户时使用的手机号,即可登录该账户,查看账户个人信息、订单信息等。

漏洞证明:

1.被测试的客户端信息:

com.dyx.anlai.rs, 36, 2.7.1, 我要外賣

apkmd5: c39eb71a076631bd41463b5b4eb9cf5c

证书 :

certmd5: d59e55c52f67192a8e727d6378da51ca

issuer: C=86, ST=上海, L=虹口区, O=FOO, OU=DYXnet, CN=北京安莱信息通信技术有

限公司

subject: C=86, ST=上海, L=虹口区, O=FOO, OU=DYXnet, CN=北京安莱信息通信技术

有限公司

下载地址:http://www.51wm.com/

2.漏洞分析

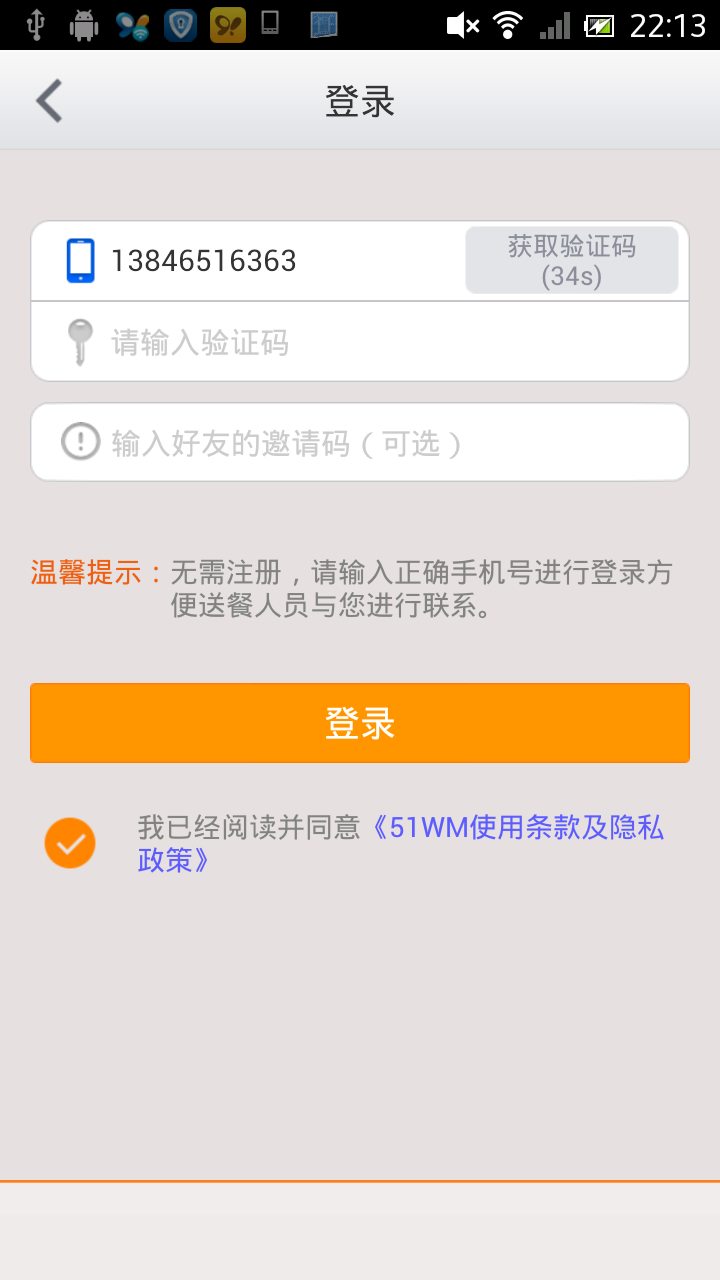

在客户端登录界面任意填写手机号,获取验证码:

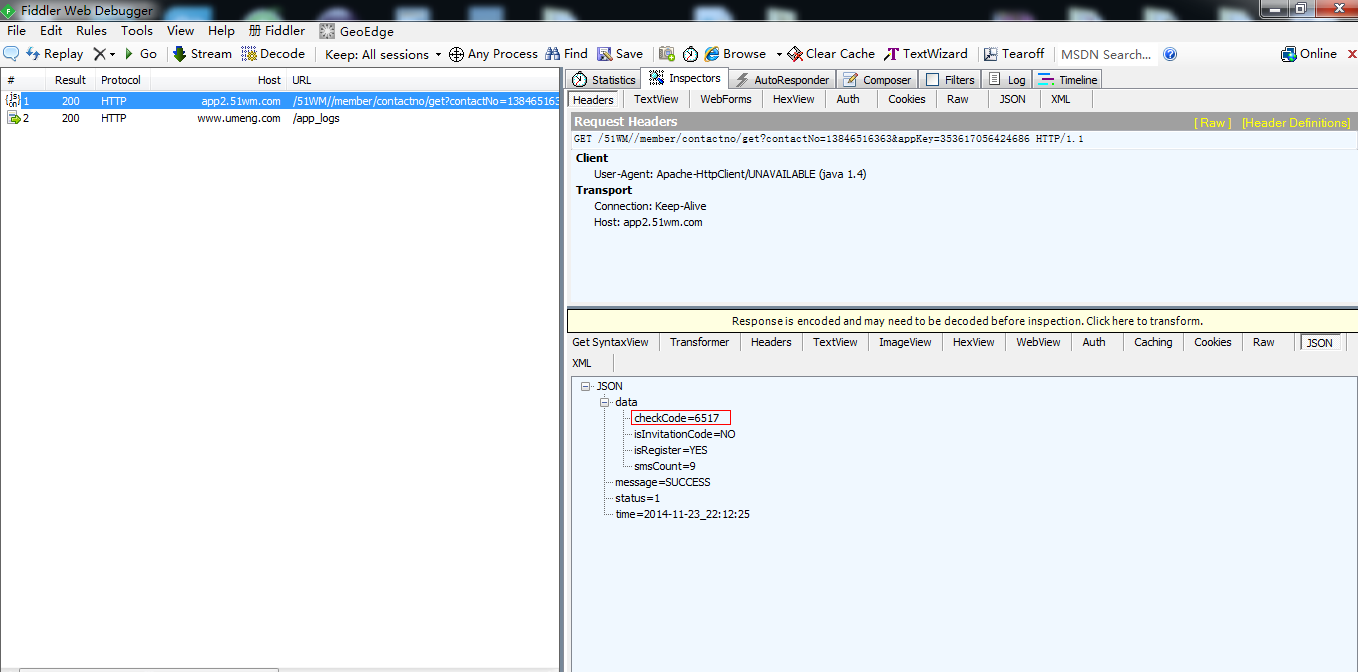

点击获取验证码按钮后,客户端与服务器端的通信报文如下:

可以看出服务器端返回的数据中含有验证码。

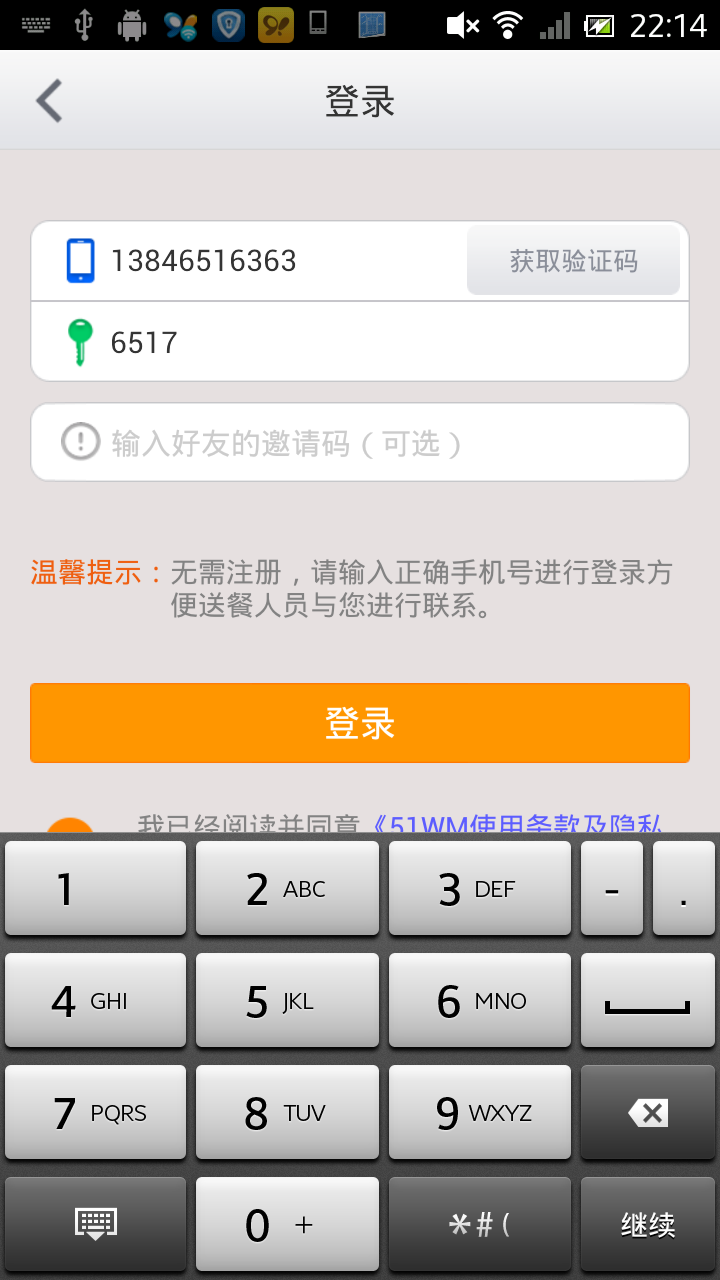

获取验证码后即可登录

修复方案:

禁止服务器端回验证码。

版权声明:转载请注明来源 大头鬼@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝