漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-084180

漏洞标题:优酷网某后台验证码绕过(破解管理员两枚)

相关厂商:优酷

漏洞作者: lijiejie

提交时间:2014-11-21 21:06

修复时间:2015-01-05 21:08

公开时间:2015-01-05 21:08

漏洞类型:设计缺陷/逻辑错误

危害等级:中

自评Rank:8

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-11-21: 细节已通知厂商并且等待厂商处理中

2014-11-22: 厂商已经确认,细节仅向厂商公开

2014-12-02: 细节向核心白帽子及相关领域专家公开

2014-12-12: 细节向普通白帽子公开

2014-12-22: 细节向实习白帽子公开

2015-01-05: 细节向公众公开

简要描述:

优酷网某后台验证码绕过,破解弱口令两枚。

这个漏洞我8月份已经提到360库带了,他们给了报酬的。

我是在破解出新的账号后,才昧着良心再提交到wooyun。

希望360库带的小伙伴见谅,再次道个歉。 :)

详细说明:

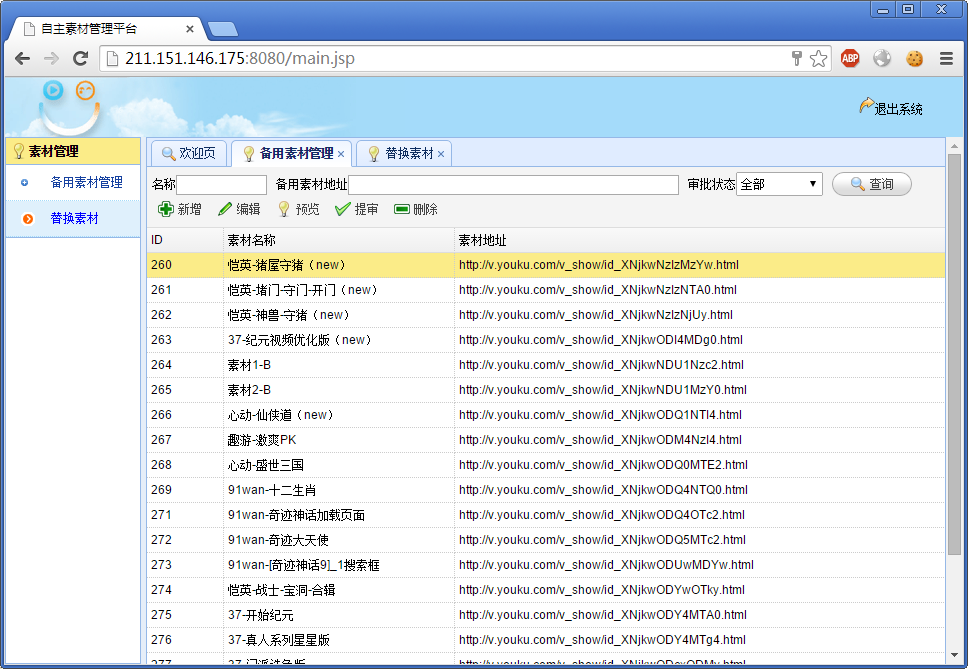

优酷土豆第三方素材替换平台:

存在逻辑缺陷,导致被攻击者轻易攻破。

1. 验证码可绕过

这是很多公司外网暴露的系统存在的通病,看起来有验证码,实际多数都可绕过、可逆向、可识别。

此站点,固定Cookie中JSESSIONID和参数code的值,即可进行暴力破解。

2. 提示信息过详细

不存在的用户和存在的用户,提示不一样,攻击者轻易猜解出哪些用户是存在的。(指数级减小了破解尝试次数)

此处存在的用户,提示“用户名或密码错误,请重新输入”

不存在的用户,则提示“您没有该系统权限,请联系管理员!”

挂个小字典,很快即可小范围锁定用户名列表,我跑出来少量用户:

利用密码字典再跑一遍,命中用户:

漏洞证明:

修复方案:

一点建议:

1. 验证码使用一次,立即过期

2. 强化用户密码

3. 条件允许,对敏感系统做二次验证

版权声明:转载请注明来源 lijiejie@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:10

确认时间:2014-11-22 14:37

厂商回复:

多谢提醒,马上修复。

最新状态:

暂无