漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-083274

漏洞标题:phpwind可绕过验证码继续暴力破解用户(demo演示)

相关厂商:phpwind

漏洞作者: 路人甲

提交时间:2014-11-14 19:17

修复时间:2015-02-12 19:18

公开时间:2015-02-12 19:18

漏洞类型:设计缺陷/逻辑错误

危害等级:高

自评Rank:13

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-11-14: 细节已通知厂商并且等待厂商处理中

2014-11-17: 厂商已经确认,细节仅向厂商公开

2014-11-20: 细节向第三方安全合作伙伴开放

2015-01-11: 细节向核心白帽子及相关领域专家公开

2015-01-21: 细节向普通白帽子公开

2015-01-31: 细节向实习白帽子公开

2015-02-12: 细节向公众公开

简要描述:

帮过我的人,从不敢忘。打击我的人,感谢你们!

详细说明:

首先来到phpwind的官网看看,发现phpwind已经更新到9.0了,官网也是用的最新的程序

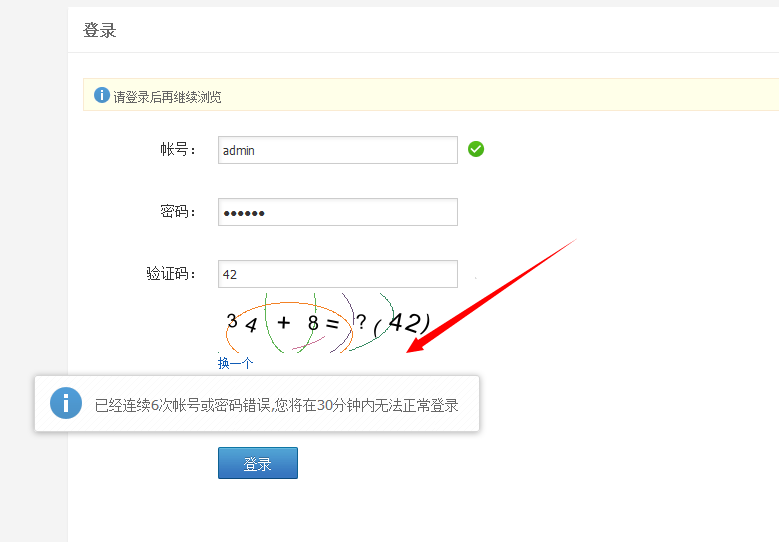

然后来到登陆的地方可以看到,网站有验证码限制(心凉了半截)

然后随便选个账号登陆看看,输入错误以后会发现有登陆次数的限制(彻底感觉无望了。。)

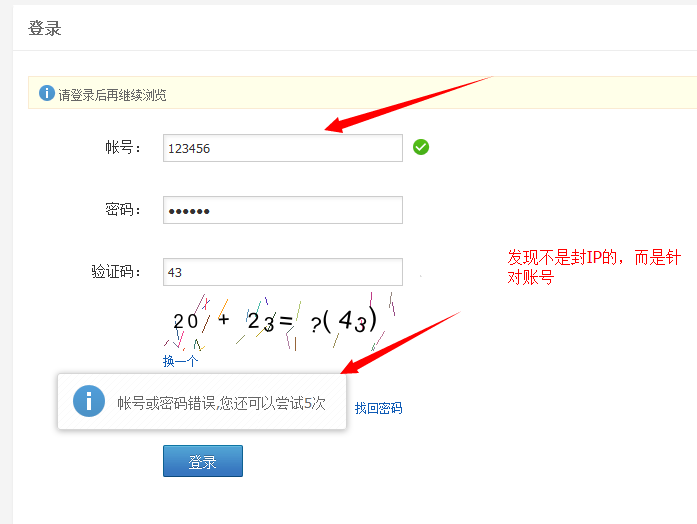

这里我以为他是封IP的,对IP做了限制的,但是我不死心啊,换了一个账号随便登陆一下发现原来是对账号做限制而不是ip(心热了半截)

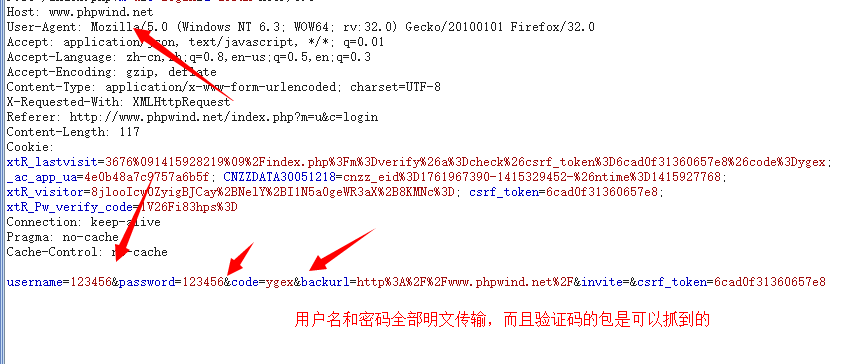

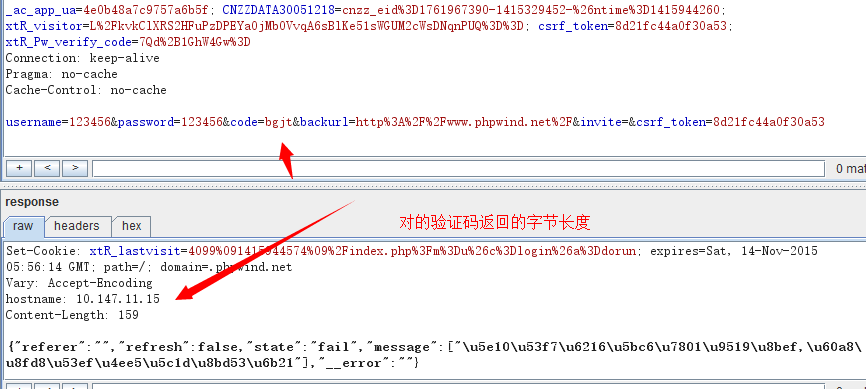

既然登陆限制解决了,那就好办多了,对验证码的绕过我还是比较有信心的,先抓个包看看吧,发现用户名和密码全部明文传输,而且验证码的包是可以抓到的

然后看下回显吧

再看下错误的验证码的回显

再换回正确的对比了一席,发现回显字节长度和之前一样,说明验证码是可以绕过的(死灰复燃~)

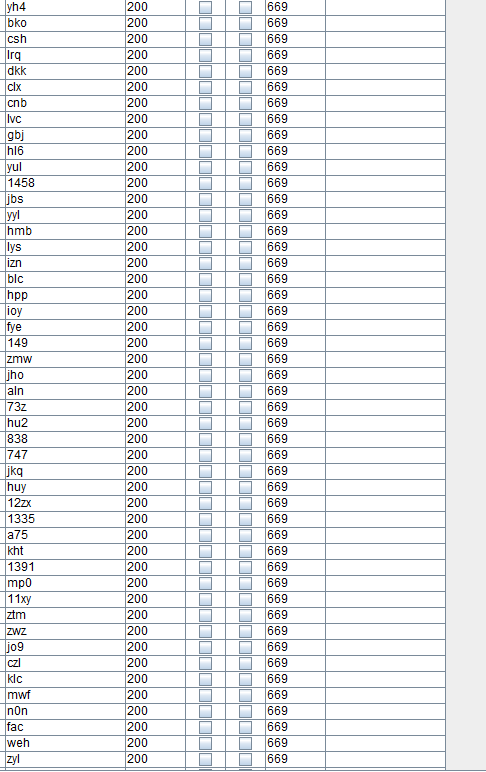

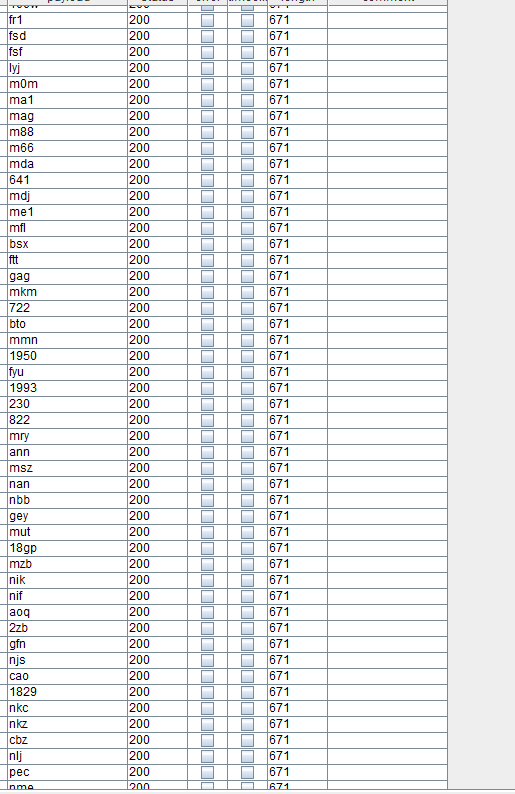

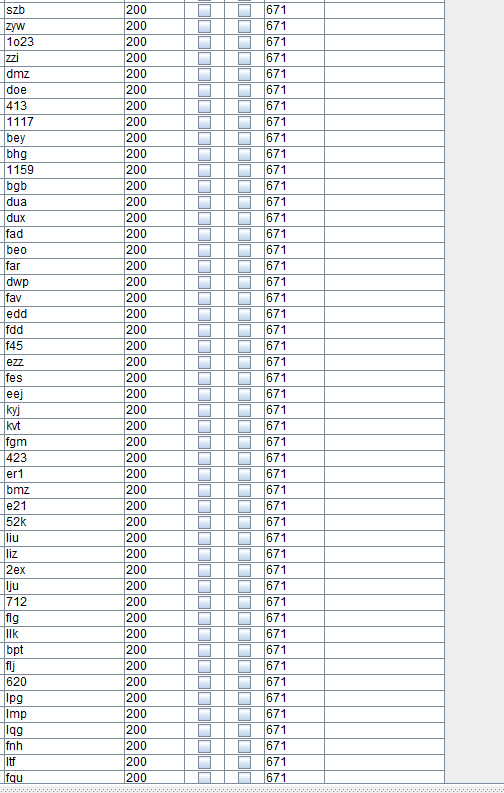

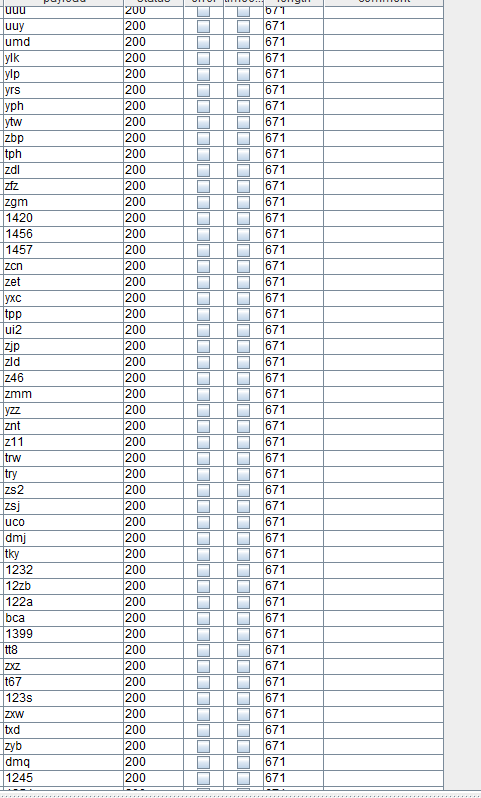

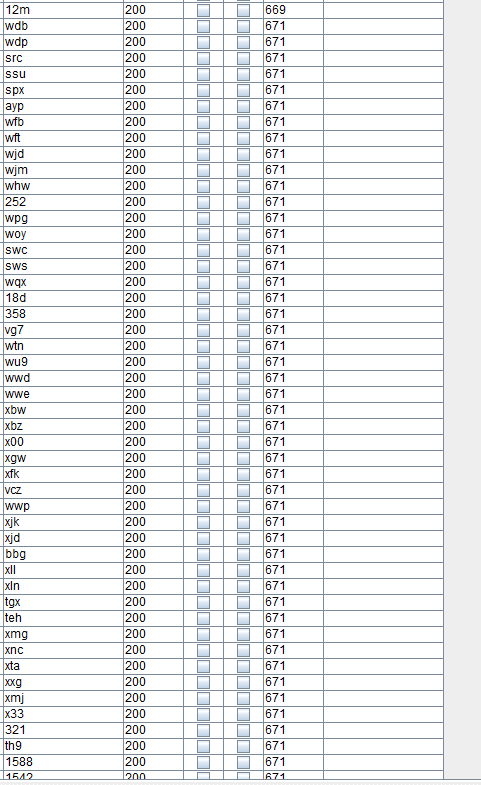

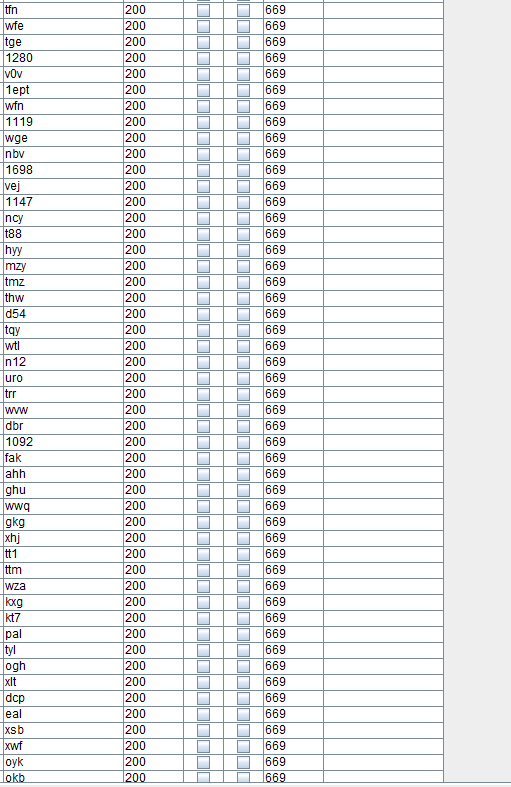

然后爆破看看,跑了一会儿,由于这是官方的论坛所以可以看到虽然只跑了一小会儿但还是爆破出来了很多用户的

随便选几个登陆看看全部登陆成功的,发现他这个资料泄露也是很严重的,只要填写了,家庭地址,支付宝,手机号之类的敏感信息全部都可以看到的

另外PHPWIND是针对论坛的CMS,所以暴力破解感觉危害还是不小的吧

漏洞证明:

修复方案:

帮过我的人,从不敢忘。打击我的人,感谢你们!

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:10

确认时间:2014-11-17 09:33

厂商回复:

感谢您对我们的支持与关注,该问题我们正在修复~~

最新状态:

暂无