漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-083019

漏洞标题:成功漫游点心内网

相关厂商:dianxinos.com

漏洞作者: 鸟云厂商

提交时间:2014-11-12 15:54

修复时间:2014-12-27 15:56

公开时间:2014-12-27 15:56

漏洞类型:成功的入侵事件

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-11-12: 细节已通知厂商并且等待厂商处理中

2014-11-13: 厂商已经确认,细节仅向厂商公开

2014-11-23: 细节向核心白帽子及相关领域专家公开

2014-12-03: 细节向普通白帽子公开

2014-12-13: 细节向实习白帽子公开

2014-12-27: 细节向公众公开

简要描述:

点心貌似属于百度业务了吧?

详细说明:

#1 开端

无意中在github搜到一个点心移动员工的账号

试了一下很简单试出来登陆地址为mail.dianxinos.com

之后登陆,邮件都是一些运营和开发上的。

#2 拿到更多邮箱

本来已经想放弃了,但是这时候通讯录列表引起了我的注意。

粗略从通讯录里读取了一部分员工的邮箱前缀。

因为用的是163企业邮箱所以可爆破。

用burp,选择Pitchfork

变量设置成如下格式(账号前缀+123作为密码)

根据返回的数据来看,爆破了几个邮箱出来。

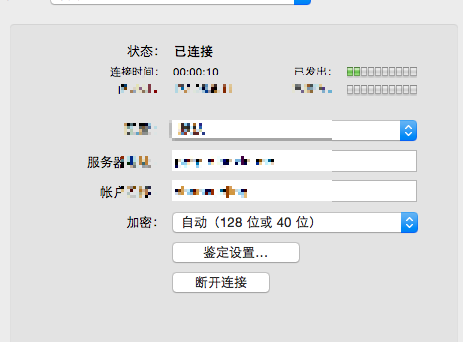

#3 进入其他员工邮箱并大量收集信息,成功连接VPN

就第一个,shanxuejing,成功登陆。

54311封未读邮件。。。。。。

搜索关键字VPN 密码

得到如下数据

1、VPN地址:

用户名:shanxuejing

密码:x

*****3n*****

g

客户端访问地址:119.**.**.74

但是这个我连不上,从另一份邮件来看这应该是cisco vpn client的链接地址。但是MAC下cisco配置好麻烦。于是继续收集信息

从[email protected]的邮箱中得知:

vpn网关:

pptp.dianxin.me

链接VPN,成功。

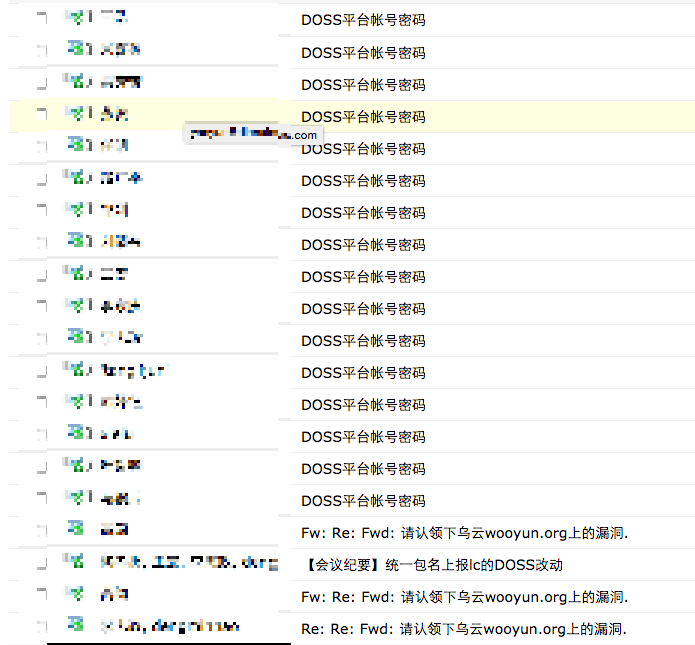

#4-1 漫游内网---点心DOSS运营支撑系统

从邮件中得知,shanxuejing正是点心DOSS运营支撑系统的管理员。直接邮箱搜索DOSS密码

哈哈,还有提醒wooyun漏洞认领的邮件。

hi :

doss平台密码升级,均使用动态密码生成,请重新保存所有帐号信息

用户名:m***wu

密码 :R*****N8

登录后,可自行修改密码,点击doss平台右上角的姓名,可修改密码,修改后,请自行记录。

成功登陆运营支撑系统。

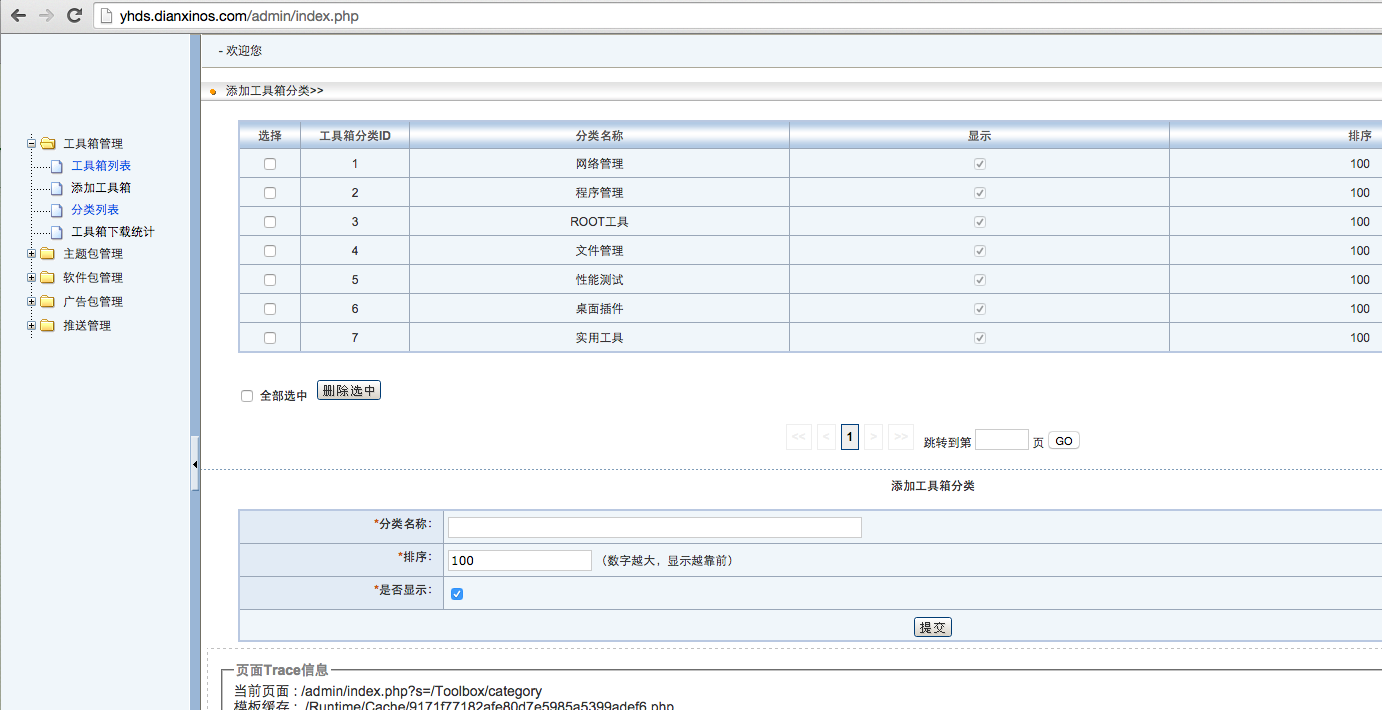

#4-2 漫游内网---攻防3y_cms 管理

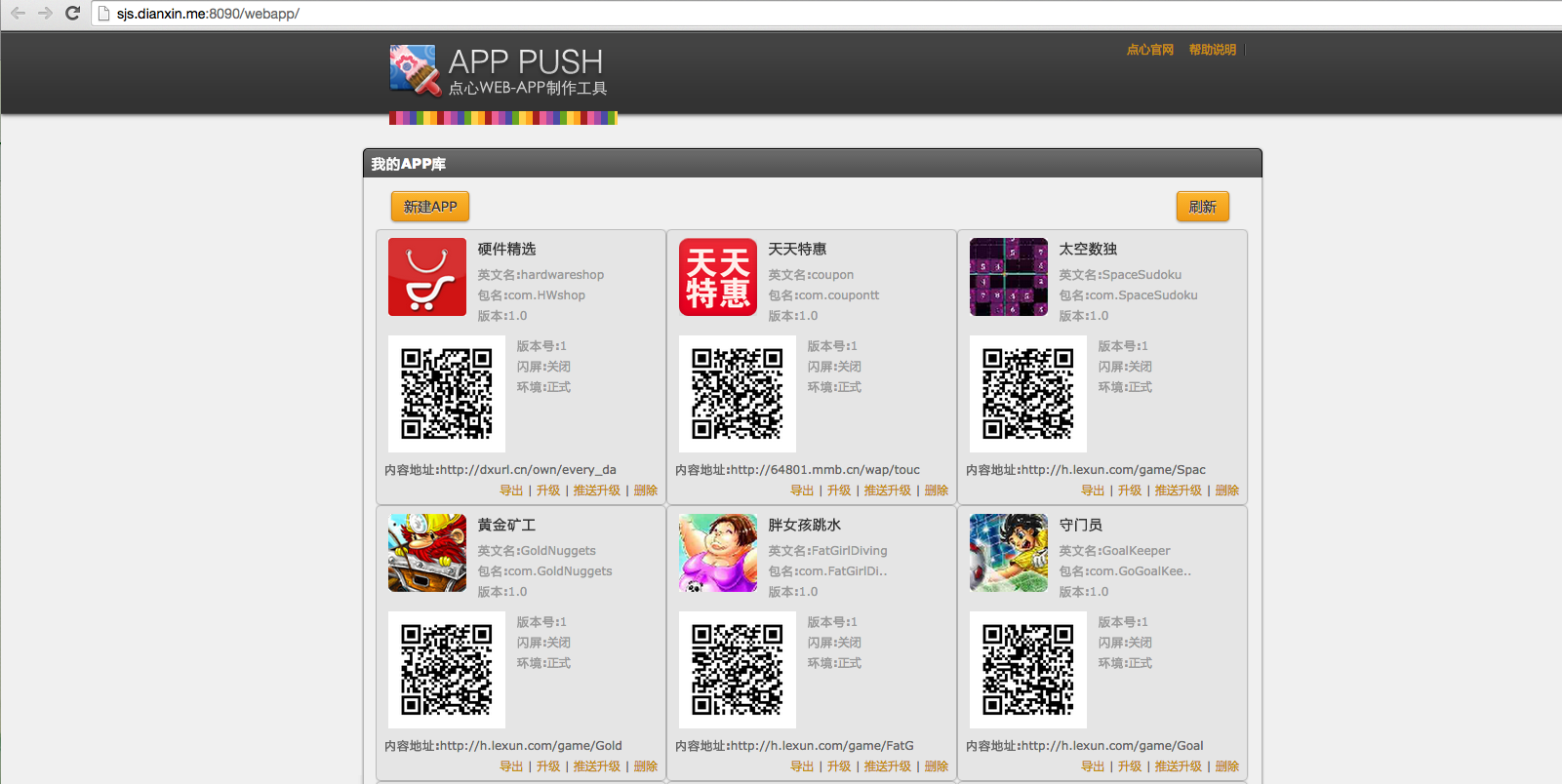

#4-3 漫游内网---APP库(可推送升级)

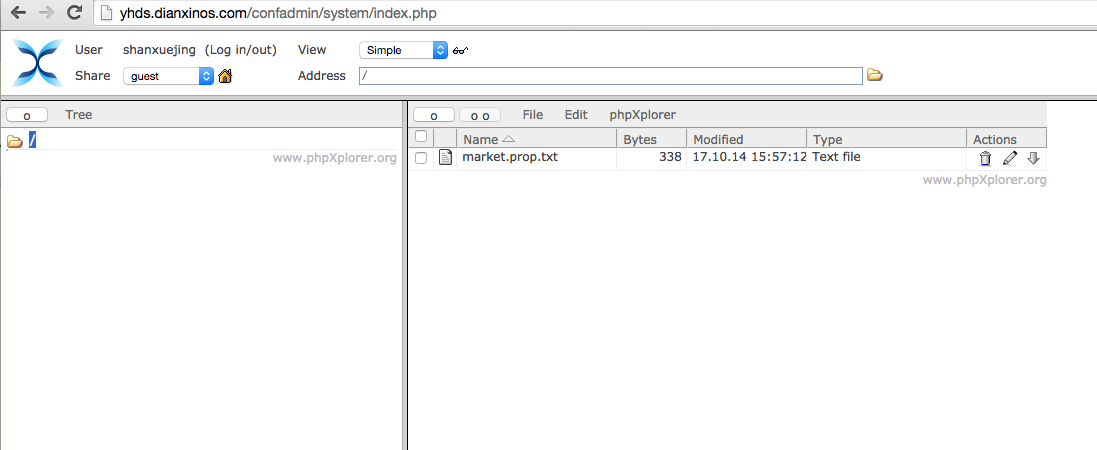

#4-4 漫游内网---升级跳转配置页面

#4-5 漫游内网---Licence Control管理系统

#4-6 漫游内网---优化大师后台

#4-7 漫游内网---点心合作平台管理系统

#5 敏感信息

友盟后台以申请百度手机卫士IOS系统账号,并创建了应用,生成了对应appkey,请关注

百度手机卫士IOS账号:

用户名:m***et

密码:di****11i,all

为方便运营的同学查看手机卫士官网的统计数据,现将统计后台账号密码公开。

统计后台地址:http://tongji.baidu.com/

用户名:t***s

密码:2****7升级跳转配置页面地址及密码

账号:http://yhds.dianxinos.com/confadmin/system/action.php?sAction=login_cookie&bLogin=true

先输入此账号

用户名:y****n

密码:d******yy

然后输入:

用户名:sh******g

密码:sh*****g腾讯应用宝开发者账户迁移至腾讯开放后台,此后该渠道后台登陆需要绑定Q号。目前,美蓉已经操作完成迁移导入,Q号及密码如下。辛苦@小武更新到渠道列表保存,请各位请周知并妥存保密。

绑定Q号:2*******20 密码:di******17

另,年底可能各渠道后台改版之后会有出现,请@小武在后台渠道发布时关注相关的公告,及时沟通:)百度主题后台

账号 :28*******com

密码 :d********6

后台 :http://developer.baidu.com/hi all:

如下为多盟的线上账号和密码,请妥善保管,严谨外传,谢谢

多盟正式账号:

后台:w*****cn

账号:mar**********com

密码:D*******3

漏洞证明:

内部系统太多,邮箱里的敏感信息也一大把。就不再列举。

修复方案:

1、加强员工安全意识培训

2、就算是内网也要做权限隔离

3、整个公司运营中应该有统一的密码安全策略,制定密码强度准则。

版权声明:转载请注明来源 鸟云厂商@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:18

确认时间:2014-11-13 17:25

厂商回复:

漏洞确认。里面图片内容太敏感了,内容和网址,白帽子同学能否删掉或者涂改掉?

最新状态:

暂无