漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-079277

漏洞标题:一次新浪内网漫游(涉及内部敏感系统与部分用户数据)

相关厂商:新浪

漏洞作者: Noxxx

提交时间:2014-10-14 09:40

修复时间:2014-11-28 09:42

公开时间:2014-11-28 09:42

漏洞类型:系统/服务运维配置不当

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-10-14: 细节已通知厂商并且等待厂商处理中

2014-10-15: 厂商已经确认,细节仅向厂商公开

2014-10-25: 细节向核心白帽子及相关领域专家公开

2014-11-04: 细节向普通白帽子公开

2014-11-14: 细节向实习白帽子公开

2014-11-28: 细节向公众公开

简要描述:

没继续下去,在继续下去可能造成更大的危害。

详细说明:

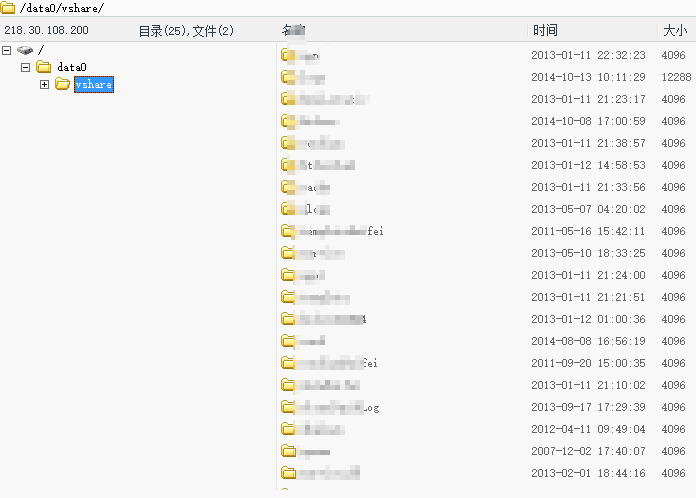

218.30.108.200

218.30.108.170

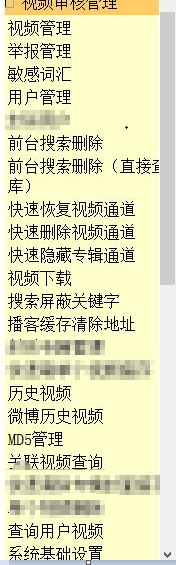

这两个ip 都有新浪播客后台管理系统

170这个ip扫描到了 一个探针。得到了 路径。

200 尝试登陆,发现有注入,使用 'or 1=1#登录成功

登录上去发现好像不能拿到shell,扫描器发现了一个 admin.tar.gz

下载下来是 源码。

通过审计源码拿到了shell。

用了exec 而且$appr_userid带入了。只需要添加管理员名字为恶意代码即可拿到shell。(字段限制了32 不过最终还是拿到了shell)

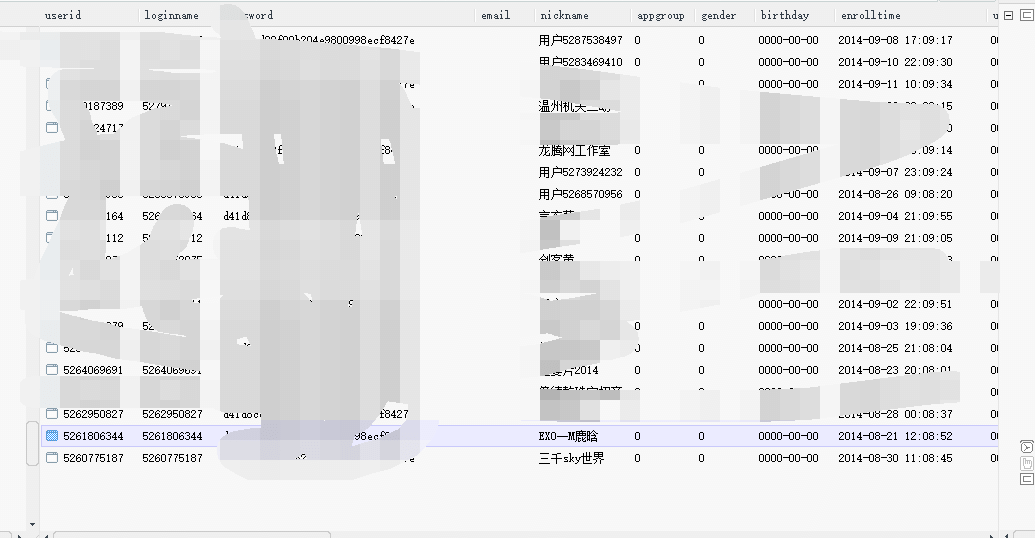

看了配置文件发现了一些 播客的账号数据,大部分是空密码,估计是直接登录的。

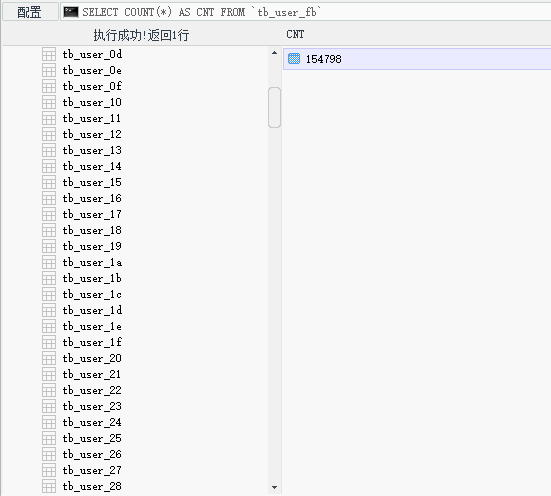

估算有39000000多把。

使用rssocks代理进入了内网,发现好几个ip段都能上。扫描ip段不敢开很大的线程怕有检测的东西。

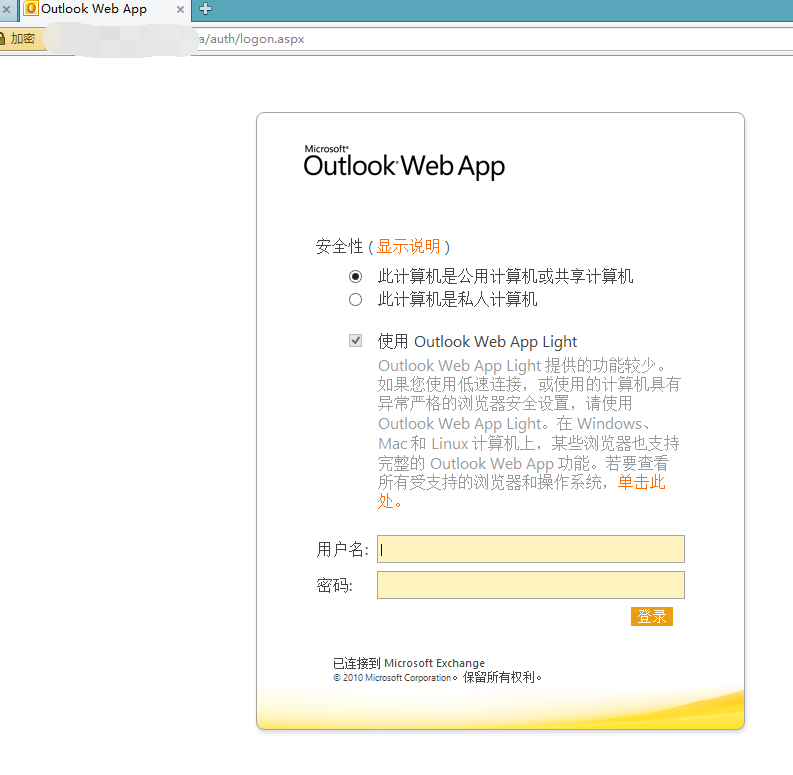

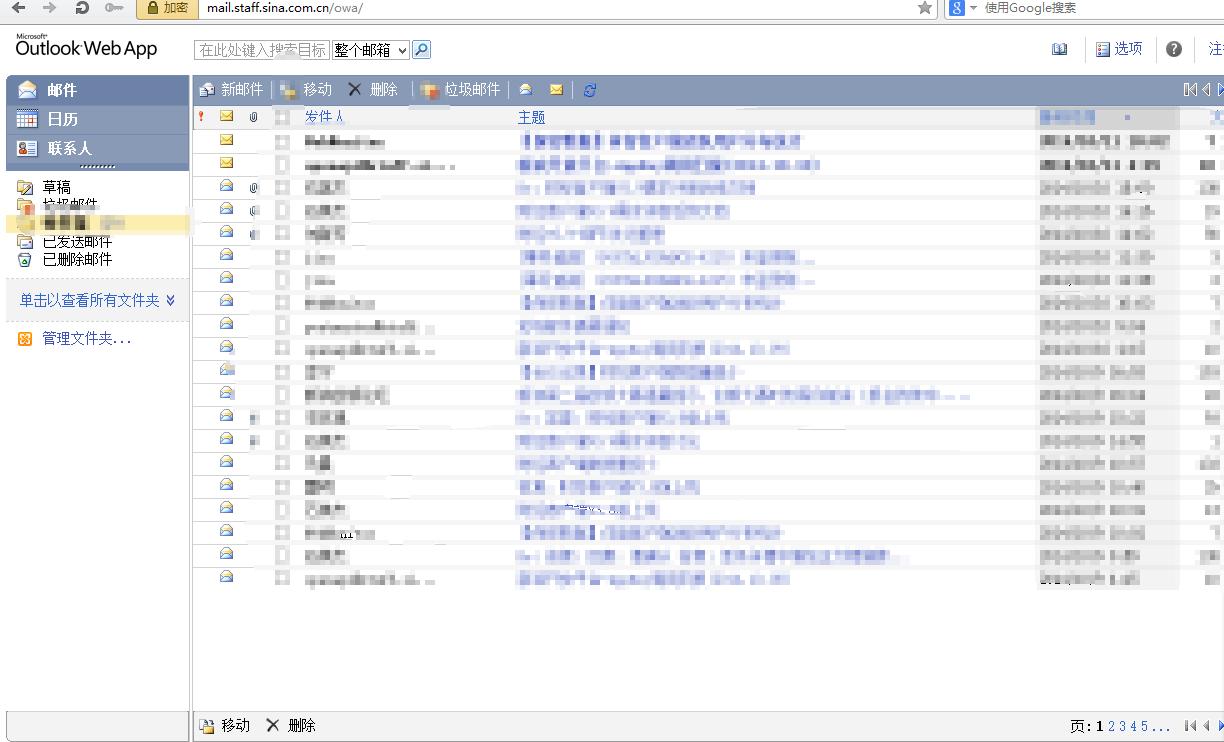

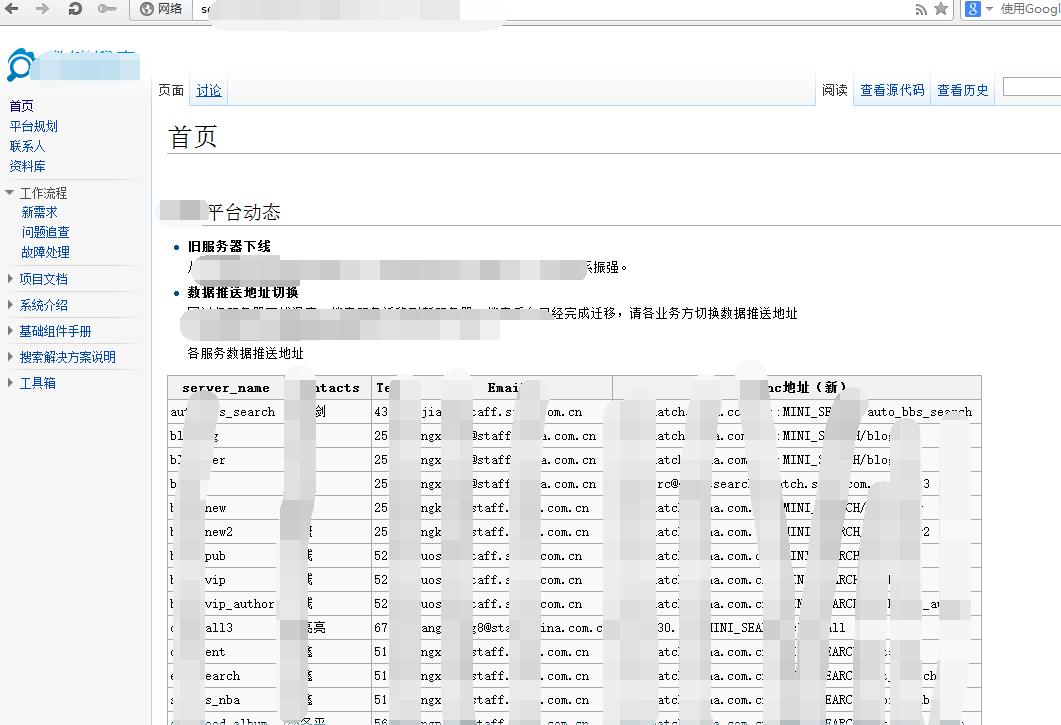

扫描到了一些系统,发现有些系统都是需要统一登录的,而统一登录都是使用邮箱的账号密码,也就是说找到邮箱密码 就能打开突破口了。

在社工库中搜索 邮箱后缀,匹配到了很多。和刚刚的系统数据库中的账号密码,逐一尝试无果。

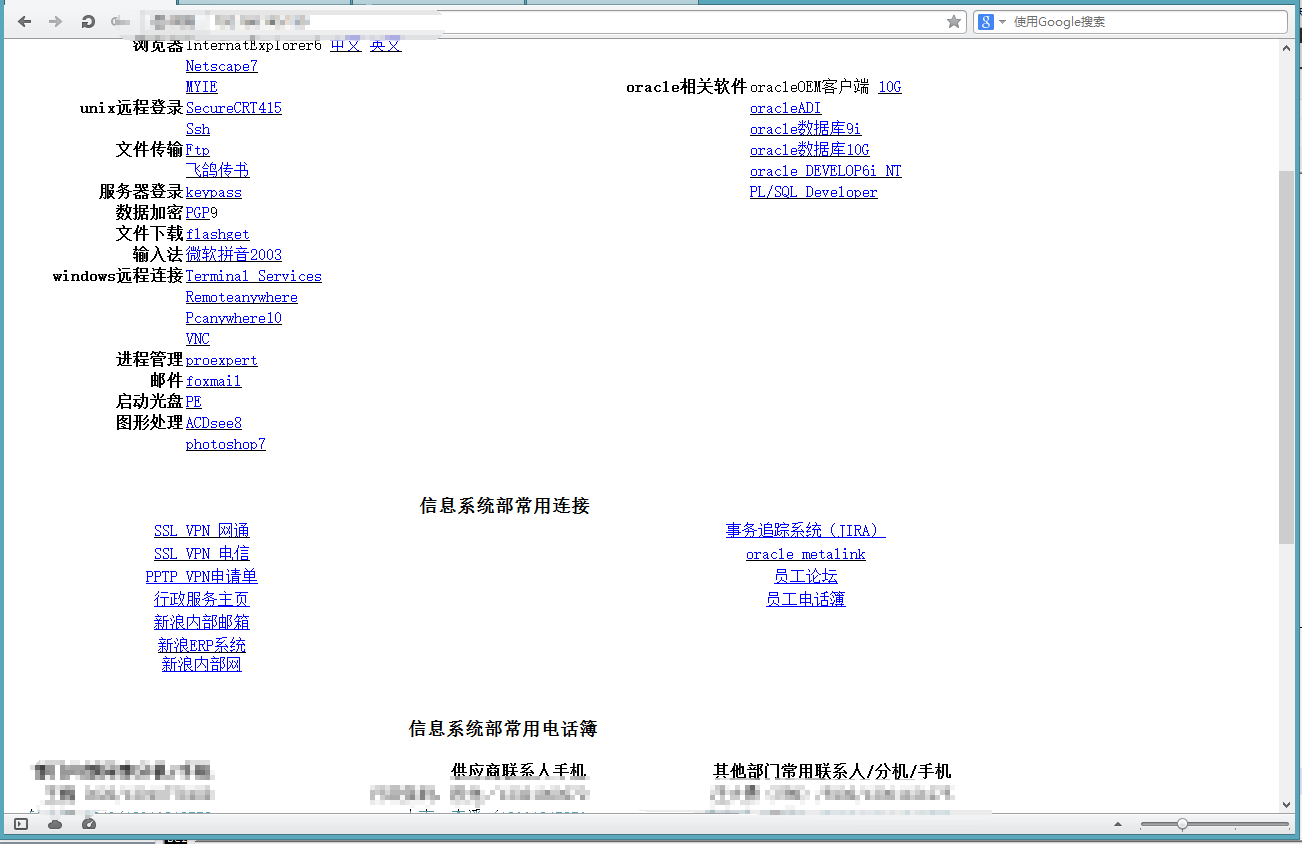

后面扫描到了一个页面。上面有许多网址,里面有个内部论坛 发现是使用dz6的 dz6有漏洞,但是需要登录才行。测试了一下 test / test 成功登录 使用漏洞 拿到管理员密码,然后后台使用插件拿到了shell。

数据库中存着大量的邮箱密码.(登录使用了 ladp 不过貌似失效了)

逐一解密..还是登录不上..将近解密了100多条,才有一个登录成功的

有了这个就能访问很多系统了。同时也知道了为什么 那么多账号登录不上,原来是有个密码过期的机制。。

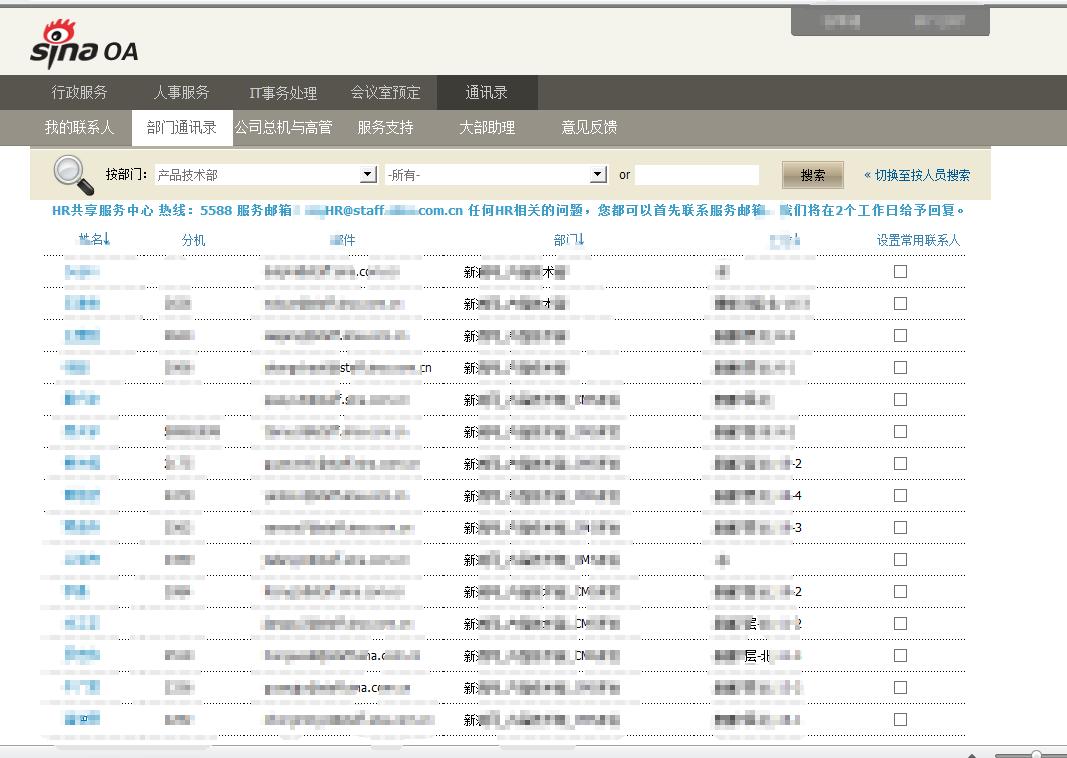

有通讯录进一步收集账号的话,可以暴力破解获得更大的权限。

------------------------

在 qingjia.erp.sina.com.cn 系统上可以任意上传,但是因为配置原因 拿不到shell, 也导致了一些源码泄露 /application/config/app_config.php,还有内网的svn泄露也比较多。

在事务追踪系统中我收集到了很多信息。

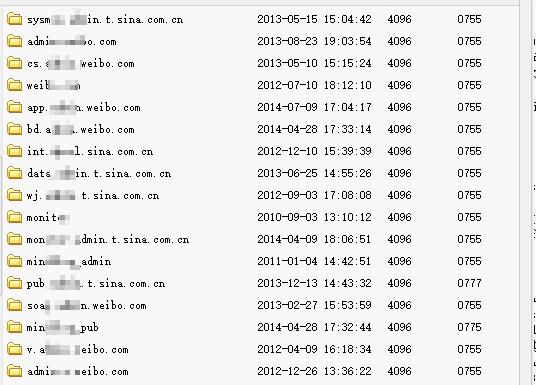

我以rsync为关键词

找到了一些ip

发现有些似乎是没有限制的

贴几个

上面有一些管理系统的源码。

一些重要业务的源码,甚至还有weibo的 (不过似乎是早期的)。。

源码里面有大量数据库连接信息和接口,我尝试连接,不过他拒绝我这个ip连接。

本想审计一番,又想就这样算了。在深入的话 危害更大了..

漏洞证明:

见详细说明..

修复方案:

这个你们比较专也。。

版权声明:转载请注明来源 Noxxx@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:15

确认时间:2014-10-15 10:43

厂商回复:

感谢您对新浪安全的关注,问题正在修复。

最新状态:

暂无