漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2012-016220

漏洞标题:艺龙旅行网1元买机票漏洞

相关厂商:艺龙旅行网

漏洞作者: jerryl3e

提交时间:2012-12-19 16:22

修复时间:2013-02-02 16:23

公开时间:2013-02-02 16:23

漏洞类型:设计缺陷/逻辑错误

危害等级:中

自评Rank:10

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2012-12-19: 细节已通知厂商并且等待厂商处理中

2012-12-21: 厂商已经确认,细节仅向厂商公开

2012-12-31: 细节向核心白帽子及相关领域专家公开

2013-01-10: 细节向普通白帽子公开

2013-01-20: 细节向实习白帽子公开

2013-02-02: 细节向公众公开

简要描述:

无意测试发现的。。。

详细说明:

漏洞发生在艺龙的安卓客户端,艺龙安卓客户端的所有数据都是通过明文传送,包括登录名和密码,开始测试预定酒店没有发现问题,因为服务器对金额有校验,但是测试买机票就发现有问题了。

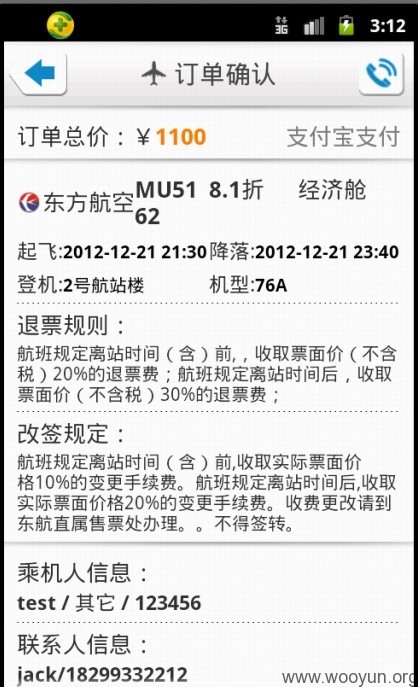

首先在客户端上随便选一个日期的航班,如图1

图1

可以发现金额一共1100,又机票,机建,燃油3部分。然后继续补充订单信息,然后到最后确认订单。如图2

图2

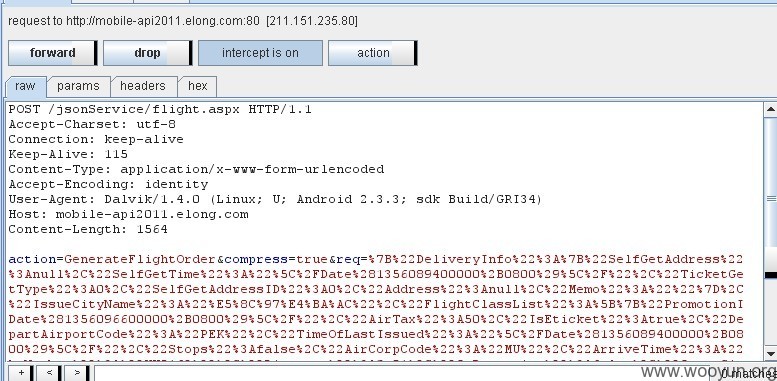

重点就在这里,点击下面的提交订单,通过burpsuite拦截数据包,可以发现数据只是进行了url编码,如图3

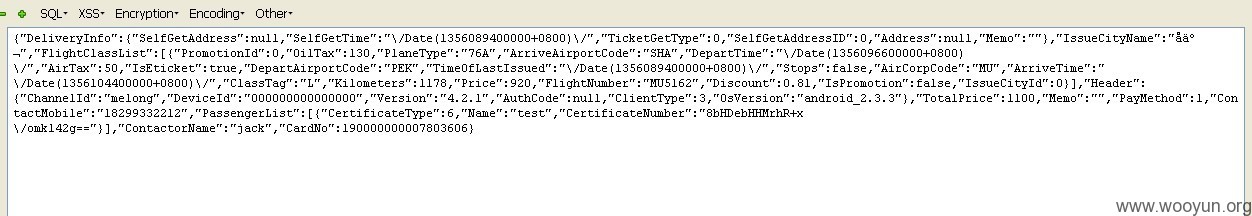

URL解码后,如图4

图4

可以发现,敏感信息都是明文传送,然后我们可以修改其中的price值为1(机票价格)OilTax值为0(燃油)airtax为0(机建),然后改一下总金额totalprice为1,然后提交数据包就可以以我们用1元去买机票了,然后跳转到这里如图5

图5

因为抓包修改的传送到服务器的数据,所以客户端这里显示的是原价,但是服务器上的订单数据已经被修改了,可以在网站上看下订单,如图6,7

图6

图7

付款那里,就没有继续下去了,既然服务器的订单金额已经修改,付款也是按服务的金额来进行支付吧。。。

漏洞证明:

同上

修复方案:

对客户端传送的数据进行加密,并且在服务器对订单金额这些做校验

版权声明:转载请注明来源 jerryl3e@乌云

漏洞回应

厂商回应:

危害等级:低

漏洞Rank:5

确认时间:2012-12-21 21:21

厂商回复:

谢谢对我们安全的支持。

最新状态:

暂无