在index.php中

这里包含文件进来。 来看看$_SGET 怎么来的。

这里用/来切割成数组 然后就return 。

在viewcomment.php中

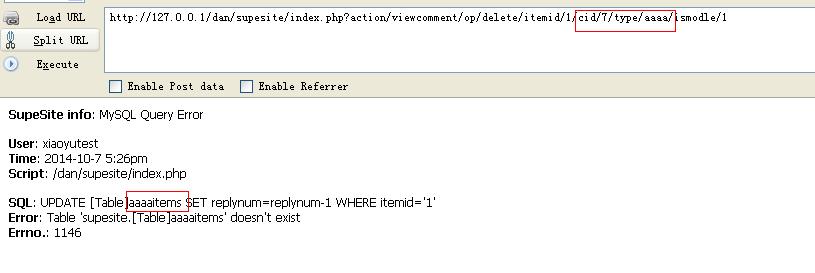

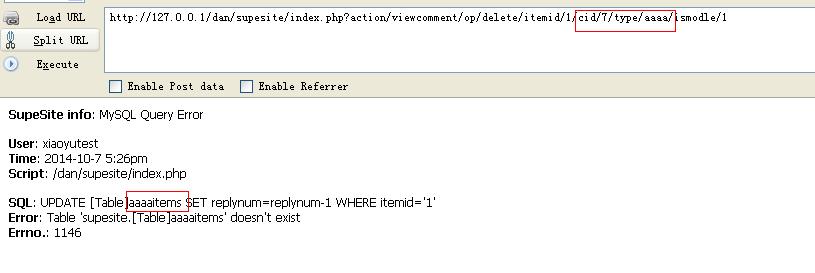

这里 我们来看这里 UPDATE '.tname($table_name).

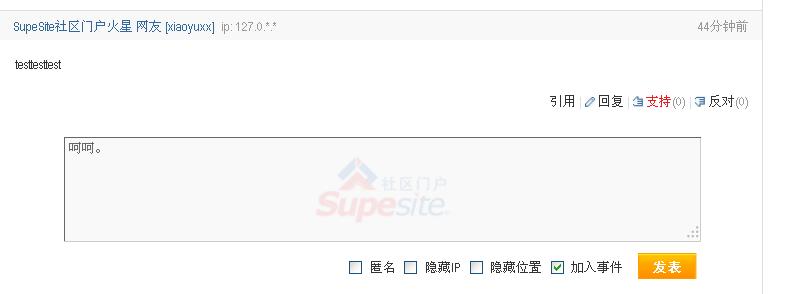

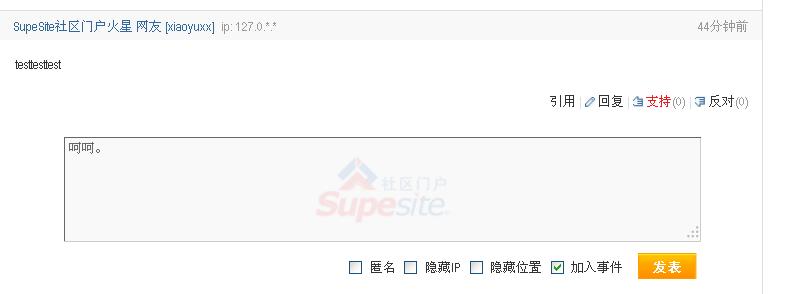

首先先注册一个会员

这里我们先随便找一个新闻页面 然后自己评论一下

'SELECT * FROM '.tname('spacecomments').' WHERE cid=\''.$cid.'\''

这里由于我们只能查看自己的评论

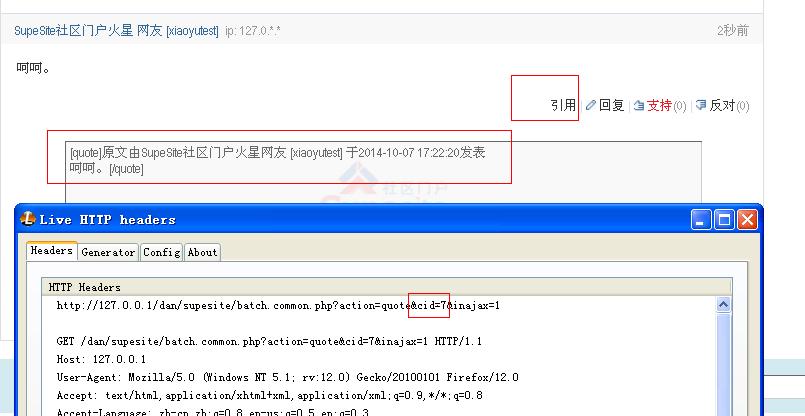

这里怎么查看自己评论的cid呢?

首先自己评论一下

然后

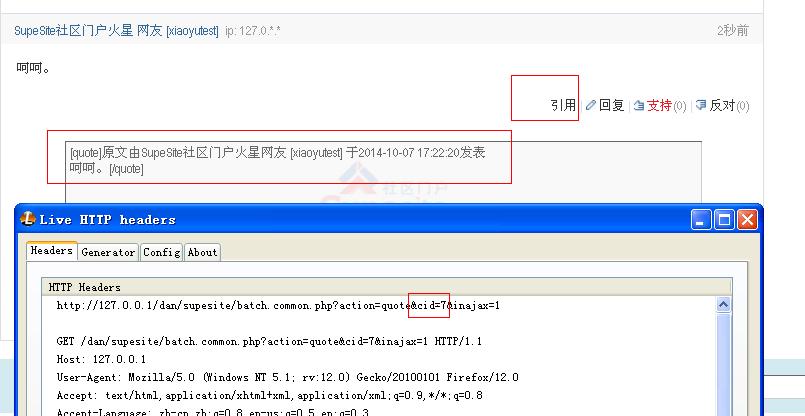

点一下引用 然后抓下包 就能看到 我们发的这个评论的cid为7

然后构造一下参数 在index.php中 把viewcomments.php中包含进来

成功报错

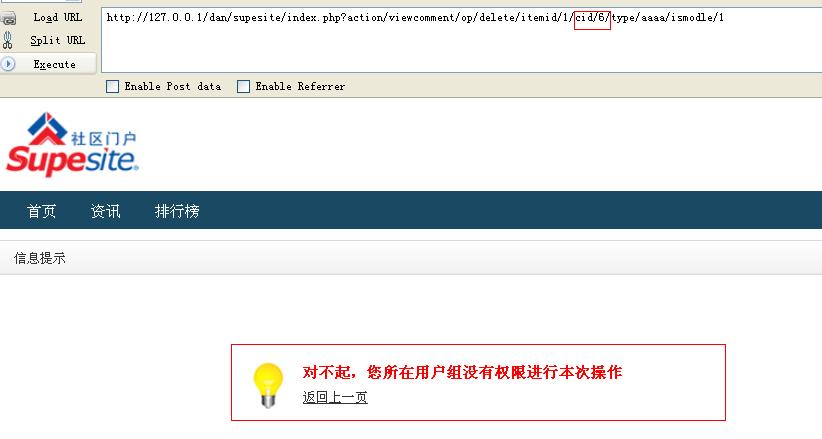

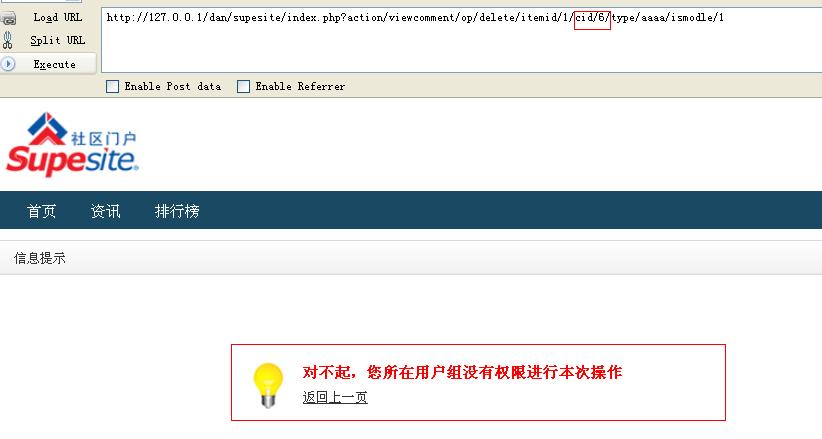

可以看到如果查看的不是自己发的评论 就出错额。

因为是update 所以自己update自己的groupid 为1 即可直接提升自己为管理。

http://127.0.0.1/dan/supesite/space.php?uid=13

首先进一下我们的个人主页 可以看到uid为13

然后构造一下语句

没报错了 语句成功执行

这里语句成功执行后

$_SGLOBAL['db']->query('DELETE FROM '.tname('spacecomments').' WHERE cid=\''.$cid.'\'');

就会执行这delete了。 就会删除这评论了 不过权限已提升了

提升权限 成功进后台