漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-078617

漏洞标题:百度网易等数大量安卓应用存在远程代码执行漏洞

相关厂商:百度网易金山等

漏洞作者: Nicky

提交时间:2014-10-09 15:33

修复时间:2015-04-02 10:57

公开时间:2015-04-02 10:57

漏洞类型:远程代码执行

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-10-09: 细节已通知厂商并且等待厂商处理中

2014-10-13: 厂商主动忽略漏洞,细节向第三方安全合作伙伴开放

2014-12-07: 细节向核心白帽子及相关领域专家公开

2014-12-17: 细节向普通白帽子公开

2014-12-27: 细节向实习白帽子公开

2015-04-02: 细节向公众公开

简要描述:

统一打包提交了,涉及百度,猎豹,欧朋,2345,HAO123,APC,傲游,易信,网易新闻,易信,飞信,今日头条等安卓应用都存在远程代码执行漏洞.

详细说明:

漏洞原理:

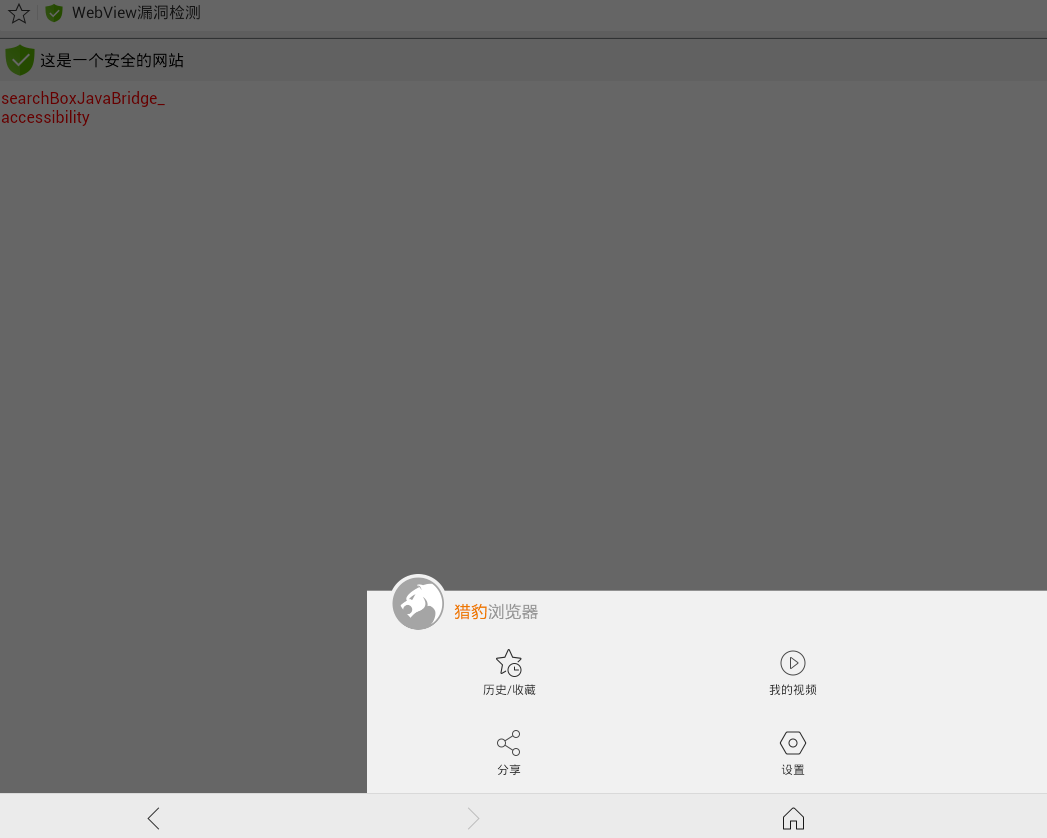

webview addJavascript接口远程代码执行漏洞最早发现于2012年(CVE-2012-6636,2013年出现新攻击方法(CVE-2013-4710),同时在2014年发现在安卓android/webkit/webview中默认内置的一个searchBoxJavaBridge_ 接口同时存在远程代码执行漏洞(CVE-2014-1939),开发者可以使用removeJavascriptInterface("searchBoxJavaBridge_") 方法来移除这个默认接口以确保应用安全。

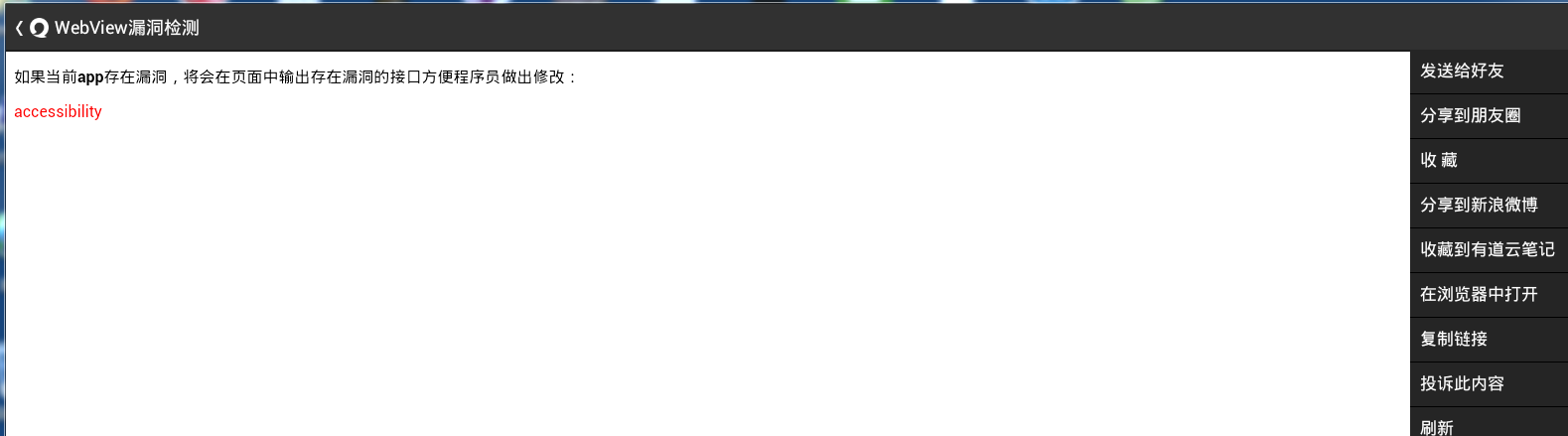

最近发现两个新的攻击向量(attack vectors )存在于android/webkit/AccessibilityInjector.java中,调用了此组件的应用在开启辅助功能选项中第三方服务的安卓系统中会造成远程代码执行漏洞。这两个接口分别是"accessibility" 和"accessibilityTraversal" ,此漏洞原理与searchBoxJavaBridge_接口远程代码执行相似,均为未移除不安全的默认接口,不过此漏洞需要用户启动系统设置中的第三方辅助服务,利用条件较复杂一些。

以上漏洞在安卓4.1及以下版本测试通过

准备一台安卓手机安装talkback.apk(下载地址:http://down1.cnmo.com/cnmo-app/a189/TalkBack_v3_40.apk)

开启系统设置中的辅助功能选项(任意一个第三方服务应用都行这里用talkback演示,实际很多手机已经内置了相关服务):

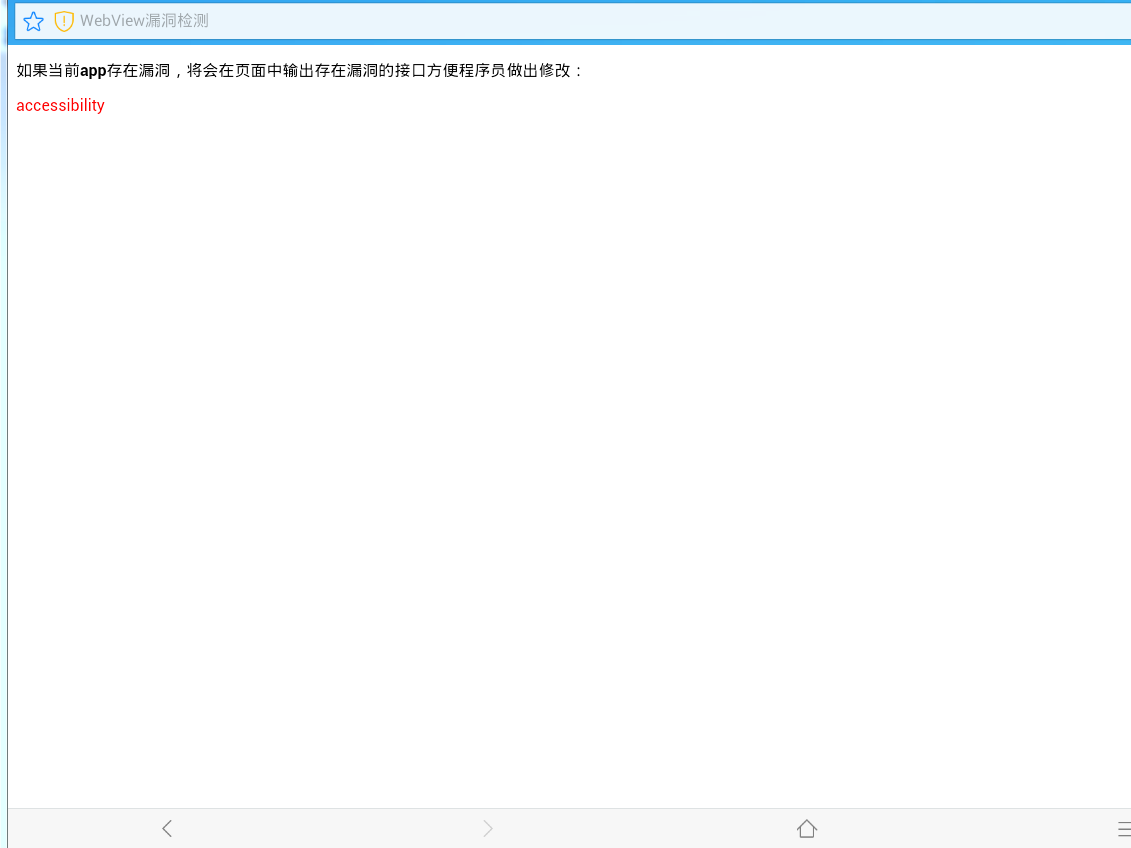

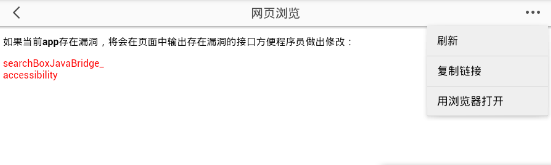

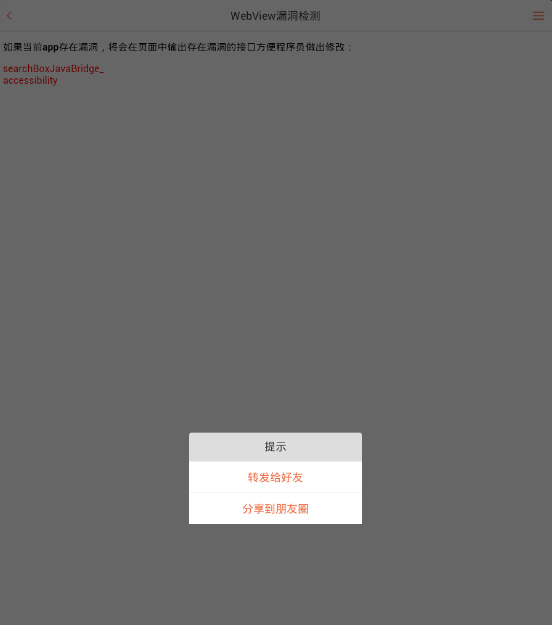

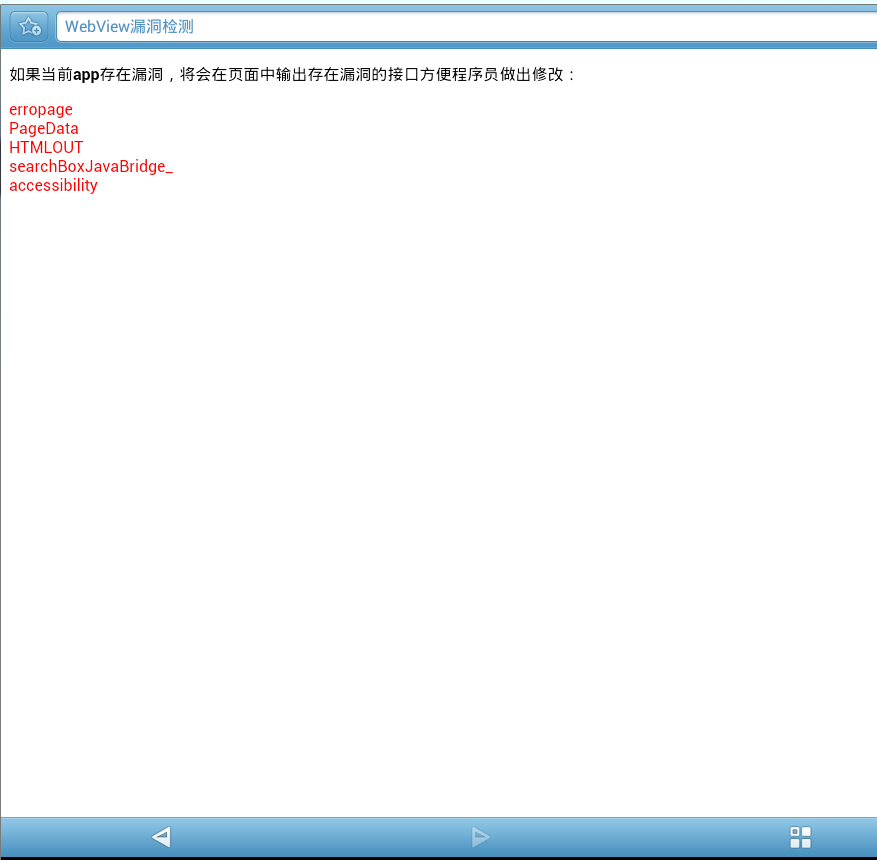

使用应用访问http://drops.wooyun.org/webview.html此时存在漏洞的APP会检测出存在accessability等接口存在远程代码执行漏洞,经测试可以成功执行任意命令。具体利用可参考:http://drops.wooyun.org/papers/548

漏洞证明:

下面的应用漏洞其实有点止这一处接口有问题而是好几处,所以是没有利用门槛的,上面说的只是新的利用方法!求闪电~

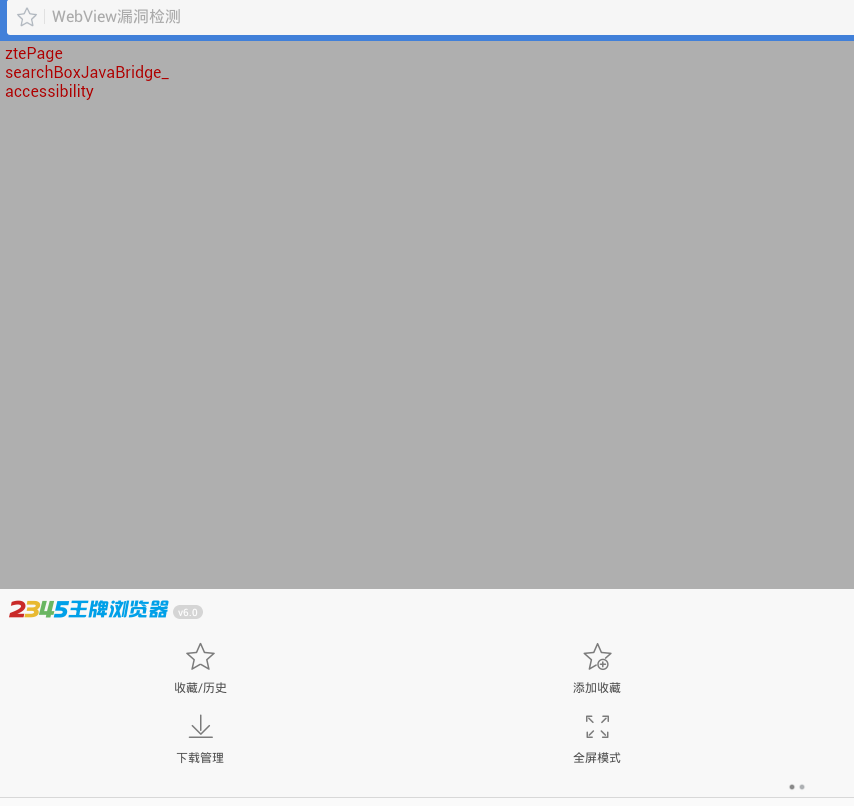

2345浏览器

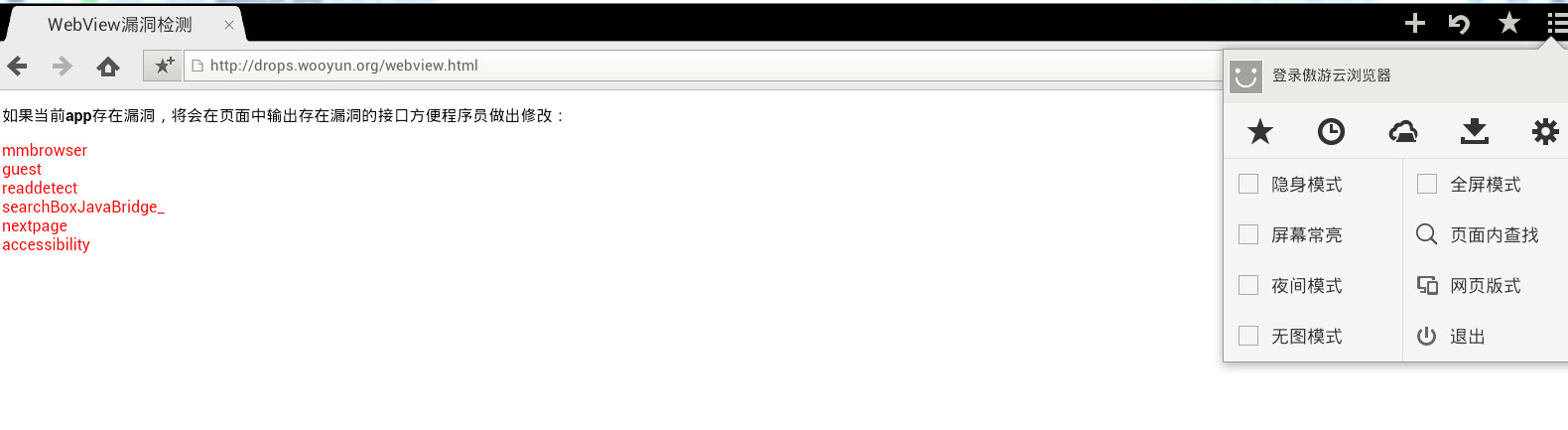

傲游浏览器

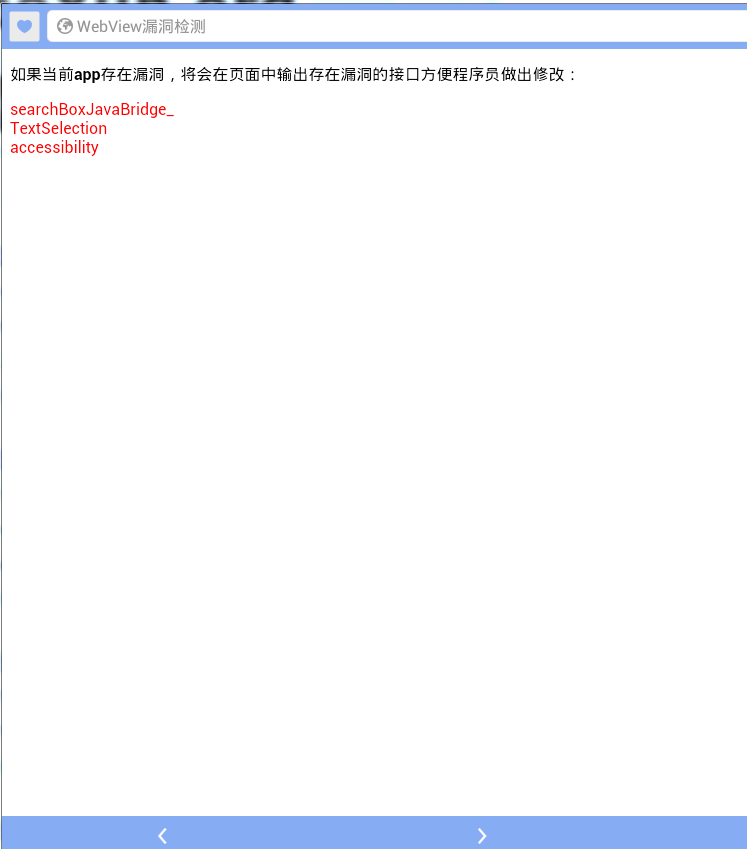

APC浏览器

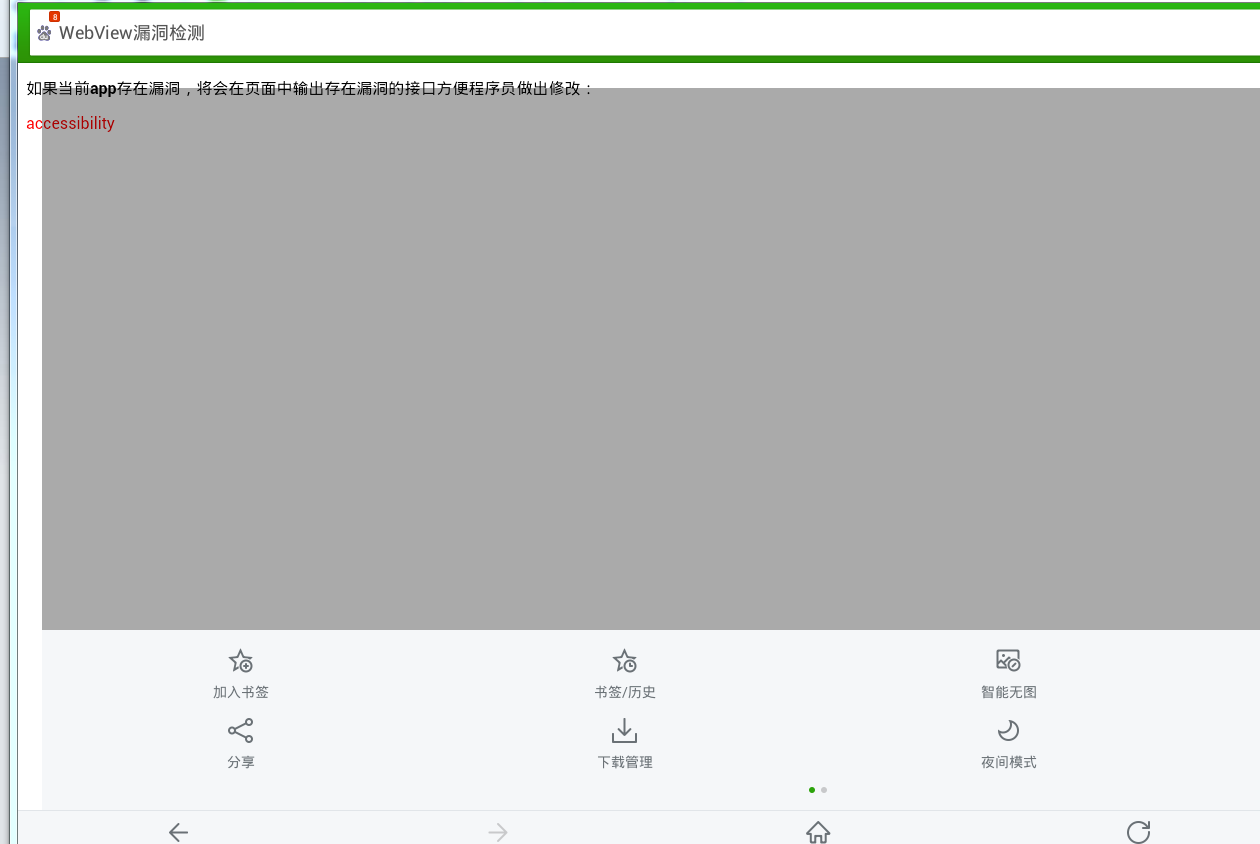

HAO123

百度浏览器国际版

网易新闻邮箱功能

今日头条

飞信

冲浪浏览器

易信

猎豹

修复方案:

如需要使用相关组件,可以调用removeJavascriptInterface("accessibility") 和removeJavascriptInterface("accessibilityTraversal") 方法移除这两个默认接口;

版权声明:转载请注明来源 Nicky@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2015-04-02 10:57

厂商回复:

作为已经公开的漏洞,暂不对各APP开发方进行单独协调,建议用户升级系统补丁。

最新状态:

暂无