软件版本:创都启航企业网站管理系统3.2最新版

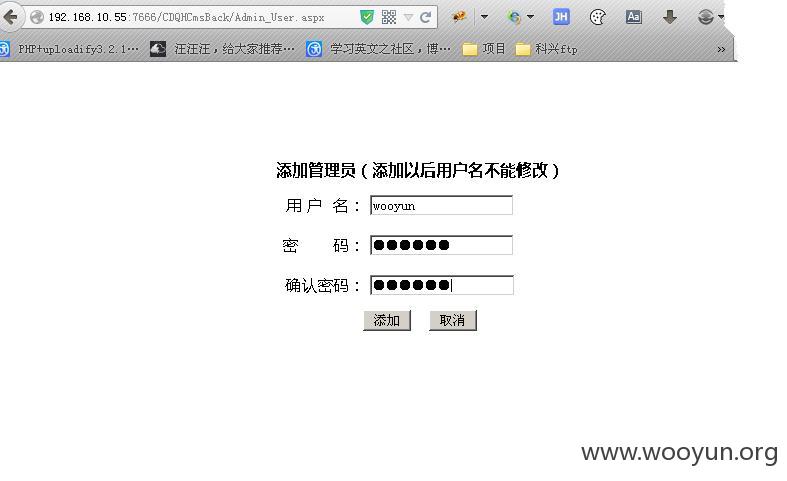

1、任意添加管理员

问题出现在:CDQHCmsBack/Admin_User.aspx 文件下 看以下CS代码片段

如果在未管理员未登录的情况下Commen1.JudgeLogin这个函数则输出以下内容:

这个地方可以看出 代码只是用JS控制页面的访问以及跳转。只要我们能绕过JS便可以添加用户了 看以下操作:

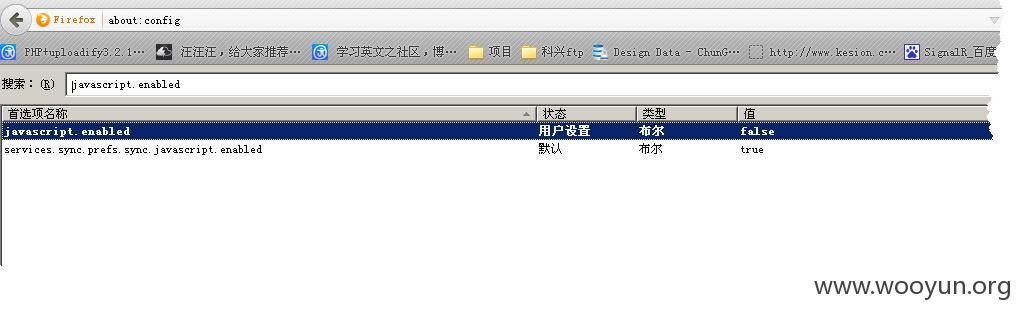

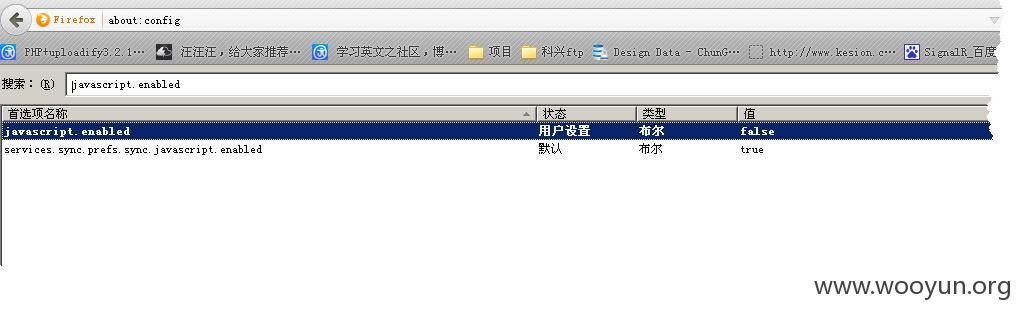

首先将火狐的javascript.enabled 改为false

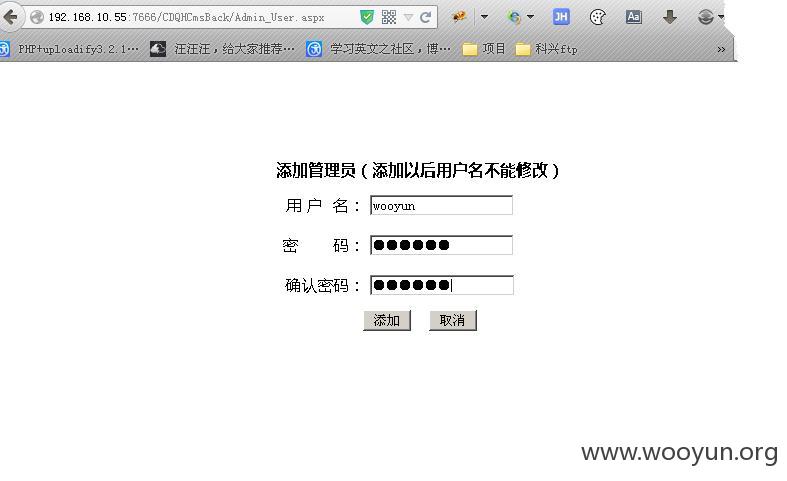

然后浏览器访问

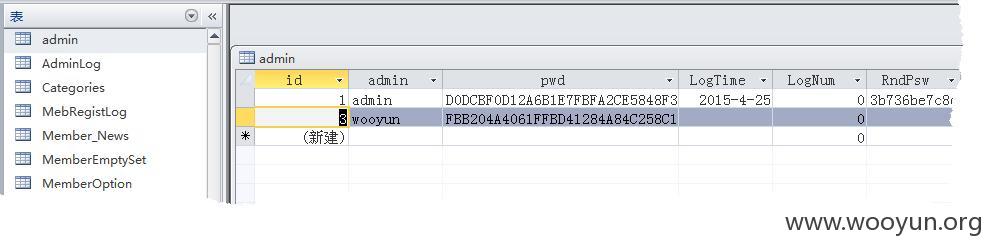

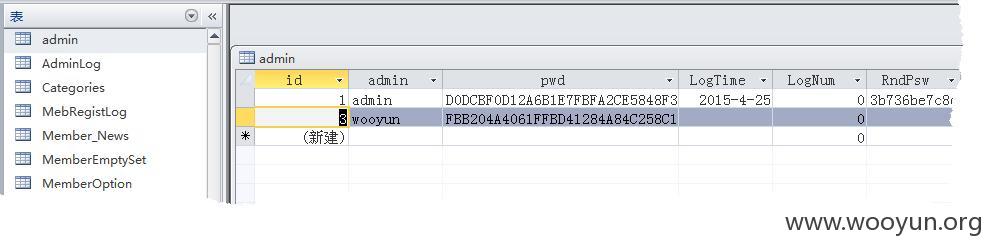

在这里可以任意添加用户 然后点击“添加”即可 点击后只是页面刷新了一下 没有其他反应。我们看一下本地数据库如下图:

然后访问/CDQHCmsBack/Admin_Login.aspx 登录即可

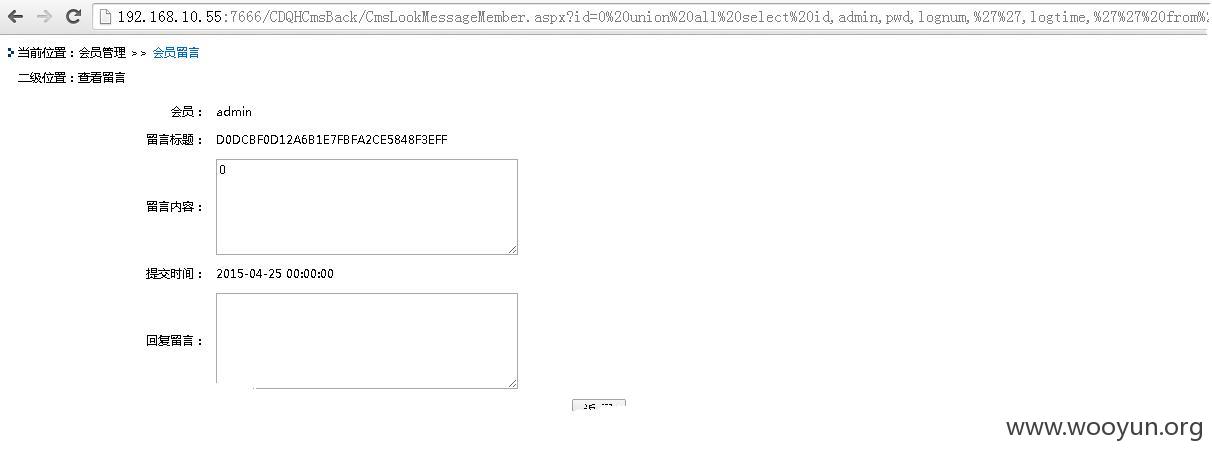

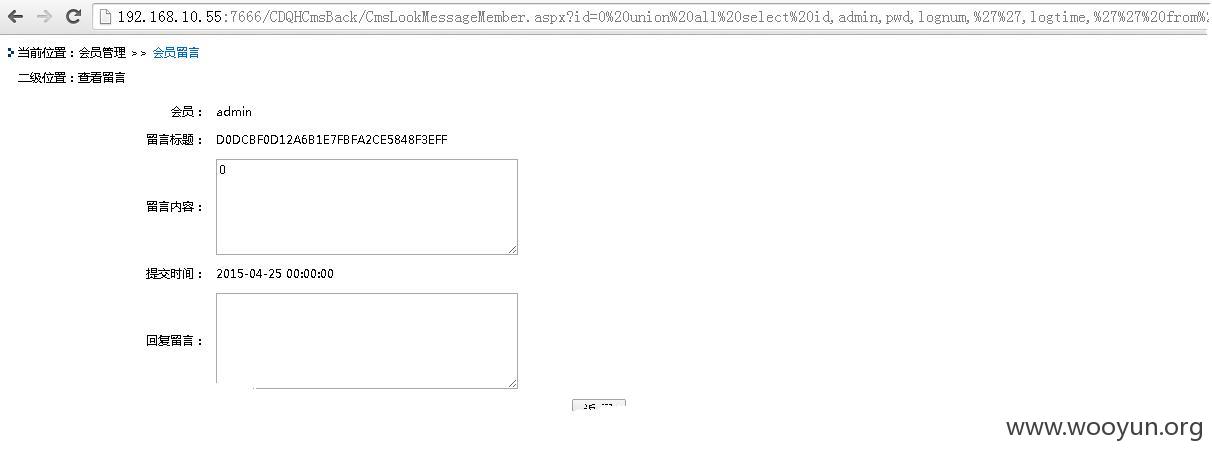

2、后台注入

注入1

注入2:

注入3:

注入4:

注入5:

后台注入还有很多 一一列举了

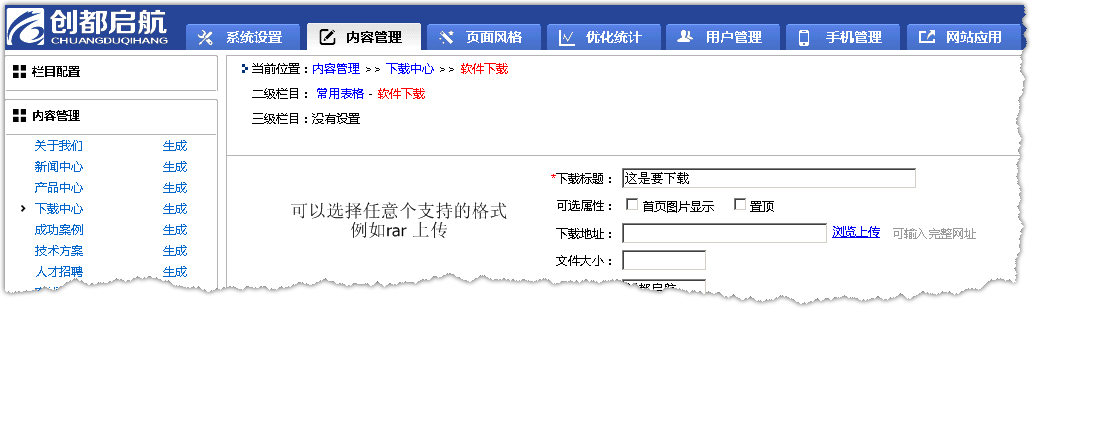

3任意文件下载

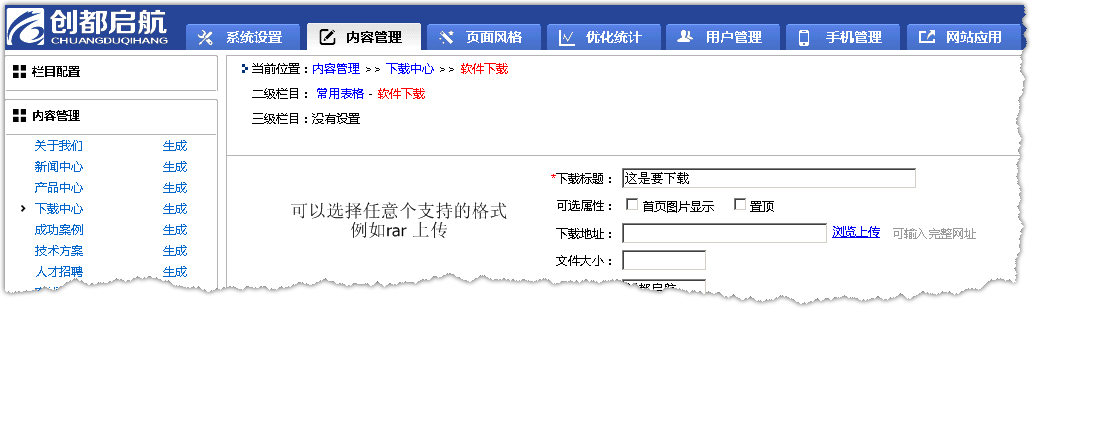

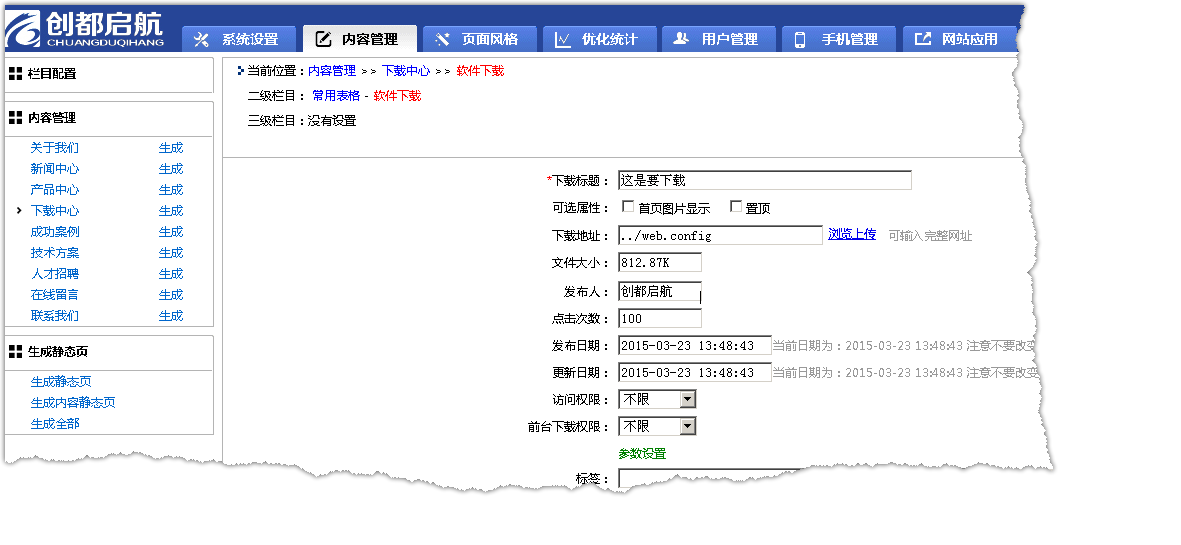

在后台的【内容管理】-》【下载中心】-》【软件下载】中添加一个内容如下图:

我们得到上传地址 ../UpFile/20150323015609718.ZIP

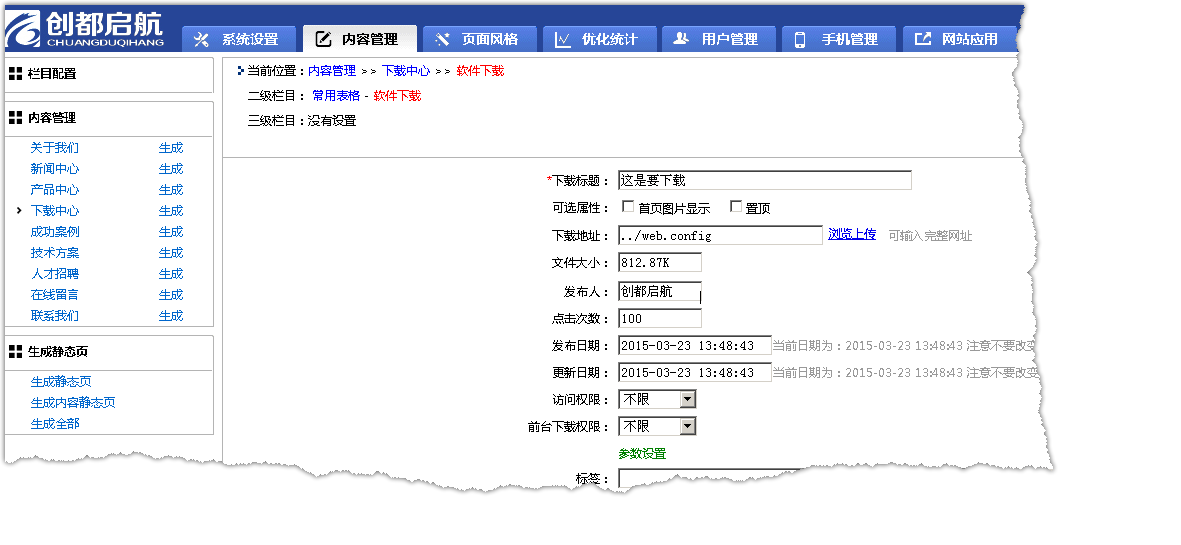

那我将地址更改为../web.config如下图:

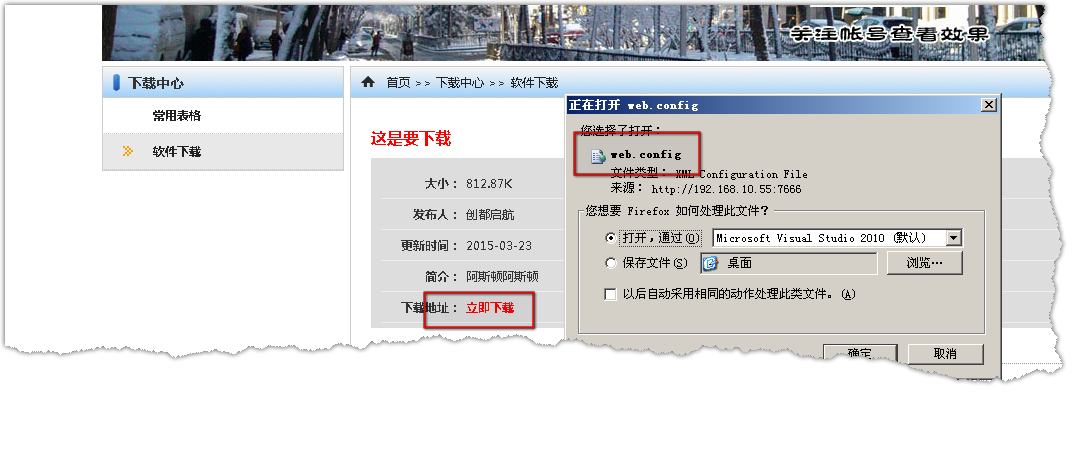

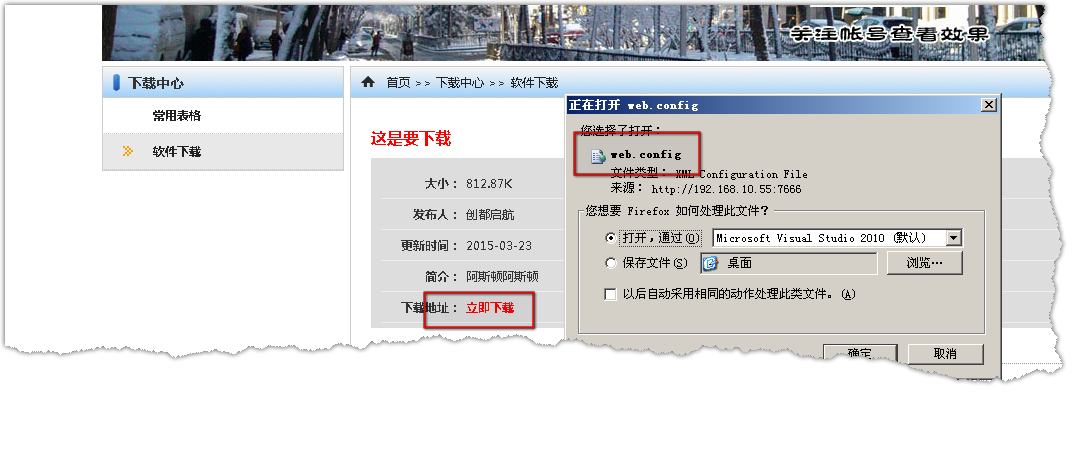

保存后直接在列表中预览 然后点击“立即下载” 结果如下图:

另外可以通过在后台更改上传文件格式 边可以getshell

下班咯 吼吼