漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-082895

漏洞标题:Easy link system远程接入系统存在客户端远程命令执行/装木马漏洞

相关厂商:Easy link system

漏洞作者: 路人甲

提交时间:2014-11-11 16:57

修复时间:2015-02-09 16:58

公开时间:2015-02-09 16:58

漏洞类型:远程代码执行

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-11-11: 细节已通知厂商并且等待厂商处理中

2014-11-14: 厂商已经确认,细节仅向厂商公开

2014-11-17: 细节向第三方安全合作伙伴开放

2015-01-08: 细节向核心白帽子及相关领域专家公开

2015-01-18: 细节向普通白帽子公开

2015-01-28: 细节向实习白帽子公开

2015-02-09: 细节向公众公开

简要描述:

其实就是VPN+SSLVPN产品,无意发现某企业在用这个,在一看吓尿了,这个企业的员工危险咯。。。

详细说明:

另一段介绍没有给出,怕泄漏漏洞细节,原文如下:

越方便就代表越危险,从这个IP发现了这套VPN系统(好像是ikang):

http://219.143.**.**/

查看源码发现了这么一段JS

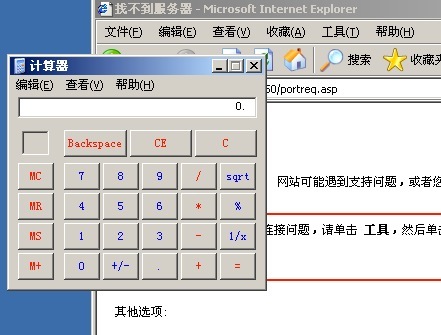

啥?通过js直接安装客户端?这不是传说中的ActiveX技术么?在往前找找代码,找KTWebClient。

嗯,没错,就是Windows系统与浏览器深入互交的神技,但看代码InvokeInstall这个功能似乎可以下载任意exe并执行的说。

漏洞证明:

下了codebase后面那个cab文件(其实就是个zip包),解压缩出来具体的COM组件实体。

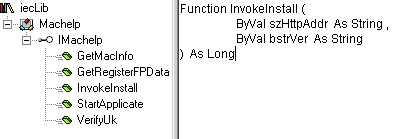

看看还有什么功能

InvokeInstall定义确实如js描述,需要两个参数,一个http地址,一个版本号。

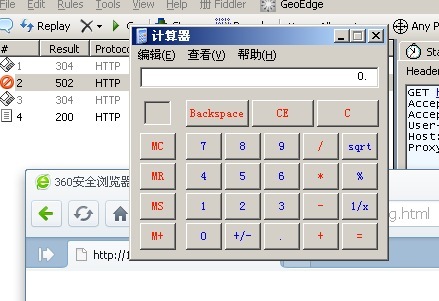

不用逆向流程了都,直接替换掉远程地址利用即可。

感觉 StartApplicate 可能也有点问题,难道是启动SSLVPN远程服务器上的应用?可惜没帐号密码,没法测试了,就酱吧,任意文件下载并执行已经很恐怖了。

修复方案:

这个功能就是下载任意文件并执行,你说怎么修?

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:11

确认时间:2014-11-14 17:53

厂商回复:

最新状态:

暂无